SSH Worm Exploit Detected by DShield Sensor Using Credential Stuffing and Multi-Stage Malware

2026/02/12 gbhackers — 脆弱なパスワードを悪用して Linux システム間で拡散する、自己増殖型 SSH ワームによる完全な侵害シーケンスを、DShield ハニーポット・センサーが記録した。このインシデントが示すのは、インターネット接続デバイスに対する持続的な脅威として、不十分な SSH の運用管理とデフォルト認証情報の使用が残存している状況である。2026年においても、自動化されたクレデンシャル・スタッフィングとブルートフォースのためのツールを活用する攻撃者たちは、数秒以内に Linux および IoT システムを掌握している。

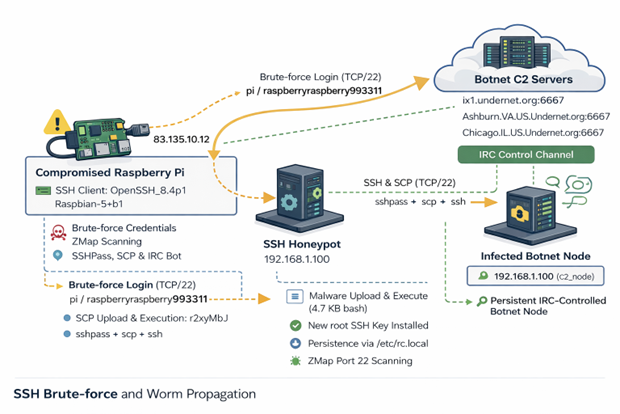

最近のインターンシップ・プロジェクトにおいて DShield センサーが観測したのは、認証情報ブルートフォース/多段階マルウェア投下/永続的バックドア作成/IRC チャネル経由の Command-and-Control (C2) 挙動を組み合わせた攻撃チェーンの展開である。

侵害のタイムライン

- 08:24:13:攻撃者 が IP “83.135.10.12” から接続。

- 08:24:14:認証情報 pi / raspberryraspberry993311 によりブルートフォース成功。

- 08:24:15:4.7 KB の bash スクリプトを SCP 経由でアップロード。

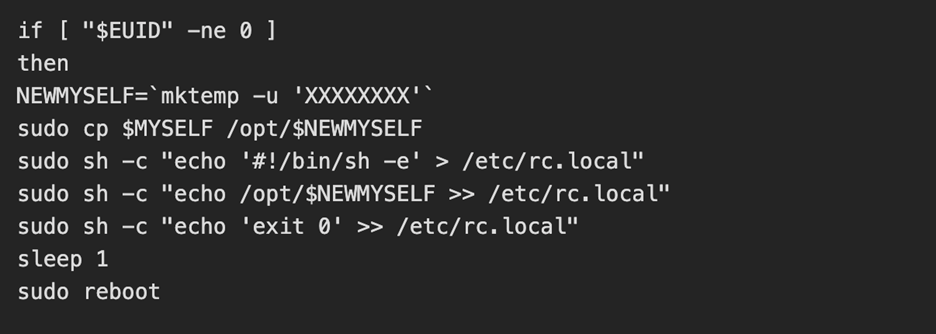

- 08:24:16:スクリプトを実行して永続化を確立。

- 08:24:17:攻撃者の切断と、ワームによる C2 チェックインとスキャンを開始。

このシステムは、わずか 4 秒以内に完全なボットネット・ノードへと転換された。

接続元は “83.135.10.12” であり、ドイツの ISP Versatel Deutschland に帰属する。攻撃者の SSH フィンガープリント ( SSH-2.0-OpenSSH_8.4p1 Raspbian-5+b1, HASSH: ae8bd7dd09970555aa4c6ed22adbbf56 ) から、既に侵害された Raspberry Pi が発信元であった可能性が示唆される。

この種のデバイスは、デフォルト設定の状態でオンラインに放置されることが多く、大規模ボットネットにとって理想的な標的となっている。

こうして認証を済ませた攻撃者は、小型の bash スクリプトを展開した。このスクリプトの目的は、永続化確立と競合マルウェア停止に加えて、既知の C2 ドメインをループバック・アドレスへリダイレクトするための hosts ファイルの改変である。

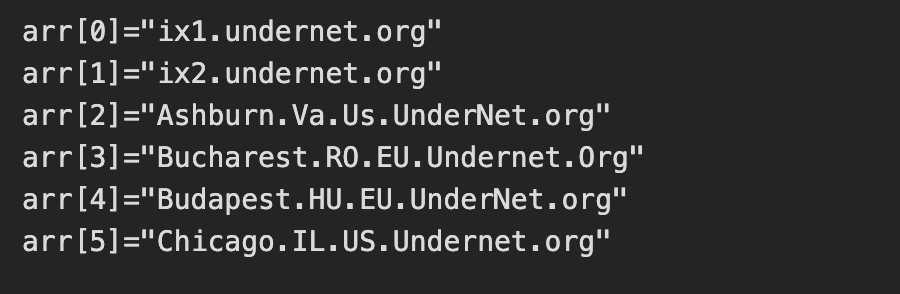

続いてマルウェアは、6 つの IRC ネットワークを介してオペレーターとの通信を確立し、#biret というチャネルに参加した。

DShield センサーにより取得された 4.7 KB の bash スクリプトが、アップロード/実行されていた。

真正性の検証のため、このワームは埋め込まれている RSA 鍵を用いて、署名付きコマンドを検証する。この手法は、悪意のコードでは稀であり、注目すべき仕組みである。

感染デバイスは、C2 からの “PING” コマンドに対して “PONG” で応答し、ボットネットへの参加成功を確認した。

影響

ボットネットに参加した直後に、このマルウェアは 2 つのツールを導入した。それらは、zmap (高速ネットワーク・スキャナ) と sshpass (自動 SSH ログイン用) である。

続いて、これらを使用し、100,000 件のランダム IP アドレスに対して SSH ポート開放状況をスキャンした。具体的には、それぞれのホストに対して、以下の 2 組の認証情報を試行した。

- pi / raspberry

- pi / raspberryraspberry993311

脆弱なホストが発見されると、同様の高速シーケンスで感染が実行された。このようにして、ワームはインターネット上で自律的に拡散していく。

暗号通貨マイナーは導入されなかったが、スクリプトには競合クリプトマイニング・プロセスを停止する機能が含まれていた。それが示唆するのは、将来的に当該ペイロードが投入され得ることである。

この攻撃が示すのは、以下の 3 点の重要な教訓である。

- 脆弱なパスワードとデフォルト・パスワードが、依然として大規模侵害の主因である。

- IoT およびホビイスト向けデバイスである Raspberry Pi などが、依然として高価値ボットネット・リソースである。

- 自己増殖型ワームは、単一ホスト侵害後の数秒以内に、静かに拡散していく。

セキュリティ・チームおよびホーム・ユーザーは、以下によりリスクを軽減できる。

- パスワード認証を無効化し、SSH 鍵ベースログインを強制する。

- Raspberry Pi からデフォルト・ユーザー pi を削除する。

- fail2ban のようなツールを有効化し、繰り返しの SSH 試行を遮断する。

- IoT システムを主要な本番ネットワークから分離する。

このインシデントが実証したのは、保護されていない Linux デバイスが武器化され、短時間でグローバル・ボットネットに組み込まれることだ。たった一台の Raspberry Pi であっても、デフォルトの認証情報を用いるなら、大規模な自動化された脅威の発射台となり得る。

教訓は単純かつ緊急である。強固な認証およびハードニングなしに SSH を公開してはならない。

Linux システムや Raspberry Pi などの IoT デバイスを狙い、わずか数秒で感染を広げる自己増殖型 SSH ワームの脅威について解説する記事です。この問題の原因は、インターネットに公開されたデバイスにおいて、デフォルトのユーザー名や推測が容易な脆弱なパスワードが使用され続けていることにあります。攻撃者は自動化されたツールを使い、24時間体制で世界中の IP アドレスに対してログインを試みています。今回の事例で確認されたマルウェアは、Raspberry Pi でよく使われる “pi / raspberry” といった認証情報を悪用し、接続開始からわずか 4 秒でシステムの完全な乗っ取りと、次の標的へのスキャンを開始していました。ご利用のチームは、ご注意ください。よろしければ、Worm での検索結果も、ご参照ください。

You must be logged in to post a comment.