Cybercriminals Hijacking Vulnerable SSH Servers in New Proxyjacking Campaign

2023/06/30 TheHackerNews — 金銭的な動機を持つ活発なキャンペーンが、脆弱な SSH サーバを標的とし、それらを秘密裏にプロキシ・ネットワークに参加させている。6月29日 (木) のレポートで Akamai の研究者である Allen West は、「SSH をリモートアクセスに活用する攻撃者が、悪質なスクリプトを実行して被害者のサーバを、 Peer2Profit や Honeygain などの P2P プロキシ・ネットワークへと、密かに参加させる活発なキャンペーンである」と述べている。

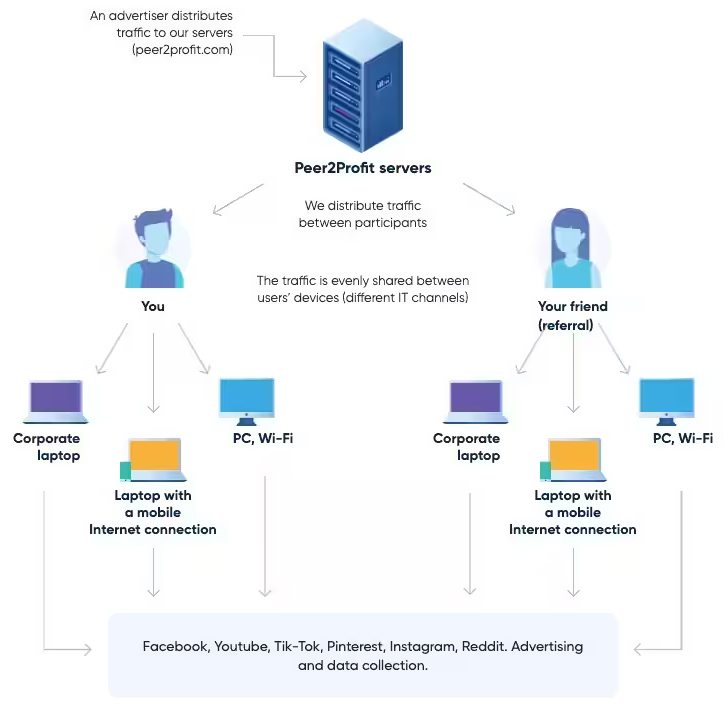

侵害したシステムのリソースを悪用して、暗号通貨を不正に採掘するクリプト・ジャッキングとは異なり、未使用帯域幅を不正に使用して P2P ノードに取り込み、さまざまなサービスを秘密裏に実行させるのがプロキシ・ジャッキングである。

したがって、クリプト・ジャッキングを実行するために必要なリソースの負荷を大幅に軽減し、余分な帯域幅を収益化するだけではなく、発見される可能性も低くなるという、2つのメリットが攻撃者に生じる。

West は、「これはクリプト・ジャッキングのステルス化であり、プロキシ化された Layer 7 攻撃が既に提供されているため、頭痛の種が増えるという深刻な意味を持っている」と言う。

さらに悪いことに、プロキシウェア・サービスが提供する匿名性により、脅威アクターたちが中間ノードを経由してトラフィックをルーティングすることで、攻撃ソースが難読化されやすくなる。

2023年6月8日の時点で、最新のキャンペーンを発見した Akamai によると、この活動は影響を受けやすい SSH サーバに侵入し、難読化された Bash スクリプトを展開するよう設計されているという。そして、CSS ファイル (csdark.css) としてカモフラージュすることで、侵害した Web サーバから curl コマンドライン・ツールなどの、必要な依存関係をフェッチする。

さらに、このステルス・スクリプトは、帯域幅共有サービスを実行している競合インスタンスを積極的に検索して終了させ、被害者の帯域幅を共有して利益を得る Docker サービスを起動する。

この Web サーバーを調べると、暗号通貨マイナーのホストとしても、使用されていることが判明した。つまり、この脅威アクターは、クリプト・ジャッキングとプロキシ・ジャッキングの両方の攻撃に手を染めているようだ。

Akamai は、「プロキシ・ウェアは本質的に悪質なものではないが、いくつかの企業は、ネットワーク内の IP の出所を適切に検証していない。そのため、時には業務用コンピューターに、この種のソフトウェアをインストールするよう勧められることさえある」と指摘している。

しかし、ユーザーの認識や同意なしにアプリケーションがインストールされることで、脅威アクターたちが複数のシステムをコントロールし、違法な収益を上げることが可能になれば、こうした操作はサイバー犯罪の域を超える。

West は、「旧来のテクニックであっても、新しい形態と組み合わせれば、依然として効果的である。標準的なセキュリティ対策は、強力なパスワード/パッチ管理/綿密なロギングなどであり、依然として効果的な防止策である。

脆弱な SSH サーバを標的とし、それらを秘密裏にプロキシ・ネットワークに参加させて、未使用帯域幅を不正に利用するものを、Proxyjacking と呼ぶとのことです。Akamai は、「クリプト・ジャッキングのステルス化であり、プロキシ化された Layer 7 攻撃が既に提供されているため、頭痛の種が増えるという深刻な意味を持っている」と述べています。詳しくは、Akamai のレポートを、ご参照ください。

You must be logged in to post a comment.