Zimbra urges admins to manually fix zero-day exploited in attacks

2023/07/13 BleepingComputer — 7月13日 (木) に Zimbra は、Zimbra Collaboration Suite (ZCS) の電子メール・サーバを標的とする攻撃で悪用されている、ゼロデイ脆弱性を手動で修正するよう、管理者に呼びかけた。この、広く採用されている電子メールおよびコラボレーションのプラットフォームは、世界の 140カ国にまたがる 20万以上の企業で採用されており、その中には 1,000以上の政府機関や金融機関も含まれている。

Zimbra は木曜日のアドバイザリーで、「Zimbra Collaboration Suite バージョン 8.8.15 に、データの機密性/完全性に影響を及ぼす可能性のある、セキュリティ脆弱性が発見された。修正プログラムは、7月のパッチ・リリースで提供される予定だ」と警告している。

このセキュリティ上の欠陥 (現時点では CVE ID 未採番) は、Google Threat Analysis Group のセキュリティ研究者である Clément Lecigne により発見/報告された、反射型クロス・サイト・スクリプティング (XSS) の脆弱性である。

XSS 攻撃のパターンとしては、脆弱なシステム上での機密性の高いユーザー情報の窃取や、悪意のコードの実行などにいたる可能性がある。

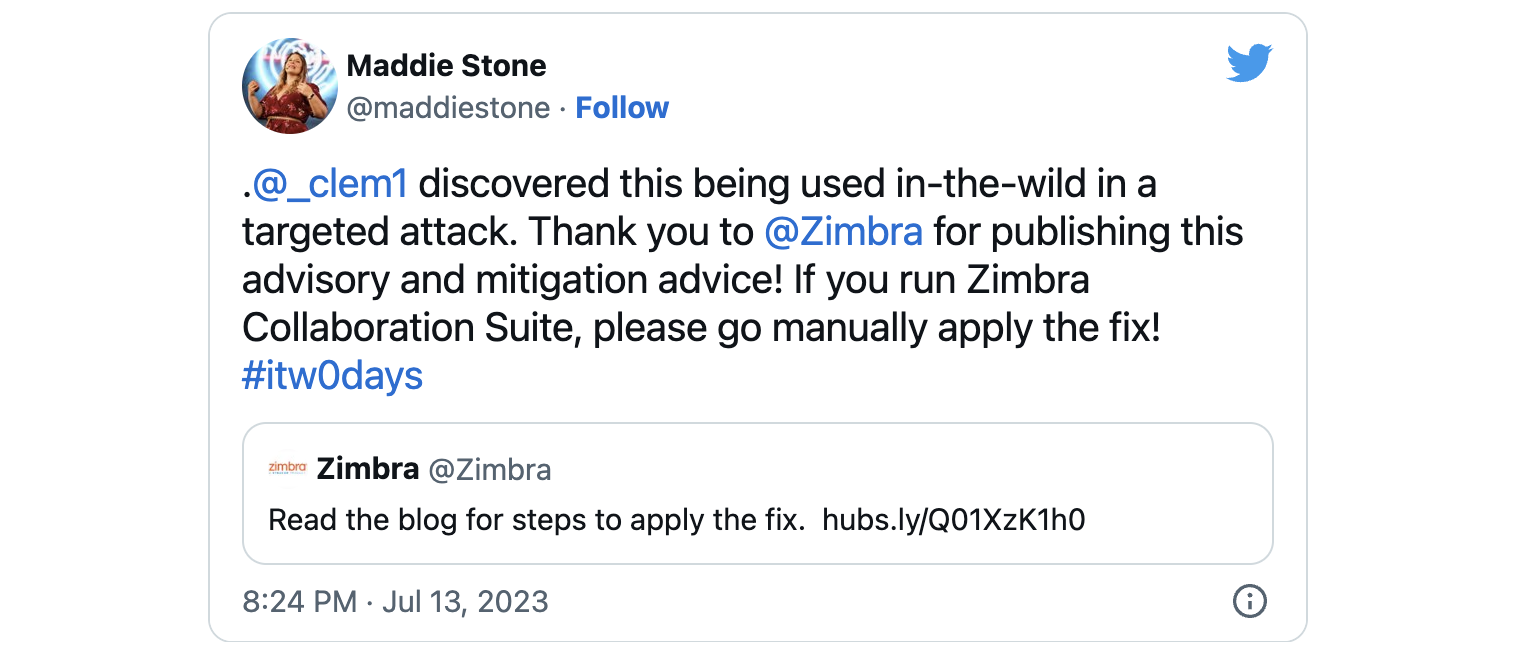

この欠陥の攻撃での悪用については、Zimbra は何も公表していないが、今日になって Google TAGの Maddie Stone は、この XSS 脆弱性が標的型攻撃で悪用されていることを発見したと明かしている。

現時点で Zimbra は、積極的に悪用されている、このゼロデイに対応するセキュリティ・パッチを提供していないが、管理者が手動で適用して攻撃ベクトルを取り除くことが可能な修正プログラムを提供している。

同社は、「最高レベルのセキュリティを維持するため、すべてのメール・ボックス・ノードに手動で修正プログラムを適用するよう、ご協力を願いする」と述べている。

すべてのメール・ボックス・ノードにおいて、この脆弱性を手動で緩和するためには、管理者が以下の手順を踏む必要がある:

- opt/zimbra/jetty/webapps/zimbra/m/momovetoファイルのバックアップを取る。

- このファイルを編集するために 40行目へ移動する。

- パラメータ値を input name=”st” type=”hidden” value=”${fn:escapeXml(param.st)}”/ に更新する。

- 更新前のパラメータ値は input name=”st” type=”hidden” value=”${param.st}”/ である。

escapeXml() 関数の追加により、XML マークアップで使用される特殊文字をエスケープすることで、ユーザーが入力したデータをサニタイズし、XSS の欠陥を防ぐことができるようになる。この修正では、Zimbra サービスの再起動が不要なため、ダウンタイムなしで適用できる。

攻撃を受けている Zimbra サーバ

近年、複数の Zimbra の脆弱性が悪用され、世界中の数百もの脆弱なメール・サーバが侵入されていることを考えると、このゼロデイを緩和は管理者の優先事項となる。

たとえば、2022年6月には、Zimbra の認証バイパスとリモートコード実行のバグが悪用され、1,000台以上のサーバが侵入された。

2022年9月以降においては、Zimbra Collaboration Suite のパッチ未適用の RCE 脆弱性を悪用する脅威アクターたちが、2ヶ月間で 900台近くの脆弱なサーバに侵入しました。

ロシアのハッキング・グループ Winter Vivern は、2023年2月以降において、別の反射型 XSS バグを狙うエクスプロイトも悪用し、NATO に加盟する各国政府の Web メール・ポータルに侵入し、政府高官/政府関係者/軍人/外交官のメール・ボックスを盗み出した。

Synacor (Zimbra の親会社) の広報担当者に対して、本日の未明に BleepingComputer は連絡をとったが、すぐにコメントは得られなかった。

Zimbra は、最高レベルのセキュリティを維持するため、すべてのメール・ボックス・ノードに手動で修正プログラムを適用してほしいと言っています。かなり深刻な状況なのだと思います。この記事が執筆された時点では、明らかになっていなかった CVE ですが、お隣のキュレーション・チームに確認したことろ、CVE-2023-29381 のはずという答えが返ってきました。今年に入ってからの Zimbra に関しては、2023/04/03 の「CISA KEV 警告 23/04/03:Zimbra の脆弱性が NATO 諸国への攻撃で悪用」と、2023/05/17 の「MalasLocker ランサムウェアが Zimbra サーバを攻撃:身代金のかわりに慈善団体への寄付を要求」という記事がありました。

You must be logged in to post a comment.