Fake Linux vulnerability exploit drops data-stealing malware

2023/07/13 BleepingComputer — サイバー・セキュリティ研究者や脅威アクターたちが、脆弱性 CVE-2023-35829 を悪用して Linux パスワード窃取マルウェアをインストールする、偽の PoCエクスプロイトの標的になっているという。Uptycs のアナリストたちは、定期スキャン中に、予期しないネットワーク接続/未承認のシステム・アクセス試行/非定型のデータ転送などの不正なアクションが検知されたことで、この悪意の PoC を発見した。

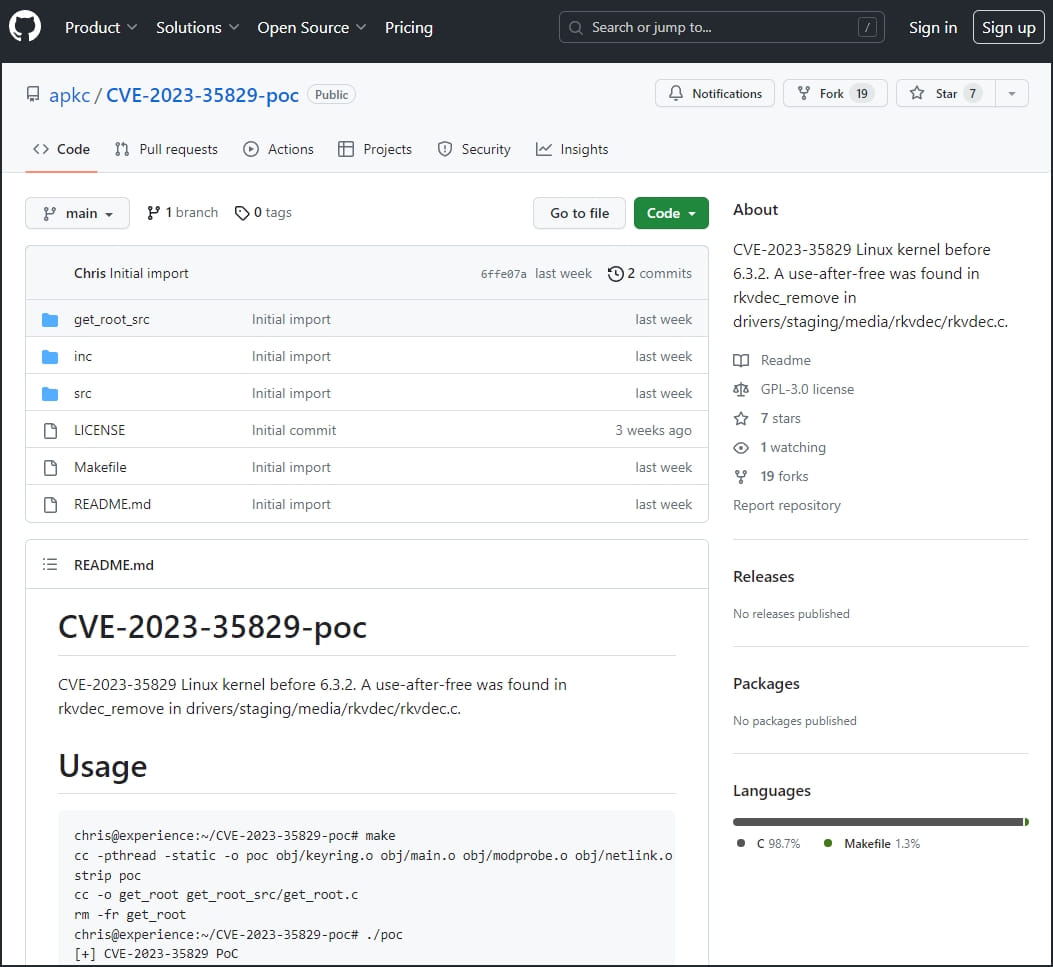

GitHub で発見されたのは、偽の PoC をホストしている3つのリポジトリであり、2つは削除され、1つは残存している。

Uptycs によると、この悪質な PoC はセキュリティ・リサーチ・コミュニティ内で広く共有されており、相当数のコンピュータに感染が存在する可能性があるという。

悪意の PoC の詳細

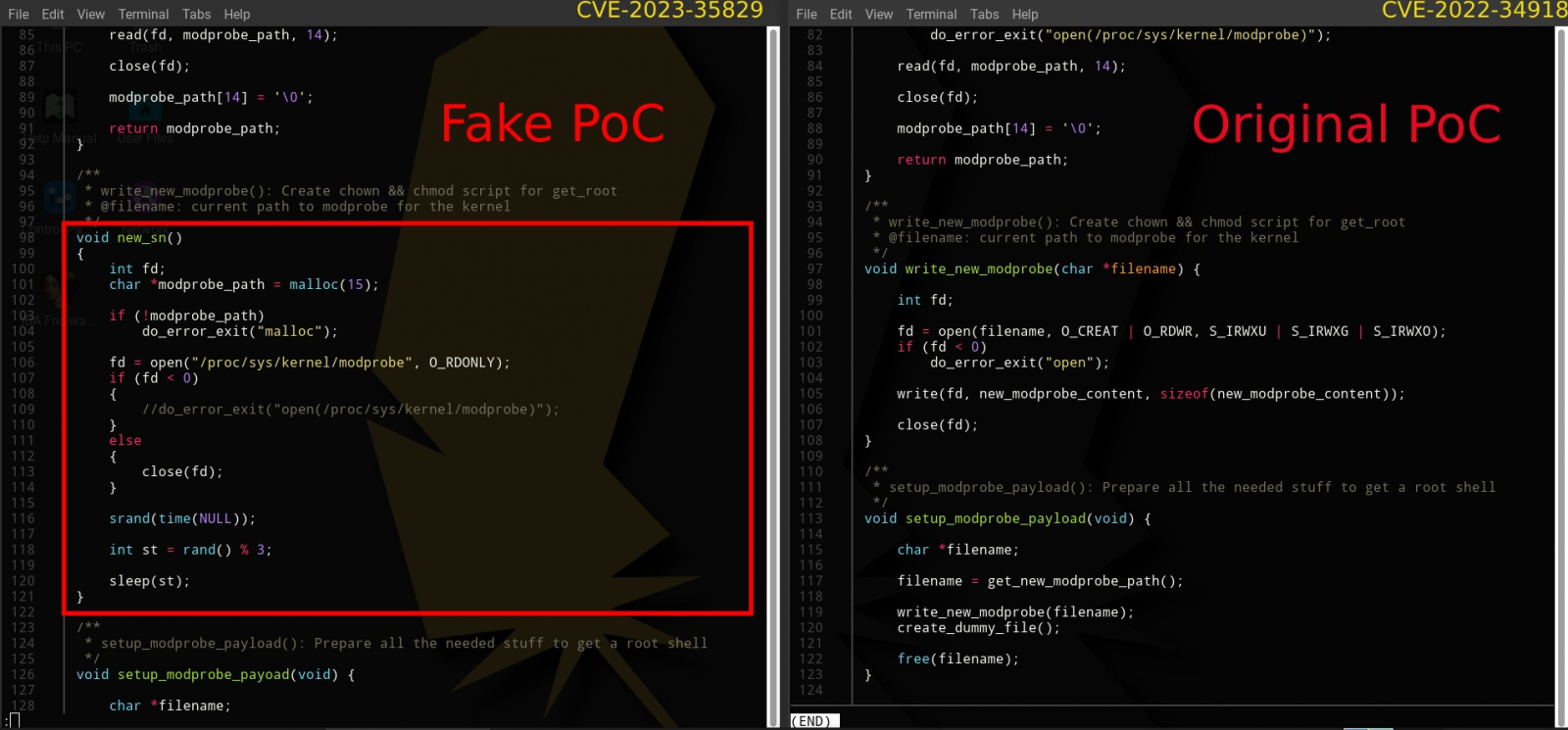

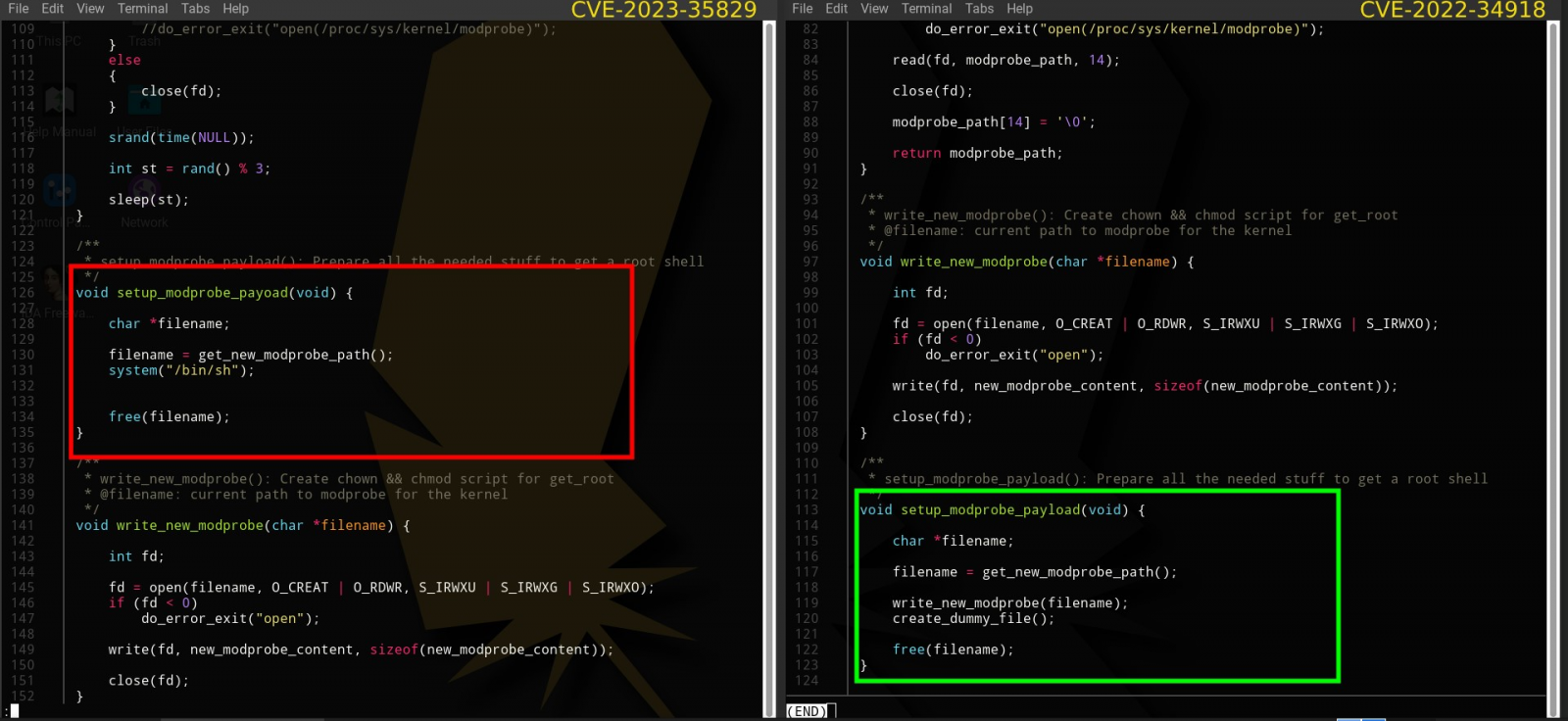

この悪意の PoC は、Linux kernel 6.3.2 未満に影響を及ぼす、解放済みメモリの使用の脆弱性 CVE-2023-35829 (深刻度 High) に対するエクスプロイトだと偽っている。しかし、この PoC は、別の Linux kernel の脆弱性 CVE-2022-34918 に対する。古い正規エクスプロイトのコピーであることが判明した。

このコードは、カーネル・リソースを分割する、Linux の機能であるネーム・スペースを利用して、ユーザー・ネームスペース内で権限が制限されていても、あたかもルート・シェルであるかのように見せかける。

つまり、エクスプロイトが本物であり、期待通りに動作していると錯覚させて、侵害したシステム上を自由に廻遊する時間を、攻撃者に与えるためのものだ。

この PoC は、起動時に kworker ファイルも作成し、そのパスを /etc/bashrc ファイルに追加する。そして、攻撃者の C2 サーバにアクセスし、外部の URL から Linux bash スクリプトをダウンロードして実行する。

ダウンロードされたスクリプトは、/etc/passwd ファイルにアクセスして、システムから貴重なデータを盗み出す。さらに、~/.ssh/authorized_keys を変更して、攻撃者にサーバへの不正なリモート・アクセスを許可し、最終的に curl を使用して transfer.sh を介したデータ流出へといたる。

このスクリプトが盗み出すデータは、ユーザー名/ホスト名/被害者のホーム・ディレクトリなどである。この時点で、攻撃者はサーバへのリモート・アクセスが可能となっているため、どんなデータであっても手動での窃取が可能になる。

システム管理者たちは、bash スクリプトを信頼する傾向にあり、一般に、これらのエントリを精査しない。したがって、この bash スクリプトは、その操作をカーネル・レベルのプロセスだと偽装することで検出を回避している。

エクスプロイト・コードを信用してはいけない

Uptycs は、偽の PoC をダウンロードして使用した研究者たちに対し、以下の手順を実行するよう提案している:

- 不正な ssh キーをすべて削除する

- kworker ファイルを削除する

- bashrc ファイルから kworker パスを削除する

- 潜在的な脅威がないか、/tmp/.iCE-unix.pid をチェックする

インターネットからダウンロードした PoC は、仮想マシンのようなサンドボックスで、つまり隔離された環境でテストし、可能であれば実行前にコードを精査する必要がある。また、VirusTotal にバイナリを提出することも、悪意のファイルを迅速かつ容易に特定する手段の一つだ。

偽の PoC を使用して研究者や脅威アクターたちを、マルウェアの標的にするのは、新しい手法ではない。

6月には、脅威アクターが信頼できるサイバー・セキュリティ企業の実在する研究者になりすまして、Chrome/MS Exchange/Discord のゼロデイ・エクスプロイトを装うマルウェアをプッシュするキャンペーンが、VulnCheck のアナリストにより発見されている。

2022年10月に大学の研究者たちは、GitHub でホストされている PoC の最大 10.3% が、マルウェアである可能性が高いとする技術論文を発表した。

また、北朝鮮の Lazarus ハッカーは、2021年に SNS を利用して、バックドアをインストールする偽の PoC で脆弱性研究者を標的にするという、キャンペーンの実行者であると考えられている。

また 2021年には、SNS を利用してバックドアをインストールする、偽の PoC で脆弱性研究者を標的にしたキャンペーンが展開されている。 同キャンペーンは、北朝鮮の Lazarus ハッカーによるものだと見られている。

あああこのブログ内を、偽 PoC で検索してみたら、以下のような記事が見つかりました。おそらく、本文の事例とも関連するものだと思います。なお、文中には「セキュリティ研究者だけではなく、脅威アクターたちも標的」という表現がありますが、これは、同業者間の競合という意味なのだと思います。

2022/10/23:GitHub に潜む偽 PoC エクスプロイト:確率は 10.3%

2022/10/03:Exchange のゼロデイ:ProxyNotShell の偽 PoC

2022/05/24:偽の PoC エクスプロイトに御用心:GitHub を悪用

You must be logged in to post a comment.