HiatusRAT Malware Resurfaces: Taiwan Firms and U.S. Military Under Attack

2032/08/21 TheHackerNews — HiatusRAT マルウェアを背後から操る脅威アクターは、台湾を拠点とする組織と米軍調達システムを狙うために復帰し、新たな偵察と標的さがしの活動に入った。先週に発表したレポートで Lumen Black Lotus Labs は、このマルウェアのサンプルを調査した結果として、複数の CPU に対応する再コンパイルが行われ、新しい VPS 上でアーティファクトがホストされていると指摘している。Lumen は、この活動群を最も大胆なものと表現しており、その勢いに衰える気配がないことを指摘している。現在のところ、脅威アクターの身元や帰属は不明である。

HiatusRAT の標的に含まれる対象としては、半導体/化学メーカーなどの民間企業と、台湾の少なくとも1つの自治体組織、防衛契約に関連する米国防総省 (DoD) のサーバなどが挙げられている。

HiatusRAT は、2022年7月に開始されたキャンペーンの一環として、主に中南米とヨーロッパに位置する被害者を密かにスパイするために、ビジネス・グレードのルーターを標的にした。そのことが、2023年3月に Lumen Black Lotus Labs により公表されている。

全世界のエッジ・ネットワーキング・デバイス 100台が感染し、それらが C2 インフラのプロキシ・ネットワークへと変換されたことで、受動的にトラフィックが収集されていった。

2023年6月中旬〜8月に観測された最新の攻撃では、MIPS/MIPS64/i386 などに加えて、Arm/Intel 80386/x86-64 アーキテクチャ向けに設計された、ビルド済みの HiatusRAT バイナリが使用されている。

テレメトリ測定により、マルウェアをホスティングしているサーバへの接続を分析/特定したところ、インバウンド接続の 91% 以上が台湾からのものであり、Ruckus 製のエッジ・デバイスが好まれる傾向にあることが判明した。

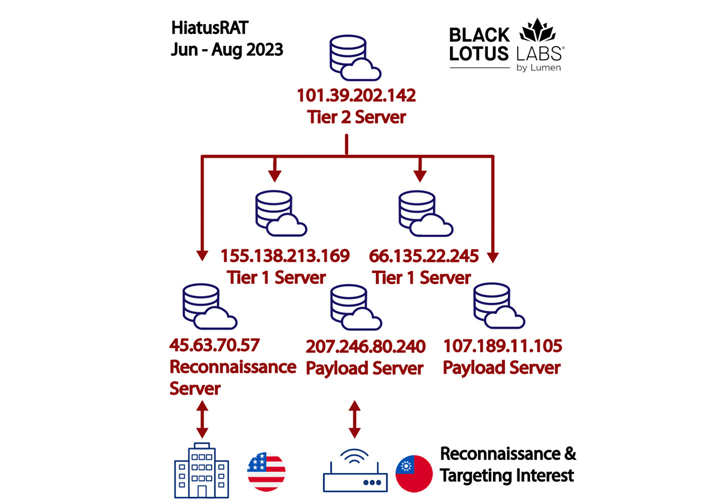

HiatusRAT インフラは、ペイロードと偵察サーバで構成されており、被害者のネットワークとダイレクトに通信する。これらのサーバは Tier 1 サーバにより管理され、さらに Tier 2 サーバーによりオペレーションされる。

攻撃者は2種類の IP アドレスである、207.246.80[…]240/45.63.70[…]57 を使用して、6月13日に約2時間にわたり、 米国防総省 (DoD) のサーバに接続したことが確認されている。この間に 11MB の双方向データが転送されたと推定される。

最終的な目的が何であるかは不明だが、攻撃者は将来のターゲティングのために、現在/将来の軍事契約に関連する公開情報を探していたと疑われている。

境界資産であるルーターなどを標的にする手口が、この数ヶ月のある種のパターンとなっている。中国系の脅威アクターたちは、パッチの適用されていない Fortinet/SonicWall アプライアンスのセキュリティ上の脆弱性を悪用して、標的環境内で長期間にわたる持続性の確立を達成している。

Lumen Black Lotus Labs は、「以前から、この脅威アクターのツールや能力は判明していたが、既存のペイロード・サーバを交換するという、最も軽微なステップを講じることで、C2 インフラの再設定すら試みることなく、彼らのオペレーションは続行された」と述べている。

この HiatusRAT ですが、かなり手強い攻撃者という感じですね。このブログでも、すでに関連記事を2本ほど拾っていました。1つ目は、2023/05/29 の「GobRAT という Golang ベースの RAT:日本国内の Linux ルーターを侵害 – JPCERT/CC」であり、2つ目は 2023/07/14 の「AVrecon という SOHO Router ボットネット:20カ国の 70,000 万台のデバイスを制御」です。よろしければ、ご参照ください。

You must be logged in to post a comment.