LockBit 3.0 Ransomware Builder Leak Gives Rise to Hundreds of New Variants

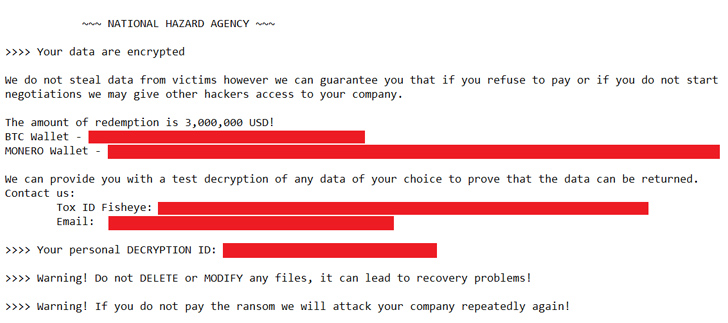

2023/08/26 TheHackerNews — 昨年に発生した、LockBit 3.0 ランサムウェア・ビルダーの流出により、このツールを悪用する脅威アクターたちが、新たな亜種を生み出している。ロシアのサイバー・セキュリティ企業である Kaspersky は、LockBit の亜種を展開するランサムウェアの侵入を検出したが、身代金要求の手順が著しく異なっていたと述べている。Kaspersky のセキュリティ研究者である Eduardo Ovalle と Francesco Figurelli は、「このインシデントを操る攻撃者は、NATIONAL HAZARD AGENCY と呼ばれる、新たなグループに関連する見出しを持つ、新たな身代金メモを使用している」と述べている。

この刷新された身代金要求書には、復号鍵を入手するために支払うべき金額が明記されており、Tox サービスと電子メールへの通信が指示されている。LockBit グループは、金額に言及することなく、独自の通信/交渉プラットフォームへと誘導するが、まず、この点が異なっている。

NATIONAL HAZARD AGENCY だけが、流出した LockBit 3.0 ビルダーを使用するサイバー犯罪集団というわけではない。たとえば、Bl00dy や Buhti なども、この流出して LockBit ビルドを利用している脅威アクターである。

Kaspersky のテレメトリでは、合計で 396種類の LockBit サンプルが検出され、そのうち 312種類が、流出したビルダーを用いて作成されたものだと指摘されている。また、77種類のサンプルでは、ランサム・ノートにおけんる LockBit への言及がないという。

研究者たちは、「検出されたパラメーターの多くは、このビルダーのデフォルト設定に対応しているが、わずかな変更が含まれているものもある。このことから推測されるのは、緊急の必要性から開発されたケースと、怠惰な脅威アクターにより開発されたケースである」と述べている。

Netenrich が ADHUBLLKA と呼ばれるランサムウェア株について掘り下げたことで、今回の情報は開示されている。この株は 2019年以降において、何度かブランドを変更 (BIT/LOLKEK/OBZ/U2K/TZW) し、各被害者から$800〜$1,600 という低額の身代金で、個人や中小企業を標的にしている。

一連のランサムウェアにおける、暗号化スキーム/身代金要求書/通信方法には若干の変更が加えられているが、詳しく調べてみると、ADHUBLLKA のソースコードやインフラと類似しているようだ。

セキュリティ研究者である Rakesh Krishnan は、「あるランサムウェアが野放しで成功を収めると、サイバー犯罪者は同じランサムウェアのサンプルを使って、コードベースを少しいじりながら、試験運用を行うのが一般的である。たとえば、暗号化スキーム/身代金要求のメモ/C2 通信チャネルなどを変更して、新しいランサムウェアとしてブランド名を変更することもある」とは言う。

依然としてランサムウェアは、活発に進化しているエコシステムであり、Trigona/Monti/Akira などを使用して、Linux 環境にフォーカスする戦術へとシフトしている。

さらに Akira は、企業ネットワークに不正アクセスするための攻撃ベクターとして、Cisco VPN 製品を武器化する攻撃にも関連している。最近になって Cisco は、多要素認証が設定されていない Cisco VPN を標的とする、脅威アクターの存在を認めている。

同社は、「多くの場合において、多要素認証 (MFA) が設定されていない環境や、VPN ソフトウェアに既知の脆弱性がある環境に着目する」と述べている。

標的ネットワークへの足がかりを得た攻撃者は、LSASS (Local Security Authority Subsystem Service) ダンプを通じて認証情報を抽出し、ネットワーク内での移動を容易にした上で、必要に応じて特権昇格させようとする。

Cl0p ランサムウェア・グループは、MOVEit Transfer アプリの脆弱性を悪用して 1000件の組織に侵入し、イニシャル・アクセスを獲得して標的ネットワークを暗号化していった。

被害者の内訳は、米国を拠点とする企業が 83.9% を占め、そこにドイツ (3.6%)/カナダ (2.6%)/英国 (2.1%) が続いている。2023年5月に始まった、この大量搾取キャンペーンにより、6000万人以上が影響を受けたと言われている。

しかし、サプライチェーン・ランサムウェア攻撃の爆発半径は、もっと広いと思われる。推計によると、これらの脅威アクターたちは、その活動から $75 million 〜 $100 million の不正利益を得る見込みである。

Coveware は、「MOVEit キャンペーンは、最終的に 1,000社を超える企業に直接的な影響を及ぼし、さらに多くの企業に間接的な影響を及ぼす可能性がある。その一方で、被害者のうち、交渉や支払いに応じたケースは、ごく僅かである。ただし、支払いに応じた被害者を分析してみると、以前の CloP キャンペーンと比べて多額の身代金を支払い、世界的な平均身代金額である $740,144 (2023年 Q1 と比べて 126% 増) の数倍を支払っているようだ」と指摘している。

さらに、Sophos 2023 Active Adversary Report によると、ランサムウェア・インシデントにおける滞留時間の中央値は、2022年の 9日間から 2023年上半期の 5日間へと減少している。つまり、ランサムウェア・ギャングの動きが、かつてないほど迅速になっていることが示されている。

反対に、ランサムウェア以外のインシデントの滞留時間の中央値は、11日から 13日に増加ししている。この期間に観測された最大滞留時間は 112日 だったという。

Sophos は、「ランサムウェア攻撃の 81% において、最終的なペイロードは勤務時間外に実行され、平日の勤務時間内に実行されたものは僅か5件だった。ランサムウェア攻撃の半数近く (43%) は、金曜日か土曜日に検知されている」と指摘している。

LockBit の亜種に関する記事としては、2023/05/25 の「Buhti というランサムウェア:LockBit/Babuk のコードを流用する新たな脅威」があります。この記事では、Buhti の他に LockBit Black の名前も上がっていました。それにしても、ランサムウェアのビルダーが流出すると、とんでもないことになりますね。よろしければ、LockBit で検索も、ご利用ください。

You must be logged in to post a comment.