Top 10 API Security Threats for Q3 2023

2023/11/14 SecurityWeek — 最新の “2023 Q3 API Threatstats” レポートから得られたのは、API の脆弱性の件数が急速に増加し、この成長のために応じた、新たな AP Iセキュリティ脅威 Top- 10 に対して、リアルタイムなデータ駆動型の編纂が必要だという知見である。API と Apps のセキュリティ企業である Wallarm のレポート (PDF) の大部分は、個々の脆弱性のカテゴリーについて、それらが実際に使用された事例を交えて論じている。たとえば、広く使用されている OAuth や SSO プロトコルの脆弱性が発見され、Cisco や Ivanti のような大手企業のシステムで潜在的なセキュリティ侵害が露呈しているといったケースに対応するものだ。それは、際立った特徴を持つものであり、脅威リストへの新しいアプローチでもある。

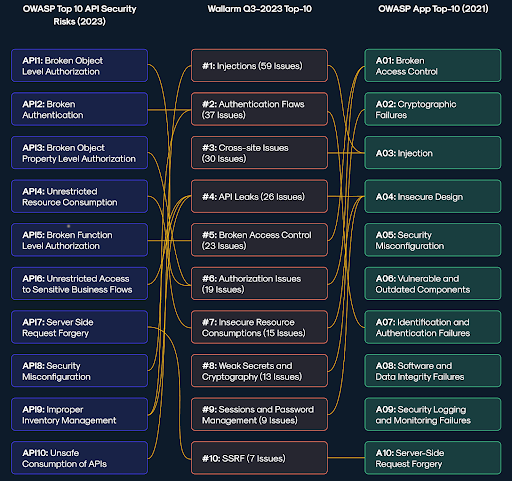

Wallarm の API Threats Top-10 は、広く知れ渡っている OWASP API Top-10 と同じフォーマットで表示される。このアプローチには、2つの目的がある。1つ目は、サイバーセ・キュリティにおいて理解されているフォーマットを提供することであり、双方の手法の違いを強調することだ。OWASP は、おそらく4年に1度のリスト公開であるのに対して、Wallarm は1年に4度という、独自のスケジュールでリストを公表する予定だという。純粋なリアルタイムではないかもしれないが、よりダイナミックであることは間違いない。

この新しいリストを Wallarm が作成した理由は、新しい API の脆弱性が急増していることにある。Wallarm の VP of Marketing である Girish Bhat は、「我々は 239件の新しい脆弱性を発見したが、そのうち 59件はインジェクションのカテゴリーに関連している。OWASP はインジェクションに優先順位を与えていない。私の推測では、脆弱性の数が多ければ多いほど、そのカテゴリーの脆弱性がもたらすリスクも大きくなる」と、SecurityWeek に対して述べている。

Wallarm は、「新しい脆弱性の増加は、OWASP のアプローチでは不可能な、よりダイナミックなアプローチを要求している。脆弱な秘密と暗号 (ハードコードされた秘密や脆弱な暗号化アルゴリズムなどの問題) に関連する 13件の新たな脆弱性と、セッション/パスワード管理 (不適切なセッション処理や不十分なパスワード 管理方式など) に関連する9件の脆弱性を検出した」と付け加えている。

彼は、「これらのカテゴリーは、いずれも OWASP のリストでは議論されていない。新たな脆弱性の発生は、OWASP コミュニティが利用できる緩慢で堅実なアプローチでは、カバーしきれないほどの速さで発生している。現在の API の脅威を真にカバーするには、Wallarm の研究で提唱されたタイプのリストが必要であり、OWASP の静的なリストとは対照的なリアルタイムなものである」と解説している。

Wallarm は、「OWASP を無視すべきでだとと提案しているのではなく、API の脅威の状況について最新の見解を示すことで、OWASP の洞察力を拡張すべきでだ提案している。OWASP の API Security Top-10 のような、確立されたセキュリティ・フレームワークは、スタートを切るための1つの方法だが、今日の複雑な API セキュリティのニーズに対応するには限界がある。このリアルタイム・データ駆動型の脅威リストにより、未対処の脅威や脆弱性を特定することで、OWASP フレームワークを補完/拡張し、全体的なセキュリティ態勢を強化する」と主張している。

しかし、3カ月に1度のリストを “リアルタイム” と呼ぶには無理がある。OWASP Top-10 リストも、Wallarm の Top-10 リストも、事実上は時間のスナップショットである。しかし、Wallarm の Web サイトを通じて、Wallarm のポジションをリアルタイムで見ることは可能である。それは、あなたが Wallarm の顧客でなくても利用できるものだ。

Wallarm Playground では、ホットスポットや攻撃の種類などの、API 攻撃の真のリアルタイム・ビューを参照できる。その時々の攻撃を、Wallarm のレポートに記載される脆弱性の分類法と関連付けることが可能である。したがって防御者は、現実/現在の API の脅威の状況に合わせて防御態勢を判断し、調整することが可能となる。

本文の末尾にある Wallarm Playground は、なかなか良い感じです。その時々の、攻撃対象 CVE が分かる仕組みになっています。いまは、Apache Log4j CVE-2021-44228/Apache Commons Text CVE-2022-42889/Apache Log4J CVE-2021-45105 が、API 攻撃の Top-3 でした。

You must be logged in to post a comment.