Researchers to release SysAid CVE-2023-47246 exploit

2023/11/17 SecurityOnline — SysAid IT サポート・ソフトウェアに存在する、脆弱性 CVE-2023-47246 に対する技術レポートが、Huntress のセキュリティ研究者たちにより公開された。さらに、パッチが適用されていない環境において、この脆弱性を悪用してリモートコードを実行する、エクスプロイトもリリースされる予定だという。Microsoft が警告していたのは、Lace Tempest (Cl0p) ランサムウェア・シンジケートに関与する TA505 が、この脆弱性を悪用していることだった。それを受けるかたちで、11月8日に IT インフラ企業である SysAid が 、この脆弱性に関するアドバイザリを発表した。

この、パス・トラバーサルの脆弱性 CVE-2023-47246 が悪用されると、SysAid のオンプレミス・インストレーション内で、コードが実行される可能性が生じる。ただし、この欠陥は SysAid バージョン 23.3.36 で修正されている。

この脅威アクターの手口は巧妙であり、Web シェルなどの悪意のペイロードを持つ、トロイの木馬としての WAR アーカイブを、 SysAid の Tomcat Web サービスにアップロードしていたことが確認された。この Web シェルは、ホストへのバックドアとして機能するだけではなく、マルウェア Gracewire のローダーを起動するように設計された、PowerShell スクリプトの導線としても機能するものだ。

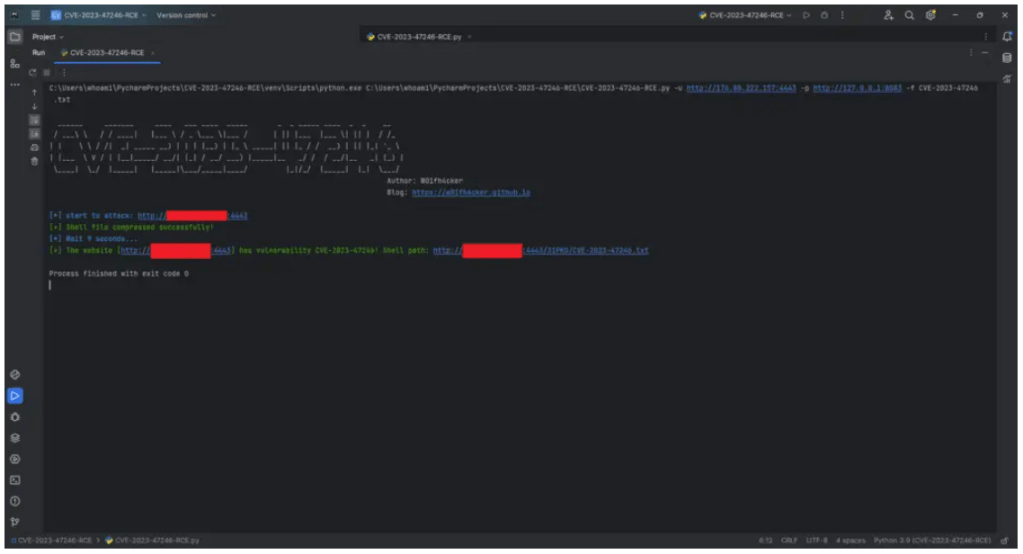

11月17日に Team Huntress は、脆弱性 CVE-2023-47246 を悪用してリモート・コードを実行する、エクスプロイトの作成に成功したと、SysAid の管理者に警告した。また、セキュリティ研究者たちはブログをポストし、ネットワーク内で悪用の兆候を検出するために、防御者が使用する侵害の指標 (IOC) のリストも発表した。

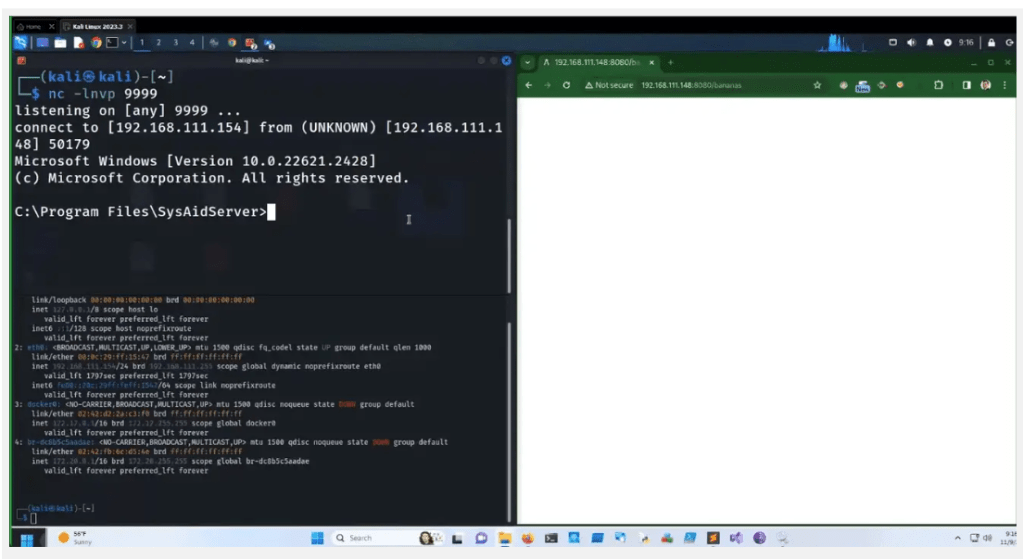

研究者たちは、「この脆弱性は、SysAid com.ilient.server.UserEntry クラス内の doPost メソッドに存在する。accountID パラメータにパス・トラバーサルを注入し、POST リクエストボディとして zlib 圧縮された、WAR ファイルの Web シェルを供給する。それにより、脆弱なサーバ上に Web シェルを書き込む場所を、攻撃者は制御できる。その後に攻撃者は、Web シェルが存在する URL をブラウズして Web シェルを要求し、サーバにアクセスできる」と詳述している。

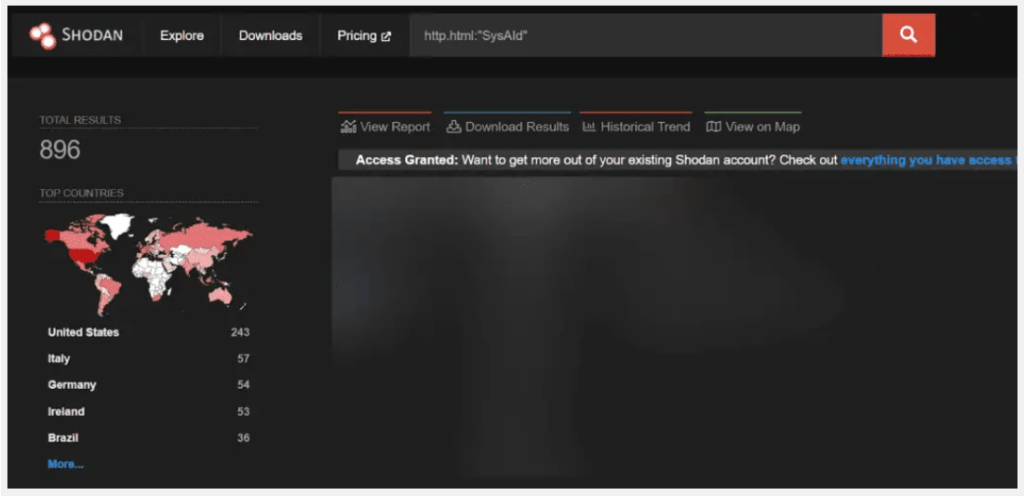

Shodan のクエリーでは、230以上のインスタンスが公開されている状況が分かる。より広範なクエリーでは、900弱のインスタンスの公開が証明されている。つまり、SysAid サーバは、インターネットに深く浸透していることになる。

すべての公開サーバが、この特別な脅威にさらされているわけではないが、SysAid のデジタル・フットプリントの証拠は否定できない。SysAid は、侵入に対する要塞であり続けるべきものであり、潜み続けるデジタル略奪者のための開かれた門になってはならない。今回の情報公開は、SysAid のインストールを精査すべきという、ユーザーたちに対する明確な呼びかけとなる。

SysAid の管理者にとって重要なことは、可能な限り早急に、最新バージョンへとアップグレードすることだ。

Update on November 18, 2023

以下の PoC エクスプロイト・コードが、GitHub 上で公開されている。

SysAid IT サポート・ソフトウェアに存在する、脆弱性 CVE-2023-47246 ですが、第一報は、2023/11/09 の「SysAid IT のゼロデイ CVE-2023-47246:Clop ランサムウェアが攻撃を仕掛ける」でした。その時から、Lace Tempest (Clop) による攻撃が指摘されていましたが、今回の記事により、その TTP (Tactics, Techniques, and Procedures) と攻撃面積が明らかになってきました。

You must be logged in to post a comment.