Over 63,000 Unpatched Microsoft Exchange Servers Vulnerable to RCE Attack

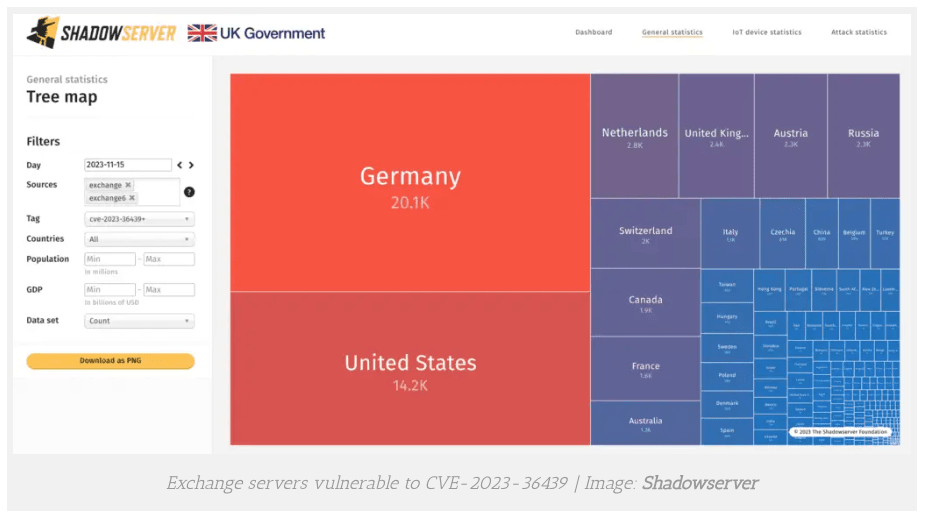

2023/11/17 SecurityOnline — Microsoft Exchange に存在する、深刻なリモートコード実行の脆弱性 CVE-2023-36439 に対して、パッチが適用されていない 63,000台以上のサーバが、オンライン上に公開された状態にある。この脆弱性は、Microsoft の 2023日11月の Patch Tuesday で対処されたものであり、悪用の可能性があるため、組織にとって重大な脅威となっている。

非営利団体 Shadowserver Foundation によると、それらのインターネット上のサーバは、脆弱性 CVE-2023-36439 (CVSS:8.0) の影響を受けやすいという。この脆弱性は、サーバの x_owa_version ヘッダーから特定されされるものであり、Exchange Server 2016/2019に影響を及ぼす。

Microsoft の分析によると、この侵害の条件は、有効な Exchange ユーザーとして攻撃者が認証されることである。この脆弱性の悪用に成功した攻撃者は、サーバーのメールボックス・バックエンド上で、NT AUTHORITYSYSTEM の権限でリモートコードを実行する可能性を持つ。したがって、被害者のサーバ上で攻撃者がリモートコードを実行するための、ゲートウェイとなる。

Immersive Labs の Senior Director of Threat Research である Kevin Breen は、Microsoft Exchange Server を使用している組織に対して、この脆弱性へのパッチ適用を優先すべきだと強調している。脆弱性 CVE-2023-36439 を悪用する攻撃者が、Exchange サーバに悪意のソフトウェアをインストールする可能性がある。

この脆弱性を悪用する攻撃者には、ターゲットのローカル・ネットワークでの認証が条件となるが、そのアクセス権を得るためには、フィッシングされた Exchange 認証情報のペアがあれば十分だと、Kevin Breen は指摘している。

Kevin Breen は、ソーシャル・エンジニアリングにより、攻撃者がイニシャル・アクセスを達成することは多々あり、一般的にはスピアフィッシングが用いられると指摘する。ネットワーク内に侵入した攻撃者は、その他の脆弱な標的を探し回る。たとえ Exchange サーバが、インターネットに面した認証を提供していなくても、このような攻撃に対する安全性は保証されない。

この脆弱性は、Microsoft が “悪用の可能性が高い” とした、他の3件の Exchange バグ CVE-2023-36050/CVE-2023-36039/CVE-2023-36035 と関連している。これらのバグと並べてみると、組織が早急に対処すべき4件のセキュリティ課題がはっきりしてくる。

Microsoft Exchange Server を運用している組織は、脆弱性 CVE-2023-36439 に直ちにパッチ適用すべきである。さらに、多要素認証 (MFA) やネットワーク・セグメンテーションなどの対策を導入し、さらにシステムを保護する必要がある。

2023/11/14 にポストした、「Microsoft 2023-11 月例アップデート:5件のゼロデイと 58件の脆弱性に対応」ですが、その分中には脆弱性 CVE-2023-36439 は登場していませんでした。また、Microsoft のアドバイザリも、Exploited:No となっていました。インターネット上の、かなりの量の Exchange サーバが、CVE-2023-36439 に対して脆弱な状況とのことです。ご注意ください。

You must be logged in to post a comment.