Hackers exploit Ivanti SSRF flaw to deploy new DSLog backdoor

2024/02/12 BleepingComputer — Ivanti Connect Secure/Policy Secure/ZTA Gateway の SSRF (Server-Side Request Forgery) 脆弱性の悪用に成功した攻撃者が、脆弱なデバイス上に新しい DSLog バックドアを展開していることが分かった。この脆弱性 CVE-2024-21893 は、2024年1月31日にアクティブに悪用されるゼロデイとして公開されたものであり、Ivanti からはセキュリティ・アップデートと緩和策が共有されている。

一連の SAML コンポーネントに影響をおよぼす、この脆弱性の悪用に成功した攻撃者には、バージョン 9.x/22.x を実行している Ivanti ゲートウェイ上での、認証バイパスと制約されリソースへのアクセスが許されてしまう。

この脆弱性は、以下のアップデートで修正されている:

- Ivanti Connect Secure 9.1R14.4/9.1R17.2/9.1R18.3/22.4R2.2/22.5R1.1/22.5R2.2

- Ivanti Policy Secure 22.5R1.1

- ZTA 22.6R1.3

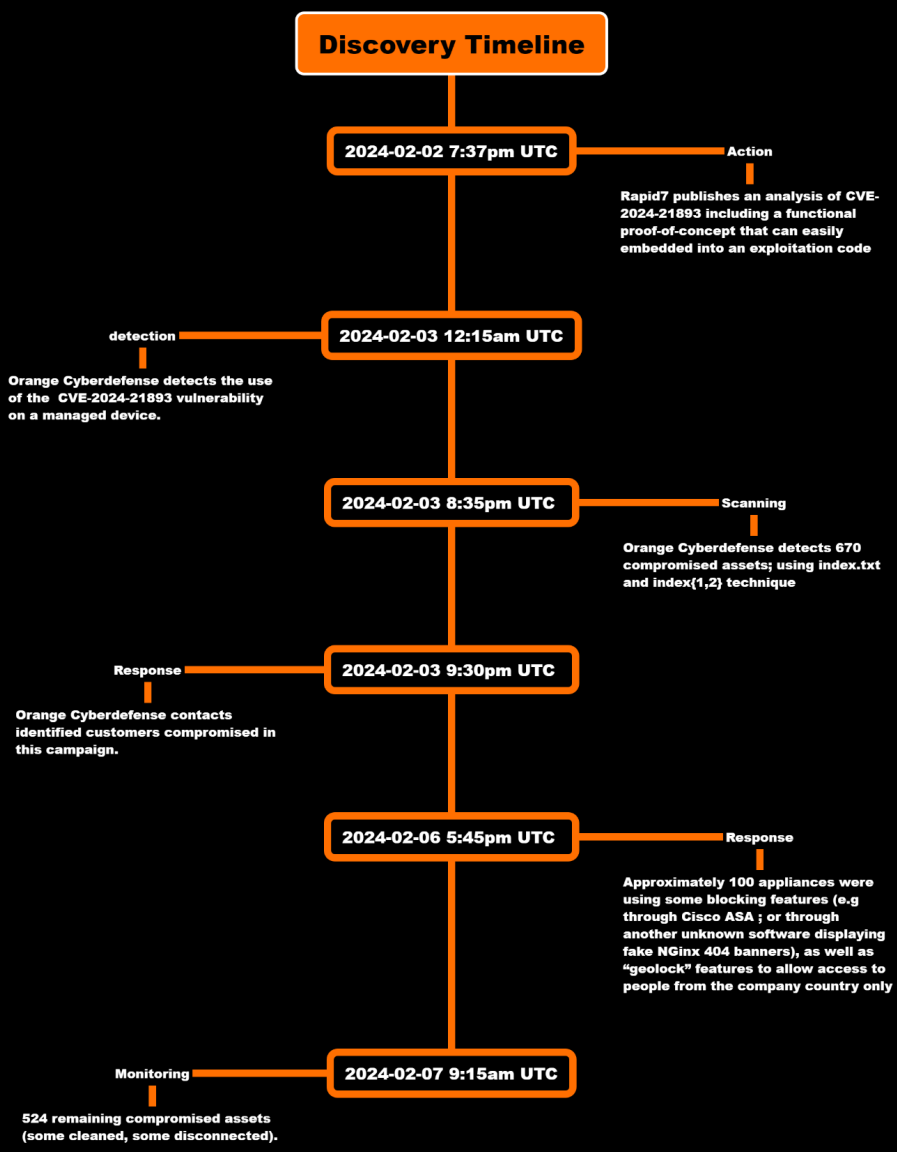

2024年2月5日の、脅威モニタリング・サービス Shadowserver の報告によると、この脆弱性の悪用を試みる、複数の攻撃者の存在が確認されたという。攻撃の一部では、以前に Rapid7 が公開した、PoC (Proof-of-Concept) エクスプロイトが使用されたという。ただし、その時点における成功率は不明である。

また、CVE-2024-21893 の悪用に成功した攻撃者が、DSLog という新たなバックドアをインストールしたということが、Orange Cyberdefense の最新のレポートで報告されている。

Ivanti が提案した、すべての API エンドポイントをブロックするという XML 緩和策を、Orange は実施した。その後に、パッチが適用されず、侵害されたアプライアンスを分析していた同社は、2024年2月3日の時点で、この新しいバックドアを発見したという。

DSLog バックドア

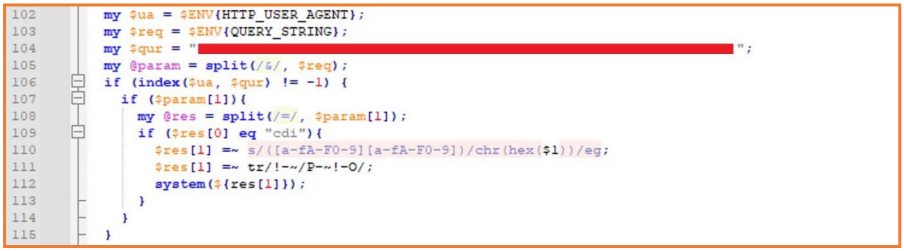

Orange の研究者たちが、侵害された Invanti デバイスのログを調査したところ、暗号化されたコマンドを含む SAML 認証リクエストを発行することで、アプライアンスのコードベースにバックドアが注入されていることが確認された。

一般にアクセス可能なファイル (index2.txt) へ向けて、システム情報を出力するなどの操作を実行した攻撃者は、それらのコマンドにより、内部偵察とルート・アクセスの確認を試みていたことが示唆される。

その後の SAML リクエストで確認されたのは、侵入したデバイス上のファイル・システムにおける Read/Write パーミッションの確保、および、正規のロギング・スクリプト (DSLog.pm) の変更の検出、変更を示す文字列が欠落している場合のバックドアの注入などの試行である。

DSLog ファイルに挿入されたバックドアは、さまざまな認証済み Web リクエストやシステムログを記録する。

攻撃者は、アプライアンスごとに一意の SHA256 ハッシュを API キーとして採用して、コマンド実行のための HTTP User-Agent ヘッダーで、このハッシュを要求していた。Orange の説明は、どのハッシュにおいても、別のデバイス上の同じバックドアへのアクセスには使用できないというものだ。

このバックドアの主な機能は、root としてコマンドを実行することである。Orange によると、DSLog バックドアは、攻撃者が侵入したデバイス上において、HTTP リクエストで受け取ることになる、“cdi” いう名前のクエリ・パラメータを取り込んだ、あらゆるコマンドの実行を可能にするという。

この HTTP リクエストには、接続先のデバイスと一致する特定の SHA256 ハッシュが含まれており、それがキーとしても機能することで、バックドアへのリクエストが認証される。この Web シェルは、接続を試みてもステータスやコードを返さないため、特にステルス性が高いと、研究者たちは指摘している。

また、SHA256 ハッシュ計算に使用されたスキームを特定させず、攻撃者の活動を隠すために、侵害後の複数のアプライアンスにおいて、“.access“ ログが消去されたと Orange は指摘している。

その一方で、”hxxp://{ip}/dana-na/imgs/” ディレクトリ内の、”index” テキスト・ファイルなどのアーティファクトを調査したところ、700台近くの侵害された Ivanti サーバーが発見されたと、研究者たちは述べている。

これらのエンドポイントの約 20%が、以前のキャンペーンにより、すでに影響を受けていた。その他のエンドポイントに関しては、追加のパッチや緩和策が適用されず、脆弱な状況であったという。

Ivanti 製品を標的とするために、今回の SSRF 脆弱性が悪用され、また、最近に公開された他の脆弱性が悪用されている。ユーザーに推奨されるのは、Ivanti のアドバイザリに従うことだ。それにより、すべての脅威を軽減すべきである。

2024年1月31日に公開された、Ivanti 脆弱性 CVE-2024-21893 は、アクティブに悪用されているものです。そこで、Orange の研究者たちが、侵害された Invanti デバイスのログを調査したところ、この DSLog というバックドアが発見されたわけですが、記事を訳していて思ったのは、この種のステルス・マルウェアを作り出す、脅威アクターたちの技術力の高さです。よろしければ、Info Stealer で検索も、ご利用ください。

You must be logged in to post a comment.