LockBit ransomware returns to attacks with new encryptors, servers

2024/02/28 BleepingComputer — LockBitランサムウェア・ギャングは、先週に発生した法執行機関からの妨害の後に、身代金メモを持つ更新された暗号化機能を新しいサーバにリンクさせ、再び攻撃を行なっている。先週の NCA/FBI/Europol による Operation Cronos は、LockBit ランサムウェアに対して仕掛けられた、共同の破壊作戦であった。

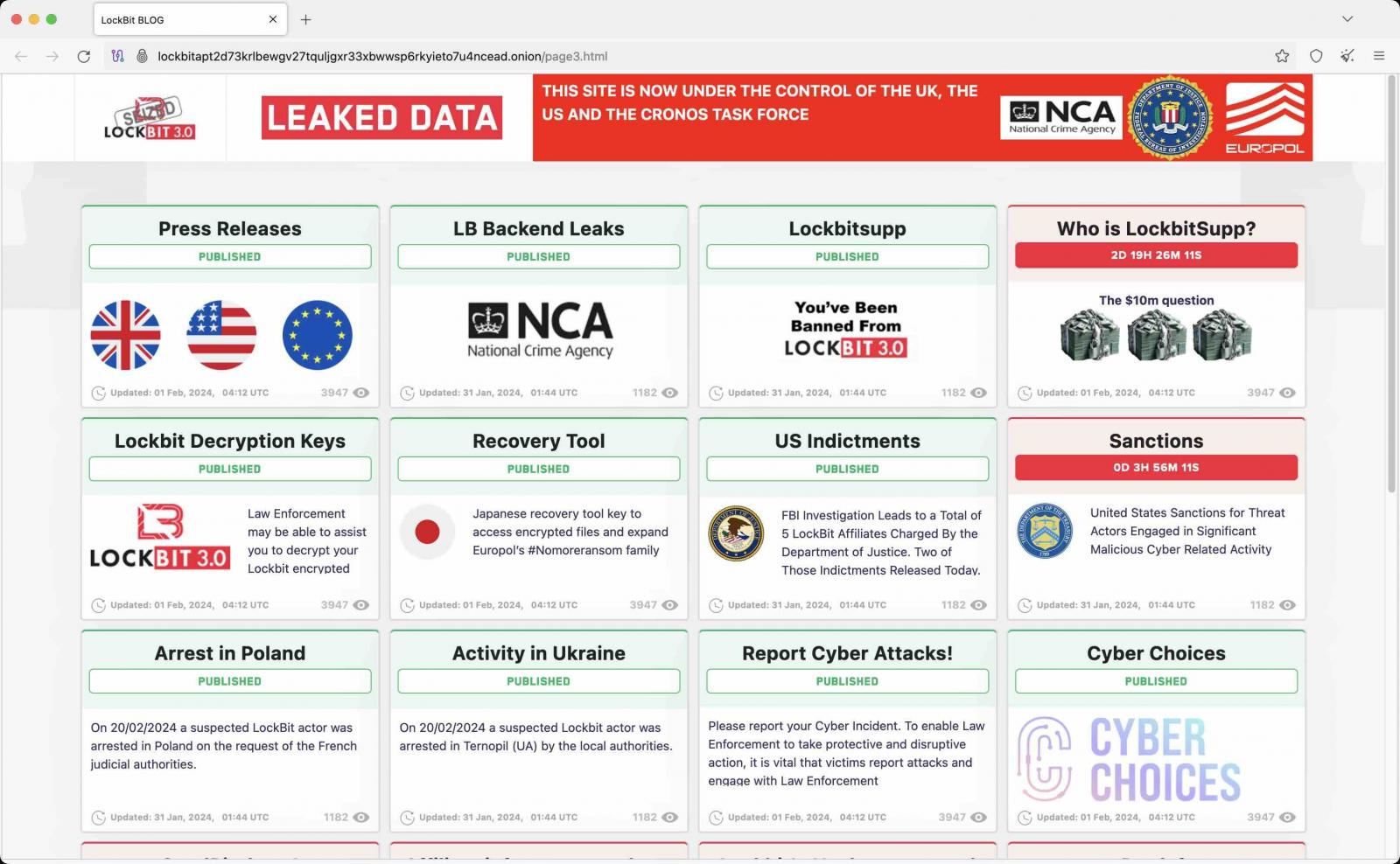

このオペレーションの一環として、それぞれの法執行機関は Lockbit インフラを押収し、デクリプターを回収し、そのデータ流出サイトを警察の報道ポータルに変換して、成果を強調していた。

しかし、その直後に LockBit は、新しいデータ・リーク・サイトを立ち上げた。そこに記された、FBI 宛ての長いメモによると、法執行機関は PHP の脆弱性を介して、Lockbit のサーバに侵入したようだ。

そして、リブランドは行わず、そのインフラを更新し、新しいセキュリティ・メカニズムを持って戻ってくると主張していた。それにより、法執行機関によるオペレーション・ワイドな攻撃と、復号化機能へのアクセスを防ぐとしている。

攻撃で用いられる新たな暗号化機能

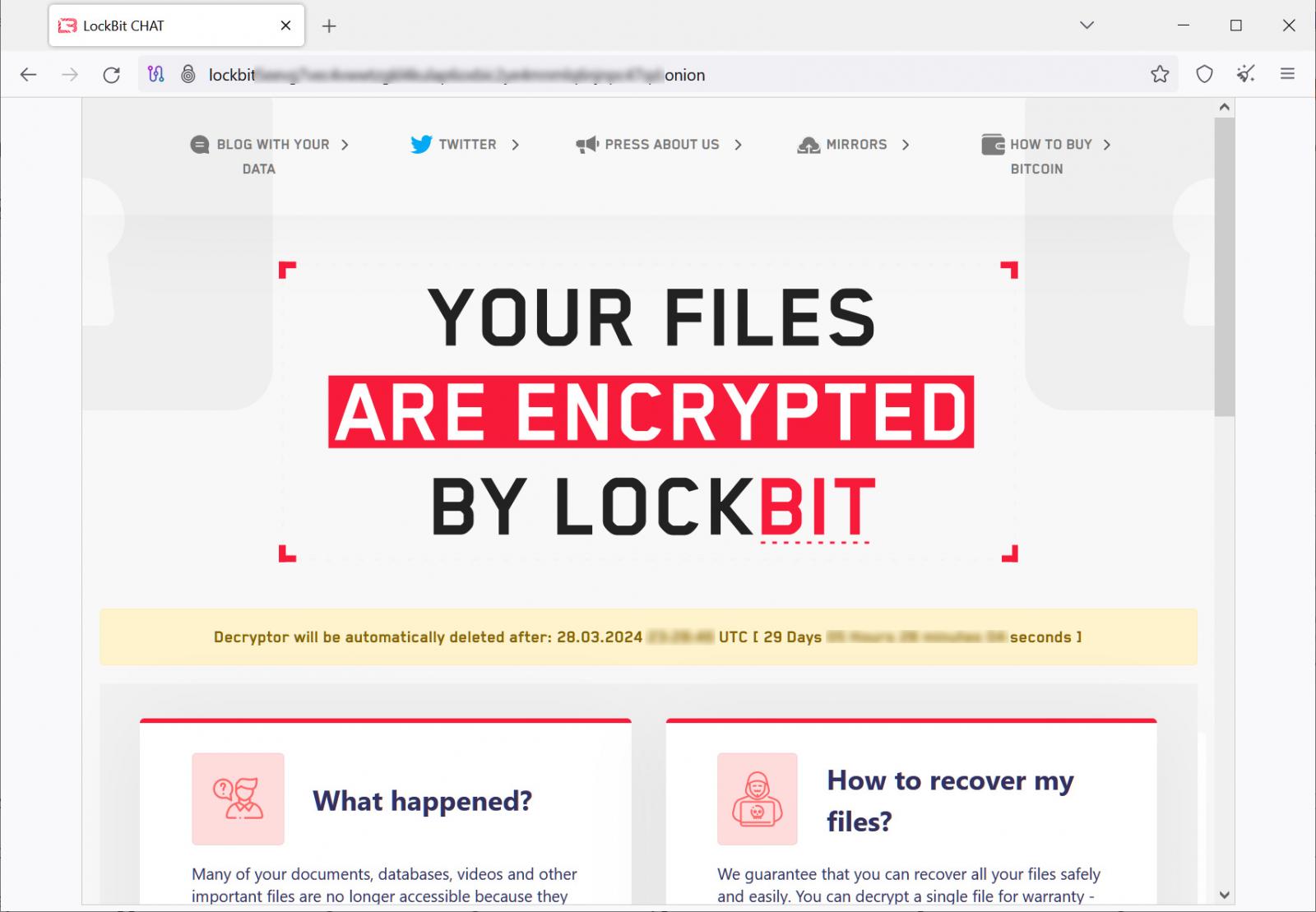

2月27日の時点で、LockBit は新しい暗号化機能と、データ漏洩/交渉サイト用のインフラをセットアップして、再び攻撃を実施しているようだ。

Zscaler が報告したように、このランサムウェア・ギャングは、新たなインフラを示す Tor URL を使用して、暗号化ファイルのランサムノートを更新している。そして BleepingComputer は、昨日には MalwareHunterTeam が、今日には VirusTotal がアップロードした、更新されたランサムノートを含む暗号化器のサンプルを発見した。

さらに BleepingComputer は、この作戦のネゴシエーション・サーバが再び稼動していることを確認したが、それは、新たな攻撃による被害者に対してのみ機能している。

LockBit が閉鎖された時点で、このランサムウェアの攻撃を実施する、約 180 のアフィリエイトがいた。

そのうちの、1つのグループが X (Twitter) 上で、この運営に対して公然と怒りを露わにしている。そのため、どれだけのアフィリエイトたちが、いまでも Lockbit (Ransomware-as-a-Service) に協力しているのかどうかは不明である。

しかし、現時点においても LockBit は、経験豊富なペンテスターを積極的にリクルートし、再びオペレーションに参加してもらっていると述べており、将来における攻撃増につながる可能性は高い。

それが LockBit の壮大な計画なのか、もしくは Conti のように、徐々にフェードアウトしてブランドを再構築するのかどうかは不明である。しかし、今のところ、LockBit は脅威であり続けていると考えた方が無難だろう。

最近の Lockbit を巡る動きですが、2024/02/21 の「LockBit ランサムウェア:世界の法執行機関によりテイクダウン」と、2024/02/24 の「LockBit ランサムウェア・グループ:法執行機関によるテイクダウンから復活」に続く、第三弾の記事となります。このランサムウェア・ギャングは、どれほどのダメージを受けているのでしょうか? まだまだ、続報が出てきそうですね。

You must be logged in to post a comment.