ShadowSyndicate Ransomware Gang Targets aiohttp CVE-2024-23334 Flaw: Patch Now!

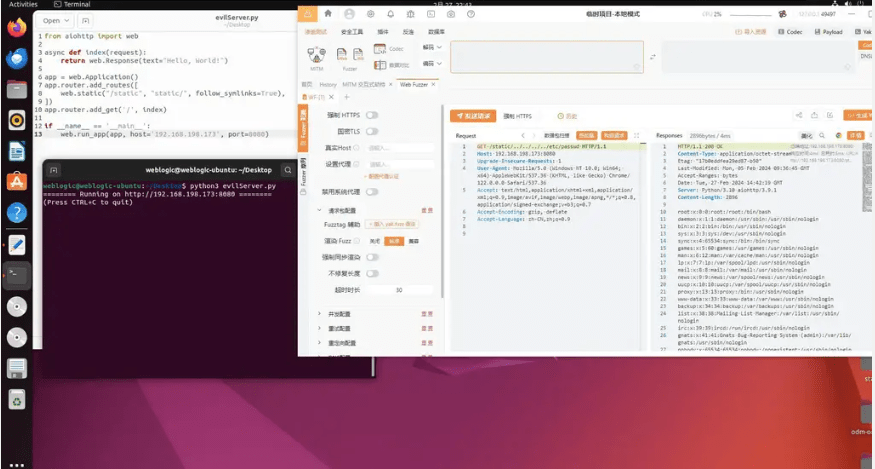

2024/03/15 SecurityOnline — 人気の Python Web Framework である AIOHTTP の、最近にパッチが適用された脆弱性が、悪名高いランサムウェア・オペレーターたちに悪用されたことが、Cyble Global Sensor Intelligence (CGSI) の調査により判明した。この脆弱性 CVE-2024-23334 (CVSS:7.5) の悪用に成功した攻撃者は、AIOHTTP の古いバージョンを実行しているサーバ上の機密ファイルに、自由にアクセスする可能性を得るという。

ハッカーたちの入り口となる脆弱性

この脆弱性は、AIOHTTP におけるファイル・パスの不適切な処理に起因する。もし、不適切なファイル・パス設定が用いられると、この脆弱性を悪用する攻撃者はサーバを騙すことが可能となり、意図されたディレクトリ外に、企業におけるパスワードから機密情報にいたるまでの、さまざまなデータを流出させる可能性を得る。

野放し状態での悪用

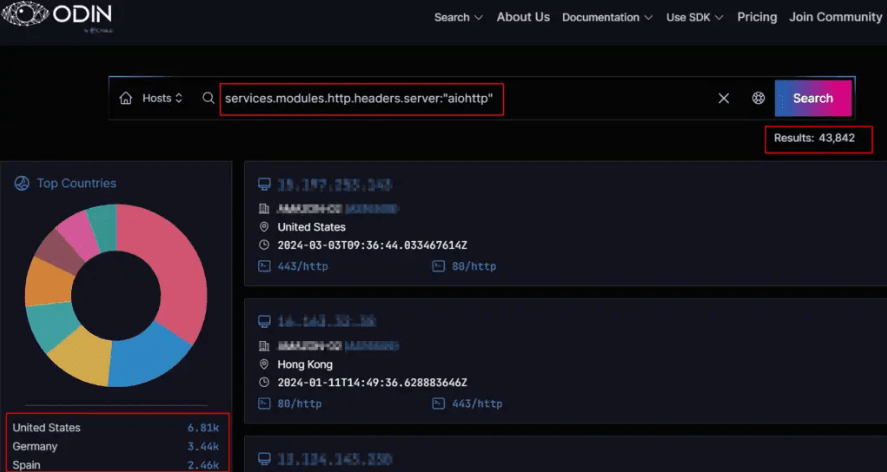

CGSI のレポートが明らかにしているのは、この脆弱性を標的としたスキャン活動が、PoC エクスプロイトが公開された僅か数日後から急増していることだ。それらのスキャンは、ランサムウェア・キャンペーンで悪名高い、脅威グループ ShadowSyndicate によるものだと見られている。

迅速なパッチ適用を!

世界中の AIOHTTP サーバのうち、43,000台以上がインターネットに公開されており、その潜在的な攻撃対象は膨大である。このフレームワークを使用している場合には、脆弱性 CVE-2024-23334 修正された AIOHTTP バージョン3.9.2 以降へと、直ちにアップデートすることが強く推奨される。

強力なランサムウェア・グループ ShadowSyndicate

ShadowSyndicate は、強力なランサムウェア・グループとしての地位を急速に高めつつある。このグループは、Quantum/Nokoyawa/ALPHV などの数多くの攻撃に関与しており、脆弱な標的への執拗な追跡を緩める気配はない。

要点

AIOHTTP の脆弱性を悪用する脅威アクターは、猛烈なスピードで動いている。したがって、早期にパッチを適用し、その後も頻繁にパッチを適用するという、先回りした対策の重要性が強調される。それを怠ると、ShadowSyndicate のようなグループから、大きな損害を被るかもしれない。

AIOHTTP の意味ですが、Welcome to AIOHTTP を見る限り、AsyncIO の略で良さそうな感じです。詳しくは、Hatena の Python aiohttpの特徴と使い方: 非同期処理に対応したWebクライアント/サーバーライブラリ を、ご参照ください。よろしければ、Python で検索も、併せて ご利用ください。

You must be logged in to post a comment.