New Ivanti RCE flaw may impact 16,000 exposed VPN gateways

2024/04/05 BleepingComputer — インターネット上に公開されている Ivanti の Connect Secure/Poly Secure ゲートウェイ約 16,500 台に、リモートコード実行 (RCE) の脆弱性が存在する可能性がある。今週初めにベンダーが対処した、この脆弱性 CVE-2024-21894 は、Ivanti Connect Secure 9.x/22.x の IPSec コンポーネントに存在する、深刻度の高いヒープオーバーフローに起因するものだ。認証されていないユーザーが、特別に細工したリクエストを送信することにより、サービス拒否 (DoS) やリモートコード実行にいたる可能性がある。

この脆弱性が公開された 2024年4月3日に、インターネット検索エンジン Shodan は、インターネット上に公開された 29,000件のインスタンスを表示した。その一方で、脅威監視サービス Shadowserver は、インスタンス 18,000件を確認したと報告している。

その時点で Ivanti は、同社の顧客においてアクティブな悪用の兆候は見られないが、可能な限り早急にアップデートを適用するよう、システム管理者たちに促していた。

その2日後である 4月5日に Shadowserver は、そのスキャン機能に CVE-2024-21894 を追加し、約16,500のインスタンスが、この RCE の欠陥に対して脆弱であると報告した。

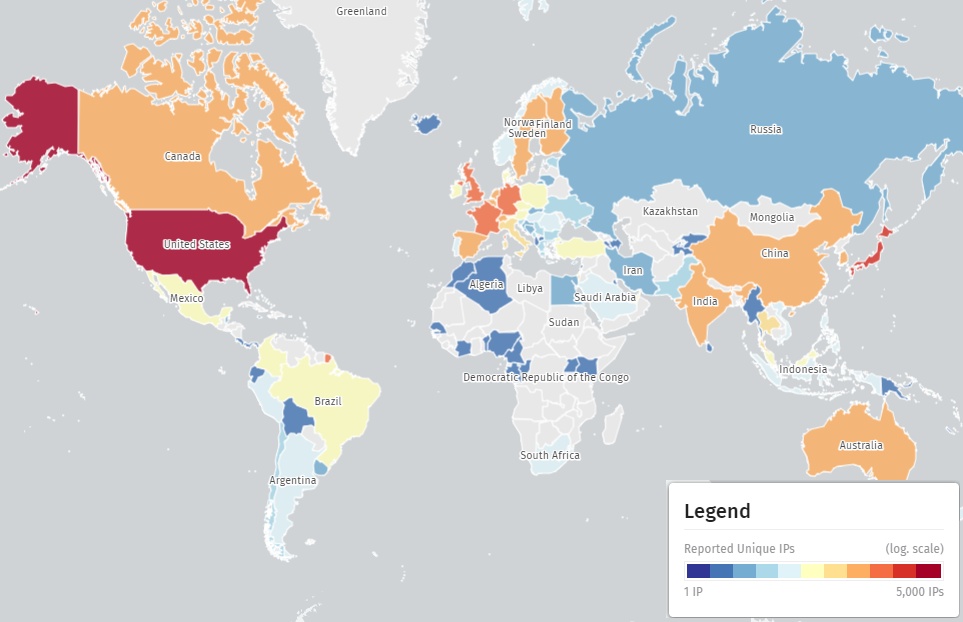

これらのインスタンスの大半となる 4,700 は、米国に存在している。それに続くのが、日本 (2,000) /英国 (1,000) /ドイツ (900) /フランス (900) /中国 (500) /オランダ (500) /スペイン (500) /カナダ (330) /インド (330) /スウェーデン (320) であり、かなりのレベルで暴露されている。

Ivanti 製品における高リスクの脆弱性は、世界中の組織の侵害ポイントとして機能することが多い。

今年に入ってから、国家を標的とする脅威アクターたちが、Ivanti 製品の複数の脆弱性 CVE-2023-46805/CVE-2024-21887/CVE-2024-22024/CVE-2024-21893 を悪用していたことが判明している。

この活動に続いて、複数のハッキング・グループが広範に悪用を開始し、カスタム・ウェブ・シェルをバックドアとして展開している。

今日に Mandiant が発表したレポートでは、Ivanti のエンドポイントを標的とする、最近のバグを悪用するケースを深く掘り下げている。具体的には、5つの異なる活動クラスターに属する中国のハッカーたちと、これらの攻撃で使用された、SPAWN という名のマルウェア・ファミリーに注目しているようだ。

なお、脆弱性 CVE-2024-21894 に対する修正プログラムや緩和策を適用していないシステム管理者は、このナレッジベースの記事にある、ベンダーの指示に従ってほしい。

Ivanti の Connect Secure/Poly Secure の脆弱性 CVE-2024-21894 ですが、第一報は 2024/04/03 の「Ivanti に新たな脆弱性 CVE-2024-21894 などが発生:RCE/DoS 攻撃の恐れ」となっています。その時点でも、Shodan によるスキャン結果が公表されていましたが、それに続いて Shadowserver が、この RCE の欠陥に対して脆弱なインスタンスが、16,500 も存在すると報告しました。ご利用のチームは、ご注意ください。よろしければ、Ivanti で検索も、ご参照ください。

You must be logged in to post a comment.