Critical Update: CrushFTP Zero-Day Flaw Exploited in Targeted Attacks

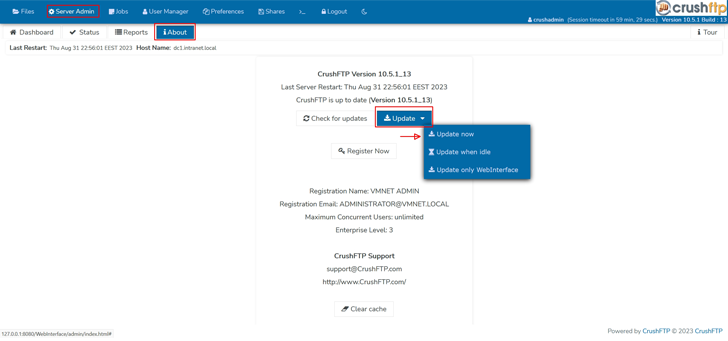

2024/04/20 TheHackerNews — 企業向けファイル転送ソフトウェアである、CrushFTP に脆弱性が発見された。CrushFTP はユーザーに対して、最新バージョンへのアップデートを急ぐよう呼びかけている。CrushFTP は 4月19日に公開したアドバイザリで、「CrushFTP v11 (11.1 以下) の脆弱性を悪用する攻撃者は、VFS をエスケープし、システム・ファイルをダウンロードする可能性を持つ。この脆弱性は、v11.1.0 で修正された」と説明している。

ただし、DMZ (demilitarized zone) の、制限された環境内で CrushFTP インスタンスを運用しているユーザーは安全である。

この脆弱性は、Airbus CERT の Simon Garrelou により発見/報告された。現時点において、CVE 識別子はまだ割り当てられていない (追加情報として CVE-2024-4040 が公表されている)。

サイバーセキュリティ企業の CrowdStrike は、Reddit に共有した投稿の中で、”標的型攻撃” において、この脆弱性のエクスプロイトが野放し状態で使用されているのを観測したと述べている。

一連の侵入は、主に米国企業を標的にしており、政治的な動機による情報収集活動が疑われているという。CrowdStrike は、「CrushFTP のユーザーに推奨されるのは、優先的にパッチを適用することであり、また、引き続きベンダーの Web サイトに従い、最新の指示を入手することである」と述べている。

この CrushFTP の脆弱性ですが、発見者が Airbus CERT とのことなので、大手の企業でも利用されている、ファイル転送サービスなのだと思います。この記事がポストされた時点では、CVE が採番されていませんでしたが、4月26日のベンダー情報には、CVE-2024-4040 と記されています。CrushFTP について Wikipedia で調べてみたら、 1999 年に開発された独自のマルチプロトコル/マルチプラットフォームのファイル転送サーバであり、ホームユーザーからエンタープライズユーザーまでを対象とすると、記されていました。プロトコルとしては、FTP/FTPS/SFTP/HTTP/HTTPS/WebDAV/WebDAV SSL などをサポートしているとのことです。

You must be logged in to post a comment.