CISA warns of hackers exploiting Chrome, EoL D-Link bugs

2024/05/19 BleepingComputer — 米国の Cybersecurity & Infrastructure Security Agency (CISA) は、3件のセキュリティ脆弱性を既知の脆弱性 (KEV:Known Exploited Vulnerabilities) カタログに追加した。脆弱性が KEV カタログに追加される背景としては、それらの脆弱性を悪用する脅威アクターたちが、連邦政府機関や企業に対して攻撃を仕掛けているという状況にあり、セキュリティ更新や緩和措置の適用が急がれるべきという警告となっている。なお、米国の連邦政府機関は 6月6日までに、これらの脆弱性の影響を受けるデバイスの交換や、攻撃リスクを低減/排除する防御策を導入する必要がある。

積極的に悪用される Chrome の欠陥

Chrome の脆弱性 CVE-2024-4761 は、積極的に悪用されていることが、5月13日の時点で Google に確認されているが、現時点において技術的な詳細は公開されていない。この脆弱性は、ブラウザ内で JS コードを実行する、Chrome の JavaScript エンジン V8 における out of bounds write の脆弱性と説明されており、その深刻度は高い。

脆弱性 CVE-2024-4761 が公開された2日後に Google は、Chrome の V8 エンジンの別の脆弱性 CVE-2024-4947 も悪用されている発表したが、現時点において CISA は、KEV カタログには追加していない。

積極的に悪用される D-Link DIR-600 の欠陥

その一方で CISA は、D-Link DIR-600 ルーターに影響を及ぼす 10年前の脆弱性が、依然として悪用されていると警告している。この欠陥は CVE-2014-100005 として識別される、クロスサイト・リクエスト・フォージェリ (CSRF) の問題である。

この脆弱性の悪用に成功した攻撃者は、デバイスの Web 管理パネルでの認証要求をハイジャックし、独自の管理者アカウントを作成および設定の変更を可能にし、そのデバイスの制御を奪いことが可能になる。

この脆弱性が発見される4年前に、D-Link DIR-600 ルーターは EOL (end-of-life) を迎えていたが、その時点で同社は、ファームウェアの修正プログラムとしてバージョン 2.17b02 をリリースし、緩和策を含むセキュリティ情報を公開していた。

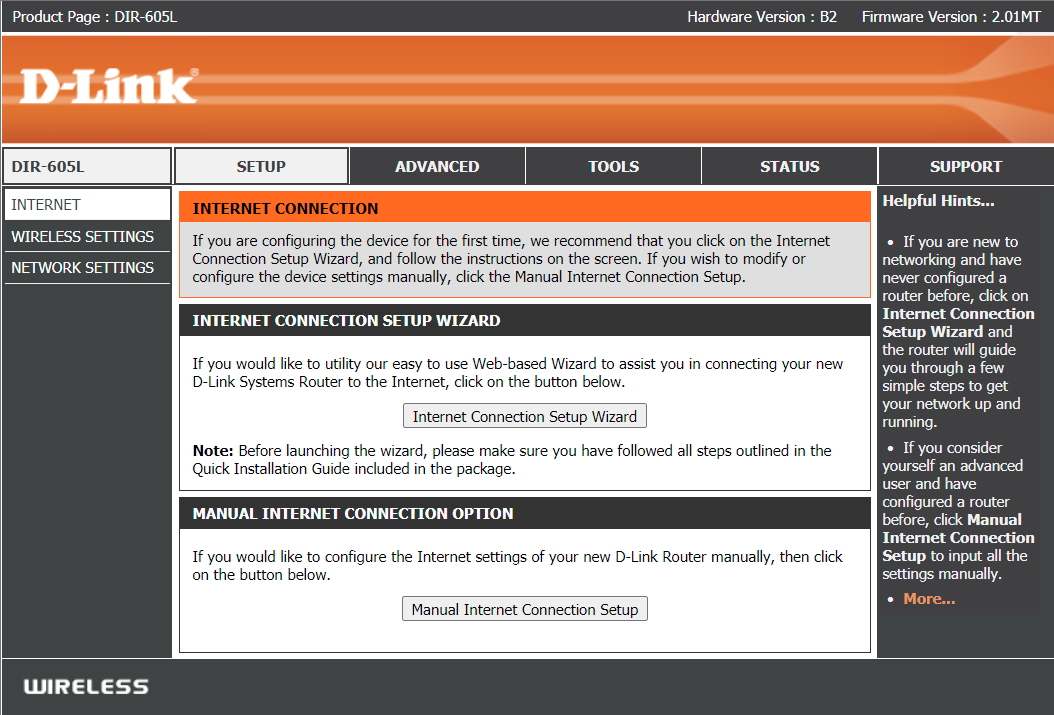

D-Link 製品群に影響を及ぼす別のバグも、先日に KEV カタログに追加されている。この脆弱性 CVE-2021-40655 は、2015年以降においてサポートが終了している D-Link DIR-605 ルーターに影響するものだ。

2021年には、この脆弱性に対する PoC エクスプロイトが GitHub に公開されている。この脆弱性を悪用する攻撃者が、”/getcfg.php” ページに送信される特別に細工されたリクエストを経由して、認証を必要とせずに管理者のユーザー名とパスワードを取得できることが実証されている。

Source: Github

CISA は、上記の2件の D-Link 脆弱性について、背景となる情報を提供していない。したがって、誰が悪用したのか、いつ攻撃を記録したのかは不明である。

一般的に、古い脆弱性はボットネット・マルウェアにより悪用される。そこでは、デバイスの種類や脆弱性の古さには関係なく、悪用が可能なセキュリティ問題の、大規模なリストが運用されている。

D-Link 600/605 のケースで推奨されるのは、現時点でもパフォーマンスとセキュリティのためのアップデートがサポートされている、新しいモデルへとデバイスを交換することだ。

2024年5月の Chrome の脆弱性と、10年前の D-Link の脆弱性 CVE-2014-100005 が、CISA KEV に登録されました。悪用する側にとっては、脆弱性の新旧は関係ないとよく言われますが、その典型が、今回の CISA KEV だと思います。よろしければ、CISA KEV ページも、ご参照ください。

You must be logged in to post a comment.