Akira Ransomware: Lightning-Fast Data Exfiltration in 2-ish Hours

2024/07/12 DarkReading — Akira ランサムウェアの攻撃者は、わずか2時間強で被害者のデータを盗み出せるようになった。つまり、サイバー犯罪者が最初のアクセスから情報流出までに要する平均時間に、大きな変化がもたらされている。この動向は、BlackBerry Threat Research and Intelligence Team の発表で明かされたものだ。同チームは 7月11日に、6月に発生した LATAM Airline への Akira ランサムウェア攻撃に関するブログを公開した。BlackBerry の攻撃分析によると、Akira は Secure Shell (SSH)プロトコルを使用して、パッチが適用されていない Veeam バックアップ・サーバーを介したイニシャル・アクセスを獲得し、翌日に Akira ランサムウェアを展開する前に、重要な情報の窃取に成功したという。

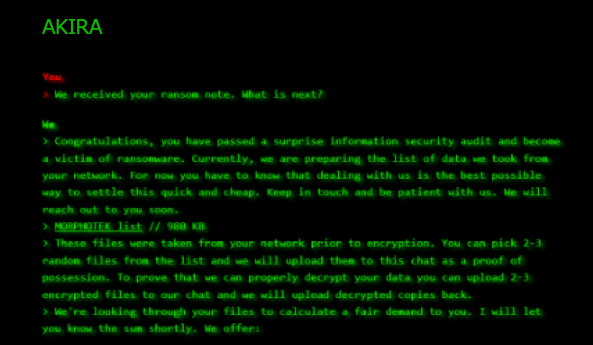

この攻撃は、Storm-1567 (別名:Punk Spider and Gold Sahara) によるものと見られている。この脅威グループは、Akira RaaS (ransomware-as-a-service) プラットフォームを常用しており、Akira リーク・サイトの管理者でもある。同グループは、二重の恐喝を行うことで知られており、2023年3月に登場して以来、多数の業種にわたる 250以上のグルーバル組織を攻撃してきた。Storm-1567 は自身のサイトを、主として Windows システム上に構築しているが、Linux/VMware ESXi の亜種も開発しており、高い技術力を持っていることが伺える。

ランサムウェア攻撃のスピーディーな展開

LatAm Airline への攻撃において、おそらく CVE-2023-27532 を経由して Veeam バックアップ・サーバーにアクセスした Storm-1567 は 、ほぼ即座にデータを吸い上げるプロセスを開始した。

BlackBerry の VP of threat research and intelligence である Ismael Valenzuela は、「Veeam サーバには、クレデンシャルなどのデータが保存されている傾向があるため、圧倒的に人気のターゲットとなっている。過去における FIN7 などによるインシデントが、サイバー犯罪者にとって Veeam サーバが魅力的であることを裏付けている。Veeam によると、サイバー攻撃の 93%はバックアップ・ストレージを標的にしているという。つまり、その脆弱性が浮き彫りにされていることになる」と述べている。

BlackBerry によると、今回の攻撃において Storm-1567 は、身代金を要求できる機密かつ貴重な情報が含まれていることに賭けていた。そして、ドキュメント/画像/スプレッドシートなどの、Veeam バックアップ・フォルダ内のバックアップ・データにアクセスしていった。

Storm-1567 はデータを窃取する間、数多くの合法的なツールやユーティリティを悪用する “Living off the land” 手法により、秘密裏に偵察を行い、永続性を確立し、データを持ち出した。

BlackBerry はレポートで、「ネットワーク内に侵入した脅威アクターは、”backup” というユーザーを作成し、Administrator グループに自分自身を追加して環境への足がかりを作った。続いて、正規のネットワーク管理ツールである Advanced IP Scanner をインストールし、”route print” 経由で発見したローカル・サブネットをスキャンした。そして最後に、Windows 用の無料ファイル・マネージャーである WinSCP を介して、データを流出させていた」と説明している。

それらの全工程に要した時間は僅か 133分であり、脅威アクターはデータを盗み取った後に、つまり、その日のうちにツールを停止した。興味深いことに、それは GMT/UTC の午後4時55分の時点だった。したがって、このグループは西ヨーロッパを拠点にしている可能性が示唆されると、BlackBerry は指摘している。そして、彼らは翌日 (GMT/UTC の午後8時40分頃という妥当な時間) に舞い戻り、ネットワークにより深く侵入してランサムウェアの展開を行った。

BlackBerry のレポートには、「攻撃者は、プライマリ Veeam バックアップ・サーバにログインする前に、一握りのマシンでユーザー・チェックを行った。GoogleChrome を使って Netscan をダウンロードし、WinRAR を使って解凍した。Active Directory に接続されたマシンが特定され、’AdComputers.csv’ というファイルに追加された」と詳述されている。

その一方で、Storm-1567 は、VM (virtual machine) ホスト上のアンチウイルス (AV:antivirus) 保護を無効化し、正規のリモート・デスクトップ・ソフトウェアである AnyDesk を使用して、ネットワーク上の他のシステムに接続していった。そして、環境全体で様々なパッチ未適用のバグを悪用し、見つけ出したリカバリを容易にするためのバックアップ・コピーを破壊し、メインの Web サーバから RAR ファイルなどの、追加のデータ・ビットを盗み出した。そして最後に、Veeam マシンに Akira ランサムウェアをダウンロードしていた。

BlackBerry は、「それにより、永続性を完全に確立した後に、この脅威アクターは Veeam バックアップ・サーバをコントロール・ポイントとして悪用し、ネットワーク全体にランサムウェアを展開しようとした。我々は、Akira ランサムウェアであるファイル ‘w.exe’ が、侵害された Veeam サーバから様々なホストに展開されているのを確認した」と述べている。

侵入までの時間が短縮され続ける

ランサムウェアが展開されるまでの所要時間は、攻撃者が攻撃を開始してから8時間未満と、それほど長くはかからなかった。その一方で浮き彫りにされるのは、彼らのデータ流出作業までの迅速さであり、流出までの時間が短縮され続けていることである。それは、組織に対する警鐘となるはずだ。

Palo Alto Network のレポート “2024 Unit 42 Incident Response” によると、侵害からデータ流出までにかかる時間の中央値は、2021年には9日間だったのが、2023年は2日間に激減ししている。さらに 2024年には、ほぼ半数 (45%) のケースで24時間弱となっている。

サイバー攻撃を防衛する側にとって、侵害後の 24時間以内に対応して、データ盗難を阻止することは困難なことである。そして最終的には、組織における時間的な猶予が全く無くなるかもしれない。警報が鳴らされる前に、金庫が空になってしまうことになる。

Ismael Valanzuela は、おそらく唯一の最善の戦略は、防御を強化することだとしている。

彼は、「強固なセキュリティ・アーキテクチャを導入し、潜在的な敵を理解することから始める、ゼロ・トラストのフレームワークを組み込むことが重要だ。攻撃者の主な標的である脆弱性を認識した上で、細心の注意を払って境界線にパッチを当てるなどの、基本的なアクションの実践が不可欠である」と述べている。

それを怠ったことが、LATAM Airline における迅速なデータ流出の主な原因であったと思われる。Valanzuela は、 「このインシデントが浮き彫りにしているのは、必ずしも攻撃ベクターが、ゼロデイ攻撃とは限らないことだ」と指摘している。

きわめて迅速に、データ窃盗グループが動き始めていることを考慮すると、その他の基本的な防御対策の重要性も、ますます高まっていくだろう。Valanzuela は、「航空会社のサービス・データは、エフェメラル・ポートを通じて流出していた。つまり、基本的なポート・アクセス制限を実施しておけば、このような流出の試みの難易度を高められたはずだ」とコメントしている。

この速さが、Akira が成功する秘訣なのかもしれません。つい先日の 2024/06/27 に、「PoC で武器化された脆弱性の 75% は 19日以内に悪用される – Skybox Security」という記事をポストしていますが、そこに記されている平均時間と比べて、かなりの速さで、攻撃を完了させている様子が伺えます。なお、今回の攻撃を実施したアフィリエイトとされる Storm-1567 ですが、彼らが悪用した Veeam の CVE-2023-27532 は、EstateRansomware という新たなランサムウェアにも悪用されているようです。よろしければ、Akira で検索も、ご利用ください。

You must be logged in to post a comment.