Critical ServiceNow RCE flaws actively exploited to steal credentials

2024/07/25 BleepingComputer — ServiceNow の公開されているエクスプロイトを悪用して連鎖させ、政府機関や民間企業に侵入してデータを盗む攻撃を、脅威アクターたちが展開している。この悪質な活動は Resecurity により報告され、1週間の監視期間を経た結果、政府機関/データセンター/エネルギー/プロバイダー/ソフトウェア開発企業など、複数の被害者が存在することが特定された。2024年7月10日に ServiceNow から、この脆弱性に対するセキュリティ・アップデートがリリースされたが、数万台のシステムが攻撃に対して、潜在的に脆弱な状況を引きずっている。

この悪用の詳細

ServiceNow は、クラウドベースのプラットフォームであり、企業運営のためのデジタル・ワークフローの管理を支援する。

そして、公共/医療/金融の機関や、さまざまな業界の大企業で広く採用されている。FOFA のインターネット・スキャンによると、インターネットに露出したインスタンスが 30万件近く検出されているが、それは同製品の人気を反映するものでもある。

2024年7月10日に ServiceNow は、深刻な入力検証の脆弱性 CVE-2024-4879 (CVSS:9.3) に対するホットフィックスを提供した。この脆弱性の悪用に成功した認証されていないユーザーは、Now プラットフォームの複数のバージョンにおいて、リモート・コード実行することを可能にするという。

その翌日である 7月11日に、この脆弱性 CVE-2024-4879 を発見した Assetnote の研究者は、ServiceNow の別の脆弱性 CVE-2024-5178/CVE-2024-5217 に関する詳細な記事を発表した。それらを連鎖させると、データベースへの完全なアクセスが可能になると、研究者は述べている。

その直後から GitHub には、脆弱性 CVE-2024-4879 に関する PoC や報告書と、バルク・ネットワーク・スキャナーに基づくエクスプロイト情報が殺到した。それらを活用することで脅威関係者たちは、はほぼ即座に脆弱なインスタンスを見つけることができたと、Resecurity は報告している。

Resecurity によると、現時点で進行中のエクスプロイトでは、ペイロード・インジェクションを利用してサーバのレスポンスをチェックし、その後に第2段階のペイロードを利用してデータベースの内容をチェックするという。

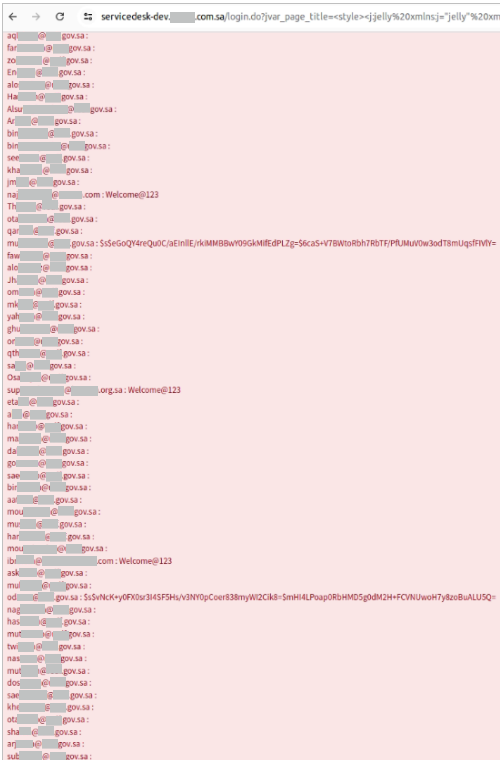

このエクスプロイトに成功した攻撃者は、ユーザーリストとアカウント認証情報をダンプできるようになる。Resecurity によると、それらは大半のケースでハッシュ化されているが、侵入されたインスタンスの中には、プレーンテキストの認証情報が公開されているものもあるという。

アンダーグラウンド・フォーラムにおいて、特に IT サービス・デスクや企業ポータルへのアクセスを求めるユーザーの間で、ServiceNow の脆弱性に関する話題が活発化していることを、Resecurity は報告している。それが浮き彫りにするのは、サイバー犯罪コミュニティからの関心の高さである。

今月の初めに ServiceNow は、脆弱性 CVE-2024-4879/CVE-2024-5178/CVE-2024-5217 に対して、個別に修正版を公開している。

ユーザーに対して推奨されるのは、アドバイザリに示される修正バージョンを確認し、すべてのインスタンスにパッチを適用することである。まだ、適用していない場合は、可能な限り早急に適用すべきである。

ServiceNow の脆弱性 CVE-2024-4879 が、とても危険な状況にあるとのことです。インターネットに露出している ServiceNow インスタンスが膨大であり、さらに PoC も提供されていることから、脅威アクターたちにとって格好の標的にされています。ご利用のチームは、十分に お気をつけください。まお、この脆弱性の第一報は、2024/07/11 の「ServiceNow に複数の深刻な脆弱性:RCE およびデータ侵害の恐れ」となっています。

You must be logged in to post a comment.