Stealthy ‘sedexp’ Linux malware evaded detection for two years

2024/08/24 BleepingComputer — ステルス性の Linux マルウェアである sedexp は、現時点では MITRE ATT&CK フレームワークに取り込まれていない永続化技術を使用して、2022 年から検出を逃れているという。このマルウェアのオペレーターは、リモート・アクセス用のリバース・シェルを作成して攻撃を続行できるという。このマルウェアを発見した、Aon Insurance 傘下のリスク管理会社 Stroz Friedberg は、「この記事の執筆時点では、sedexp が使用する永続化技術 (udev ルール) は 、MITRE ATT&CK では文書化されていない」と指摘している。つまり、sedexp は平凡な場所に隠れているが、高度な脅威であることが強調されている。

udev ルールによる永続化

“udev” とは、 “/dev” ディレクトリ内のデバイス・ノードを処理する、Linux Kernel におけるデバイス管理システムのことである。この “/dev” ディレクトリには、システムで使用可能なハードウェア・コンポーネントを表す、storage drives/ network interfaces/USB drives などのファイルが含まれている。

そしてノード・ファイルは、ユーザーがデバイスを接続/切断すると、動的に作成/削除され、また、”udev” は適切なドライバーの読み込みも処理する。

“udev” ルールとは、特定のデバイス/イベントを処理する方法を、マネージャーが指示するためのテキスト・コンフィグ・ファイルであり、”/etc/udev/rules.d/” または “/lib/udev/rules.d/” に配置されている。

これらのルールにはパラメーターとして、適用性 (ACTION== “add”)/デバイス名 (KERNEL== “sdb1″) に加えて、指定された条件が満たされたときに実行するスクリプトを指定する (RUN+=”/path/to/script”) が含まれている。

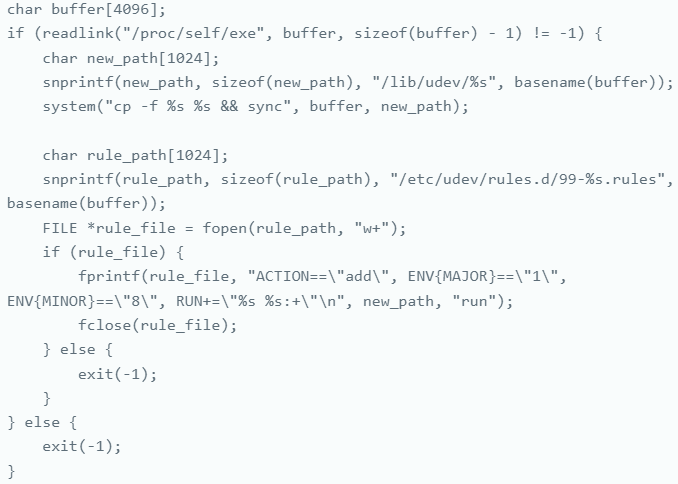

sedexp マルウェアは、侵害したシステムに対して、以下の “udev” ルールを追加している:

ACTION==”add”, ENV{MAJOR}==”1″, ENV{MINOR}==”8″, RUN+=”asedexpb run:+”

このルールは、新しいデバイスがシステムに追加されるたびにトリガーされ、そのメジャー番号とマイナー番号が、 “/dev/random”と一致するかどうかが確認される。なお、”/dev/random” はシステムの起動時に読み込まれ、複数のアプリとシステムのプロセスにより、乱数ジェネレーターとして使用される。

最後のルール・コンポーネント (RUN+= “asedexpb run:+”) において、”/dev/random” を前提条件として設定し、マルウェアのスクリプト “asedexpb” を実行することで、マルウェアが頻繁に実行されるようになる。

最も重要なのは、”/dev/random” が、セキュリティ・ソリューションにより監視されない、 Linux 上の重要なシステム・コンポーネントであることだ。したがって、この悪用により、マルウェアの検知回避が保証される。

Source: Aon

主な運用機能

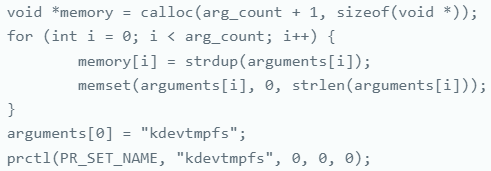

このマルウェアのプロセスは、”kdevtmpfs” と名付けられる。それは、正当なシステム プロセスを模倣し、通常のアクティビティに溶け込み、従来の方法では検出され難いものになる。

運用機能に関して、このマルウェアは forkpty および pipes または、フォークされた新しいプロセスを使用して、攻撃者が感染させたデバイスにリモート・アクセスするためのリバース・シェルを設定する。

さらに sedexp は、メモリ操作技術も使用して、”sedexp” という文字列を含むファイルを、”ls” や “find” といった標準コマンドから隠蔽し、システム上に存在することを隠し続ける。

また、メモリの内容を変更することで、悪意のコード挿入や、既存のアプリ/システム のプロセスの変更なども可能にする。

このマルウェアは、遅くとも 2022年から実際に使用されていると、研究者たちは述べている。研究者たちが発見したのは、このマルウェアが多くのオンライン・サンドボックスに存在するが、検出されていないことである。たとえば、VirusTotal では、3つの sedexp サンプルに対して、悪意のフラグ付けするのは、2つのウイルス対策エンジンのみである。

Stroz Friedberg によると、このマルウェアは、侵害済みの Web サーバにクレジットカード・スクレイピング・コードを隠すために使用されており、金銭目的の攻撃に関与していることが示唆されている。

sedexp マルウェアが使用する永続化技術 (udev ルール) は 、現時点において MITRE ATT&CK では文書化されていないとのことです。つまり、新たな永続化技術が登場したことになります。そこで、まずは “udev” を調べようと思い Wikipedia を参照したら、「udev (userspace /dev) は、Linux カーネルのデバイス・マネージャーである。devfsd と hotplug の後継として、”udev” は “/dev directory” 内のデバイス・ノードを管理する。それと同時に “udev” は、ハードウェア・デバイスがシステムに追加/削除されたときに発生する、すべての userspace イベントを処理する」と記されていました。その “udev” のルールを変更するという、かなり高度な技術が sedexp には注ぎ込まれているのでしょう。ご注意ください。

You must be logged in to post a comment.