Cryptojacking Campaign Exploits Atlassian Confluence CVE-2023-22527 Vulnerability

2024/08/27 SecurityOnline — Atlassian Confluence Data Center/Server の深刻な脆弱性 CVE-2023-22527 を悪用する、広範なクリプトジャッキング・キャンペーンが Trend Micro により発見された。この脆弱性の悪用に成功した攻撃者は、暗号通貨マイニング・マルウェアをインストールして、コンピューティング・リソースを乗っ取ることで、不正な利益を上げている。

2024年1月16日に Atlassian は、CVE-2023-22527 (CVSS:10.0) に関するセキュリティ・アドバイザリを発行している。この脆弱性が影響を及ぼす範囲は、ユーザー組織における共同作業やコンテンツ管理に広く使用されている、Confluence Data Center/Server の古いバージョンである。この脆弱性はテンプレート・インジェクションの欠陥に起因するものだ。その悪用に成功した未認証の攻撃者は、影響を受けるシステム上でリモート コードを実行し、サーバーを完全に制御する可能性を手にする。

2024年6月の中旬以降に Trend Micro が確認したのは、この脆弱性を標的とする狙悪用の試行が大幅に増加していることである。一連の侵害における主要な脅威アクターは、3人に絞り込まれた。それぞれが脆弱性を悪用し、独自の方法を採用することで暗号通貨マイニングを行っていた。

脅威アクター_1: このアクターは、ELF ファイルのペイロードを利用して、侵害したシステムに XMRig マイナーをダイレクトに展開した上で、この脆弱性を悪用して暗号通貨マイニングを実行している。

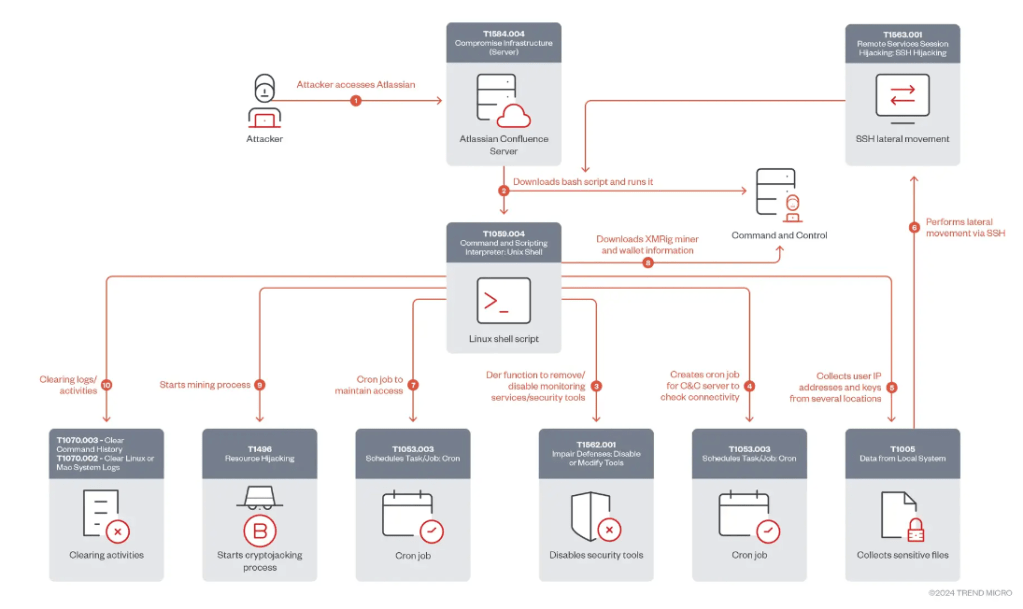

脅威アクター_2:この攻撃者は、より洗練されたアプローチである、Secure Shell (SSH) 経由で実行されるシェル スクリプトを使用して、被害者の環境内のアクセス可能なエンドポイントに侵入する。このスクリプトは、競合する暗号通貨マイニング・プロセスを排除し、Alibaba Cloud Shield や Tencent Cloud ミラーなどのクラウド・セキュリティ・サービスを無効化し、IP アドレスや SSH キーなどの重要な情報を収集することで、他のホストへと暗号通貨マイニング操作を拡散するように設計されている。このアクターは、さまざまなエイリアスで複数の “cron” ジョブを作成することで、侵害したサーバへの永続的なアクセスを維持することに重点を置いている。これらの “cron” ジョブは、マイニング操作の継続性を確保するだけではなく、セキュリティ・ツールのプロセスを体系的に検出/中断させることで無効化する。

いずれの場合においても、暗号通貨マイニングのセットアップが完了すると、攻撃者は XMRig マイナーを展開して暗号通貨の収集を開始する。そして、攻撃者は痕跡を隠すために、ログと Bash 履歴を慎重に消去し、活動の証拠を最小限に抑える。

脆弱性 CVE-2023-22527 の継続的な悪用は、タイムリーなパッチ適用の重要性を強調している。管理者にとって必要なことは、Confluence インスタンスを直ちに最新バージョンに更新し、このリスクを軽減することだ。

さらに、ユーザー組織にとって必要なことは、以下のような堅牢なセキュリティ対策を実装することだ。

- 横方向の移動を制限するネットワーク・セグメンテーション

- 疑わしいアクティビティを特定してブロックするためのエンドポイント検出/対応ソリューション

- 定期的なセキュリティ監査と脆弱性評価

Atlassian の脆弱性は狙われやすいと言われますが、古い CVE-2023-22527 が静かに悪用されていたようです。ご利用のチームは、バージョンを ご確認ください。よろしければ、CVE-2023-22527 で検索も、ご利用ください。

You must be logged in to post a comment.