CVE-2024-45409 (CVSS 10): Critical Ruby-SAML Flaw Leaves User Accounts Exposed

2024/09/11 SecurityOnline — クライアント側の SAML (Security Assertion Markup Language) 認証を実装するためのツール Ruby-SAML ライブラリに、深刻なセキュリティ脆弱性 CVE-2024-45409 (CVSS:10.0) が確認された。この脆弱性の悪用に成功した攻撃者は、Ruby-SAML を使用しているシステムの認証をバイパスし、ユーザー・アカウントへの不正アクセスの可能性を手にする。

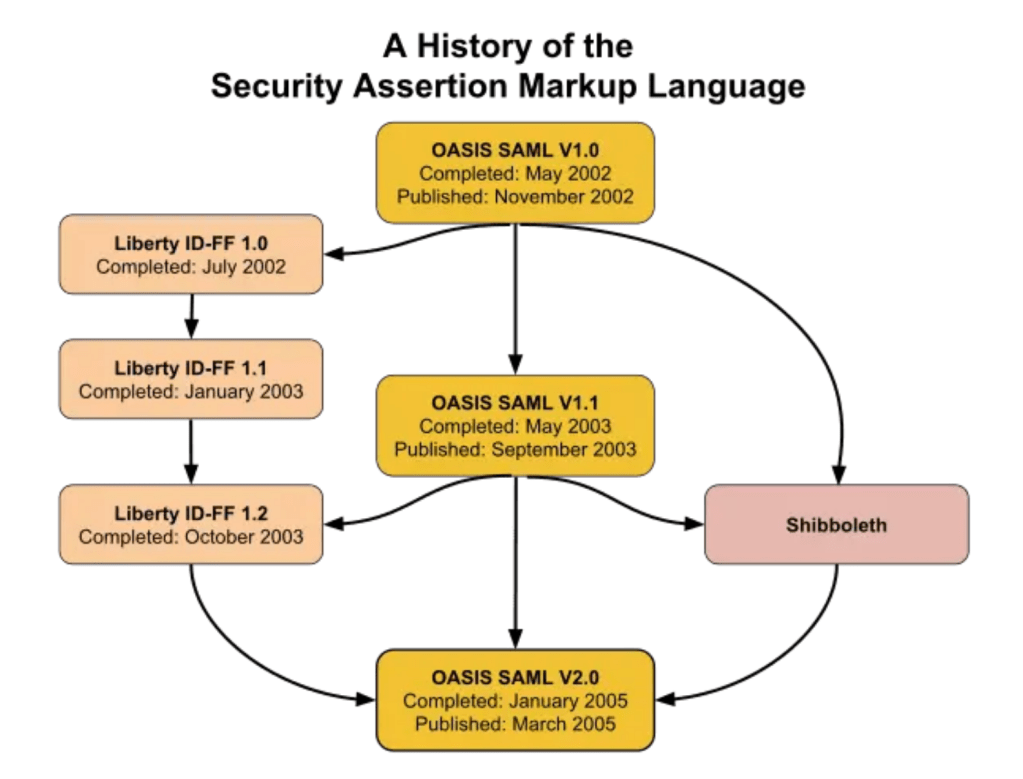

脆弱性 CVE-2024-45409 は、Ruby-SAML のバージョン 1.12.2 以下/1.13.0〜1.16.0 以下に影響を及ぼすものだ。この脆弱性は、不正な XPath セレクタに起因しており、SAML レスポンス署名の適切な検証を妨げる。SAML は SSO (Single Sign-On) システムにとって、ユーザーが IdP (identity provider) 経由で安全に認証を行うことを可能にする、重要なプロトコルである。この脆弱性が悪用されると、Ruby-SAML ライブラリによる、SAML レスポンスの署名の完全性が確保できなくなり、危険なシナリオにつながるとされる。

認証されていない攻撃者であっても、正規の IdP プロバイダーにより発行された、有効な署名付き SAML 文書にアクセスが可能であれば、この脆弱性を悪用できる。任意のデータで SAML レスポンス/アサーションを偽造する攻撃者は、脆弱なシステムをだまして、任意のユーザーとしてログインできる。それにより、認証メカニズム全体が実質的に回避され、機密データや重要なシステムへの不正アクセスが可能になる。

社内外アプリケーションへのアクセスを保護するために、数多くの組織が SAML ベースの認証に依存しているため、脆弱性 CVE-2024-45409 の影響は広範囲に及ぶ。この脆弱性により、機密性の高いユーザー・データや企業資産が危険にさらされる可能性がある。

この脆弱性は、SecureSAML の ahacker1 により報告された。

Ruby-SAML ユーザーに対して強く推奨されるのは、このライブラリの最新バージョンへと直ちに更新することだ。

この Ruby-SAML の脆弱性 CVE-2024-45409 ですが、GitHub のアドバイザリには、Attack vector:Network/Attack complexity:Low/Privileges required:None/User interaction:None/Scope:Changed という具合に、かなり怖いパラメータが並んでいます。ご利用のチームは、十分に ご注意ください。よろしければ、Ruby で検索も、ご参照ください。

You must be logged in to post a comment.