Critical EoP Flaw in Microsoft’s Remote Registry: Researcher Publishes PoC for CVE-2024-43532

2024/10/21 SecurityOnline — Microsoft Remote Registry クライアントに存在する権限昇格の脆弱性 CVE-2024-43532 (CVSS:8.8) に対する、技術的詳細と PoC エクスプロイト・コードが、Akamai の研究者 Stiv Kupchik から公開された。この脆弱性は、推奨の SMB トランスポートが利用できない場合において、旧式のトランスポート・プロトコルを安全でない方法で使用する、WinReg クライアントのフォールバック・メカニズムの悪用に関連するものだ。この脆弱性の悪用に成功した攻撃者は、NTLM 認証情報のリレーを達成し、機密性の高いシステムを危険にさらす可能性を手にする。

Stiv Kupchik の研究によると、SMB プロトコルが利用できない場合の、WinReg クライアントの認証処理から、脆弱性 CVE-2024-43532 は生じるという。つまり、システム的に、認証データの伝送を十分に保護できない、レガシー・プロトコルの使用への切り替えが発生することになる。Kupchik の説明は、「この脆弱性の悪用に成功した攻撃者は、クライアントの NTLM 認証情報を Active Directory Certificate Services (ADCS) にリレーし、対象となるドメインでの認証に利用する、ユーザー証明書を要求できる」というものだ。

この問題は、Microsoft の Remote Procedure Call (RPC) フレームワーク内の、旧式の認証方法に起因するものだが、異なるマシン上のプロセス間でのネットワーク通信を可能にする、Remote Registry サービスとのインタラクションにおいて顕著になる。

Kupchik のチームは、「多くのケースにおいて、Microsoft の RPC プロトコルは安全が確保されない認証レベルに依存しており、ネットワーク上での認証情報のリレーを、攻撃者が可能にしていることが突き止められた。RPC クライアントがサーバにバインドされると、認証メタデータが転送されるが、それらの傍受および操作が可能になる。認証が関与しない場合において、RPC バインドは、単に転送構文を決定するために使用される。しかし、認証レベルは様々であり、防御策を持たないトラフィックが、攻撃者に狙われる」と強調している。

この欠陥の真のリスクは、TCP/IP のような安全性の低いプロトコルでの接続を余儀なくされる際に、BaseBindToMachine 関数のフォールバック動作が脆弱な認証を使用することにある。このフォールバックにより、攻撃者は、中間者攻撃を実行し、特に Active Directory Certificate Services (ADCS) などの他のシステムに、認証情報をリレーすることが可能になる。Kupchik は、「SMB 以外のプロトコルにフォールバックすると、RpcBindingSetAuthInfoA を介して認証レベルが Connect に設定され、安全性が損なわれる」と説明している。

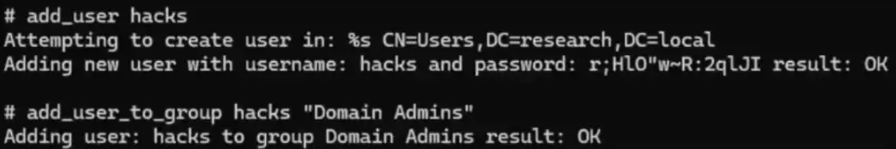

Akamai のチームは、CVE-2024-43532 の PoC エクスプロイト・コードを GitHub で一般公開している。この脆弱性を悪用し、ドメイン内のユーザーになりすまし、重要なシステムに不正アクセスする手順が示されている。提供されるテストでは、ADCS を通じて取得した証明書を用いて、対象となるドメイン・コントローラー上の LDAP サービスに認証を行い、最終的に永続的なドメイン管理者アカウントを作成するという、悪用のチェーンが実証されている。

こうした、不明瞭なフォールバック・メカニズムを悪用するだけで、攻撃者は複数のセキュリティ・レイヤーを回避し、企業のネットワークを完全に制御する可能性を手にするため、この問題の影響は深刻である。Akamai は、「TCP/IP へのフォールバックは、攻撃者にとって極めて魅力的な手段であり。つまり、攻撃者はクライアントに気づかれることなく、中間者攻撃を使用してトラフィックをリレーする際に、安全が確保されない認証方法を使用できるということだ」と警告している。

この脆弱性 CVE-2024-43532 は、2024年2月に Microsoft の Security Response Center (MSRC) に報告され、2024年10月の Patch Tuesday でパッチがリリースされている。Microsoft のアップデートは、このフォールバック動作に対応するものであり、SMB の障害発生時であっても、安全が確保されない認証プロトコルが使用されないように修正されている。

いたるところに脆弱性の材料ありと、感じさせてくれる記事ですね。Akamai らしいというか、Akamai だから追跡するというか、ちょっと普通とは異なる視点からの分析の結果だと思います。よろしければ、Akamai で検索も、ご利用ください。

You must be logged in to post a comment.