Bitwarden makes it harder to hack password vaults without MFA

2025/01/27 BleepingComputer — OSS パスワード・マネジャーである Bitwarden が発表したのは、2FA で保護されていないアカウントに対する、新たなセキュリティ対策だ。具体的には、セキュリティ・レイヤーを追加し、アカウントへのアクセスを許可する前に、ユーザーによる認証を求めるというものだ。

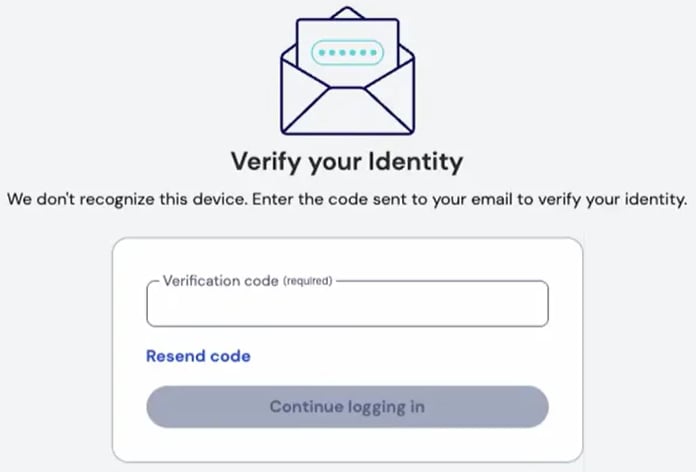

この新たな取り組みでは、認識されていないデバイスからのログイン試行などの、疑わしいログイン試行が検出された場合に、そのログイン試行を認証するようユーザーは求められる。認証コードは、ユーザーに対してメールで送られる。つまり、認証コードを入力しない限り、ユーザーはパスワード保管庫にアクセスできないということだ。

Bitwarden の通知では、「2025年2月から、Bitwarden アカウントで 2FA を使用していないユーザー・アカウントに対して、セキュリティを強化する。具体的には、認識されていないデバイスからログインしようとすると、ユーザーはログイン試行を確認するための認証コードの入力を求められるようになる。この認証コードは、ユーザー宛にメールで送信される。そうすることで、Bitwarden の保管庫の保護を強化する」と説明されている。

このセキュリティ対策は 2FA の一種であり、Bitwarden ユーザーが有効化しなくても、強制的に適用される。それにより追加の保護が提供されるが、最善の方法は、認証アプリ経由での多要素認証 (MFA) の有効化もしくは、FIDO 準拠の Passkeys の使用である。

ただし、他の 2FA メソッドを適用しているユーザーや、API キーおよび SSO を使用してログインしているユーザーは、この新しいセキュリティ・メカニズムから自動的に除外される。また、セルフホストのインスタンスも除外される。

Bitwarden が FAQ ページで説明しているように、以下のイベントが発生すると、追加のコード入力が求められるようになる。

- 新しいデバイスからログインする

- モバイル/デスクトップ・アプリを再インストールする

- Web ブラウザのクッキーをクリアする

Bitwarden は、パスワード・マネージャーの保管内に、自身のメール認証情報を保存しているユーザーのサブカテゴリを認識しており、来週に導入される新たな検証手順により生じる、実際的な問題について警告している。

メール・アカウントと Bitwarden アカウントの両方からロックアウトされないようにするために、ユーザーに推奨されるのは、電子メール認証情報への独立したアクセスを確保するか、Bitwarden アカウントで 2FA を有効化することである。

ただし、この新たなセキュリティ対策が導入されたからといって、脆弱なマスター・パスワードの使用や、パスワードの使い回しは避けるべきだ。ブルートフォース攻撃から身を守るためにも、マスター・パスワードは、十分な長さと独自性を持ち、異なる種類の文字を含む文字列を選択する必要がある。

Bitwarden の、強制 2FA 移行オペレーションという出来事ですね。登録メール・アドレスを用いて、認証を追加するという方式ですが、その他のベンダーも活用できる手法ですよね。広まると良いと思います。よろしければ、カテゴリ AuthN AuthZ も、ご参照ください。

You must be logged in to post a comment.