Sitecore Zero-Day Flaw Allows Remote Code Execution

2025/03/06 gbhackers — Sitecore のエンタープライズ CMS (content management system) で発見された、深刻なゼロデイ脆弱性を悪用する未認証の攻撃者は、影響を受けるサーバ上で任意のコード実行の可能性を手にする。この認証前のリモート・コード実行 (RCE) の脆弱性 CVE-2025-27218 は、.NET BinaryFormatter クラスに関連する安全が確保されないデシリアライゼーション手法に起因し、Sitecore バージョン 10.4 以下に影響を及ぼす。

Sitecore を使用している組織は、この脆弱性により、サーバの完全な侵害/データの窃取/ネットワーク内での横移動などのリスクにさらされる。

デシリアライゼーションの脆弱性と技術分析

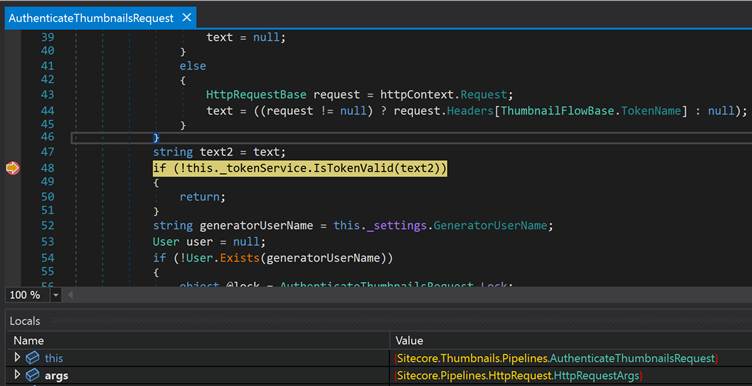

ユーザーが指定したトークンを Convert.Base64ToObject ラッパーを介して処理する、Sitecore の MachineKeyTokenService.IsTokenValid メソッドに、この脆弱性は起因している。

このカスタムな関数は、デシリアライズ中に任意の .NET オブジェクトをインスタンス化できるため、リスクの高いコンポーネントとして知られている BinaryFormatter を介して、Base64 でエンコードされたデータをデシリアライズする。

重要なのは、デシリアライズ後に MachineKey.Unprotect による復号化が実行され、プロセスに入る前にペイロード整合性の暗号検証がバイパスされることにある。

public bool IsTokenValid(string token) {

try {

byte[] protectedData = Convert.Base64ToObject(token) as byte[];

byte[] array = MachineKey.Unprotect(protectedData);

// Validation occurs after deserialization

Guid guid = new Guid(array);

return guid == _token;

} catch { return false; }

}

したがって、悪意のシリアライズを施したペイロードを作成する攻撃者は、WindowsIdentity 権限で実行されるコマンドを、ysoserial.net などのツールを介してエンベッドできる。

それらのペイロードは、ThumbnailsAccessToken HTTP ヘッダーを通じて配信され、AuthenticateThumbnailsRequest プロセッサにより、脆弱なメソッドへとダイレクトに受け渡される。

悪用方法と影響

この悪用を成功させるための前提として、認証は不要であり、エラー・ログ以外のフォレンジック・トレースも最小限に抑えられる。

Searchlight Cyber のレポートによると、Web ルートにファイルを書き込むペイロードを挿入することで、研究者たちは脆弱性 CVE-2025-27218 の悪用を実証した:

ysoserial.exe -f BinaryFormatter -g WindowsIdentity -c "whoami > \inetpub\wwwroot\...\x.txt"

それにより、攻撃者に付与される権限は、Sitecore の application pool ID と同じレベルとなる。具体的に言うと、データベース/ファイル システム/ネットワーク・リソースにアクセスできる、高権限のサービス・アカウントとなる。

Sitecore により、顧客ポータル/e コマースなどを提供する組織だけではなく、内部システムに利用しているエンタープライズも、深刻な運用リスクに直面する。

緩和策とパッチの展開

すでに Sitecore は、セキュリティ・アップデートとしてバージョン 10.4 をリリースし、脆弱性 CVE-2025-27218 に対処している。ユーザー組織は、以下の手順を実施する必要がある:

- Sitecore のアドバイザリ・ポータルから、速やかにパッチを適用する。

- 迅速なパッチ適用が不可能な場合には、AuthenticateThumbnailsRequest HTTP プロセッサの削除/無効化を実施する。

- /thumbnails エンドポイントからの、予期しない ThumbnailsAccessToken ヘッダー値または 500 エラーをログで監査する。

セキュリティ・チームにおいては、Base64 エンコード・ヘッダーに TypeConfuseDelegate/WindowsIdentity を埋め込んだリクエストをブロックするための、WAF ルールなどのランタイム保護メカニズムを実装する必要がある。

この脆弱性 CVE-2025-27218 は、世界中の Sitecore デプロイメントに対する深刻な脅威であり、すでにエクスプロイトの開発が、進行しているという可能性もある。

すでにパッチが提供されているが、修復のための時間は、きわめて短いと思うべきだ。ユーザー組織にとって優先すべきは、影響を受けるシステムのインベントリ/更新の適用/異常な認証パターンの監視である。

このインシデントが浮き彫りにするのは、エンタープライズ CMS プラットフォームにおいて継続的に実施すべき、攻撃対象領域の管理とプロアクティブなセキュリティ・テストの必要性である。

企業向けの CMS/DXP である Sitecore の脆弱性 CVE-2025-27218 が FIX しました。NVD のページに掲載されている CVSS は 5.3 ですが、悪用された場合、サーバの完全な侵害/データの窃取/ネットワーク内での横移動などに至る可能性があるそうです。ご利用のチームは、アップデートをご検討下さい。よろしければ、CMS で検索も、ご参照下さい。

You must be logged in to post a comment.