New Ubuntu Linux Vulnerabilities Let Attackers Exploit Kernel Components

2025/03/31 gbhackers — Ubuntu Linux で発見された、一連の新たなセキュリティ脆弱性により、カーネルの悪用リスクに関する懸念が生じている。Qualys Threat Research Unit (TRU) の研究者たちが、Ubuntu の非特権ユーザー名前空間制限に影響を与える、3つの深刻な重バイパスを発見した。それにより、特定の条件下において、攻撃者にカーネル・コンポーネントの悪用を許すことになり得る。

重大な発見

2025年1月15日の時点で Qualys TRU チームは、これらの脆弱性を Ubuntu セキュリティ チームに開示し、問題に対処するために協力してきた。

これらの脆弱性は、Ubuntu 23.10 で混入したものだ。具体的に言うと、Ubuntu 24.04 のデフォルトで有効化されている、非特権ユーザー名前空間に対する、Ubuntu のセキュリティ制限が標的にされる。

これらのセキュリティ対策は、カーネルの脆弱性に対する攻撃対象領域と見なされる、非特権ユーザーによる名前空間の作成に関連する、リスクを軽減するように設計されている。

このバイパスは独特かつ強力なものであり、無制限の管理機能を持つユーザー名前空間の作成を、ローカル攻撃者に許すことになる。

これらの脆弱性が単独で、システム全に対する侵害を引き起こすことはあり得ないが、他のカーネルの脆弱性と連鎖すると、大きなリスクを生じることになる。それが浮き彫りにするのは、階層化されたサイバー・セキュリティ防御の重要性である。

Linux 名前空間により、管理者権限で隔離された環境内で、プロセスを動かせるようになる。この機能は、コンテナ化とサンドボックス化において不可欠であるが、カーネルの攻撃対象領域も拡大してしまう。

新しいカーネルの脆弱性が出現すると、この名前空間の問題を悪用する権限のないユーザーが、その脆弱性を悪用できるようになる。こうしたリスクを積極的に管理する Ubuntu は、名前空間内で権限のないユーザーに対して、機能の取得を制限するための対策を導入している。

ただし、新たに発見されたバイパスにより、影響を受けるバージョンでは、この安全のためのメカニズムが侵害されてしまう。

影響を受けるバージョンと露出

この脆弱性は、Ubuntu 24.04 以降のバージョンに影響を及ぼすものだ。さらに言えば、この名前空間の制限が導入されたのは Ubuntu 23.10 だが、このリリースではデフォルトで有効化されていなかった。つまり、これらのバージョンにおいて、このセキュリティ機能に依存しているユーザーは脆弱となる。

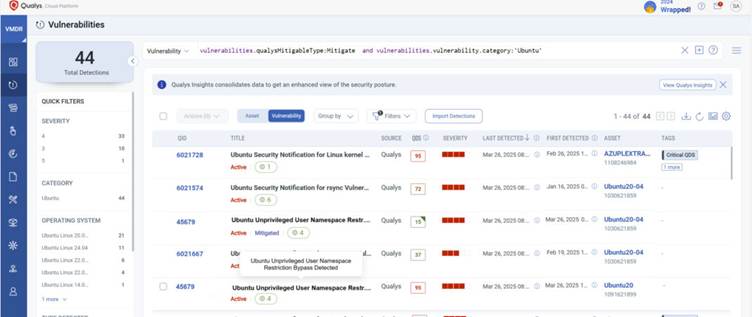

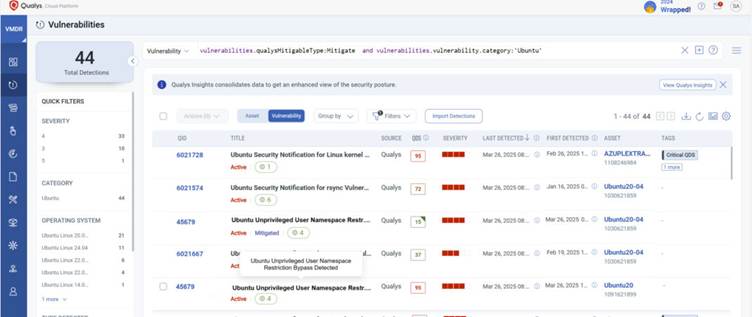

この脅威に対抗するユーザー組織のために Qualys は、Vulnerability Management (VM) ソリューションに統合された、TruRisk Eliminate モジュールを提供している。

このツールを使用すると、組織は Qualys のインターフェイスからダイレクトに、これらの脆弱性に対する緩和策を効率的に割り当て、テスト/展開でききる。

Qualys は、このリスクを無効化する、迅速な展開が可能な緩和スクリプトの開発/テストを行ってきた。それにより、セキュリティ・チームは、“Mitigate Now” 機能の利用もしくは、影響を受ける資産に対する緩和ジョブの作成が可能となる。

このアプローチは、アジャイルなソリューションを提供しますが、互換性と安定性を確保するために、制御された環境で緩和策をテストすることを、Qualys は推奨している。

これらのバイパスの発見が浮き彫りにするのは、積極的なサイバー・セキュリティ戦略の重要性である。従来からのアップデートが実行できない場合において、ユーザー組織は、リアルタイムな緩和ソリューションと仮想パッチの適用により、脆弱性に対処する必要がある。

Qualys TruRisk Eliminate などのツールを使用すると、企業はリスクの露出を迅速に削減し、新たな脅威に対する防御を強化できる。

セキュリティのために Ubuntu が実装した、非特権ユーザー名前空間の脆弱性により、そのセキュリティ制限が標的にされるという、とても皮肉な展開となっているようです。とても深刻な問題のようですが、現時点では CVE が採番されていないようです。ご利用のチームは、ご注意ください。よろしければ、Ubuntu で検索も、ご参照ください。

You must be logged in to post a comment.