Google Cloud Platform Vulnerability Exposes Sensitive Data to Attackers

2025/04/02 gbhackers — Google Cloud Platform (GCP) に存在する、”ImageRunner” という名の権限昇格の脆弱性が、Tenable Research により発見された。この脆弱性を悪用する攻撃者は、Google Cloud Run の権限を用いて、プライベート・コンテナ・イメージに保存される機密データにアクセスできる状況にあったが、現在は修正されている。

ImageRunner 脆弱性の発見

この脆弱性は、Google Cloud Run のリビジョン編集権限を持つ ID に対する、不適切な権限処理に起因する。

GCP のサービスである Cloud Run は、コンテナ化されたアプリケーションの実行を目的として設計されている。このサービスは、Google Container Registry (GCR) や Artifact Registry などのリポジトリに格納された、コンテナ・イメージに依存している。それらのリポジトリは、コンテナ化されたアプリケーションのデプロイメントには欠かせないものだ

通常において、Cloud Run サービスをデプロイする際には、これらのレジストリからプライベート・コンテナ・イメージをプルするための、特定の権限が必要となる。

そして、Tenable Research が発見したのは、Cloud Run のリビジョンを改変する攻撃者は、本来は必要なレジストリ権限を必要とせずに、プライベート・イメージにアクセスできるという問題である。

このセキュリティ上の欠陥により、アプリケーションのソースコードやシークレットなどの、機密情報を取り込んだ機密性の高いイメージが、不正アクセスにさらされるというリスクが生じていた。

脆弱性 ImageRunner の仕組み

被害者の GCP プロジェクトにおいて、攻撃者が run.services.updateとiam.serviceAccounts.actAs の権限を持つ場合には、Cloud Run サービスを改変することで、新しいリビジョンのデプロイメントが可能になる。

その際に、攻撃者は、GCR や Artifact Registry に存在する、プライベート・コンテナ・イメージを参照するように指定する。そうすることで、Storage Object Viewer や Artifact Registry Reader などの、本来は必要となる権限の回避が可能になる。

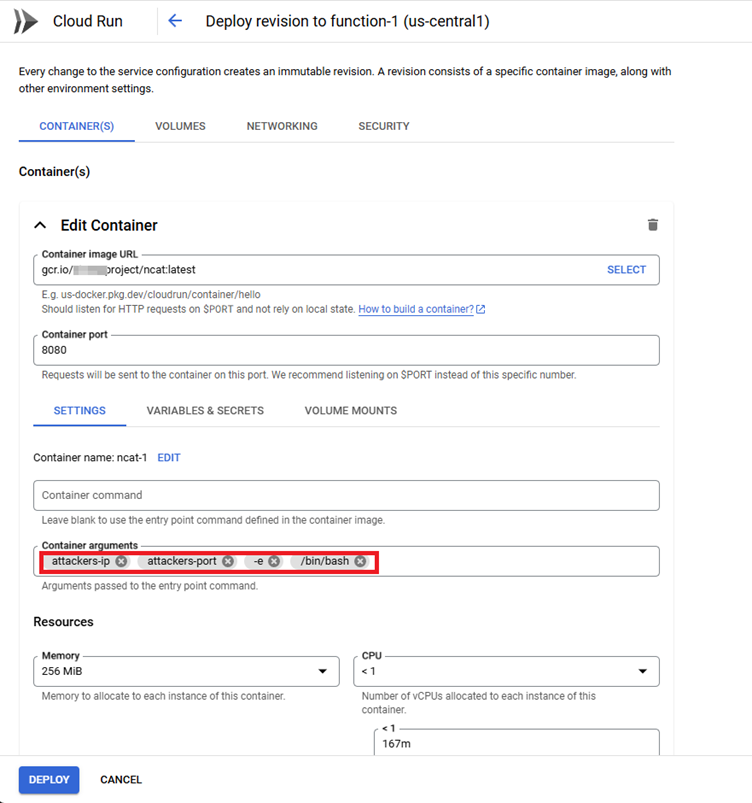

さらに深刻なのは、攻撃者が Cloud Run にサービスをデプロイする際に、サービス・コンフィグ内に悪意の命令を仕込めることである。

それにより、データの外部流出/機密情報の抽出/機密性の高いコンテナ・イメージの完全な侵害などにいたる恐れがある。その一例として、Tenable が実証したのは、Netcat (ncat) イメージを悪用する攻撃者が、プライベート・イメージへの不正アクセス用のリバースシェルを確立する方法である。

Google の対応とセキュリティ修正

脆弱性 ImageRunner の報告を受けた Google は、Cloud Run に対して重要なセキュリティ・アップデートを実施した。

2025年1月28日から、Cloud Run プラットフォームでは、より厳格なアクセス制御が適用されている。これにより、Cloud Run サービスをアップデート/デプロイする全ての ID において、対象となるコンテナ・イメージを読み取るための、明示的な権限が必要となった。

この修正は Google のインフラ全体に展開され、2024年後半には影響を受けるユーザーにアナウンスメント (Mandatory Service Announcement) が発行された。

また、リリース・ノートでは、この変更が従来の動作を破壊する (=非互換な) 可能性があることにも触れている。その目的は、同様の脅威に備えて、GCP 全体のセキュリティを強化することにあると説明されている。

このインシデントが、あらためて示しているのは、クラウド環境における厳格なアクセス制御と定期的なセキュリティ監査の重要性である。

組織に推奨されるのは、IAM のロールと権限を慎重に見直し、プロジェクト内の ID に必要最小限の権限を付与することである。

クラウドの導入が拡大を続ける中で、今回の事例が浮き彫りにするのは、クラウド・プロバイダーとセキュリティ研究者の連携による、堅牢な脆弱性管理と、継続的な保護体制の構築が、機密データを守るうえで不可欠であるということである。

クラウドの権限管理の問題が、GCP に発生していたようです。Tenable とのチーム・プレーで、おそらく、問題が起きる前に FIX されたようです。少し関連する話として、2025/03/24 に「Finders Keypers:AWS KMS キーの使用状況を分析する OSS ツール」という記事をポストしています。認証や権限を管理するツールが必要なのだと思います。それにしても、今回の脆弱性に CVE は割り当てられないのでしょうか?よろしければ、2024/11/13 の「Google Cloud の新たな取組:クラウド脆弱性に対する CVE の割り当てを開始」も、ご参照ください。

You must be logged in to post a comment.