PowerShell Loaders Use In-Memory Execution to Evade Disk-Based

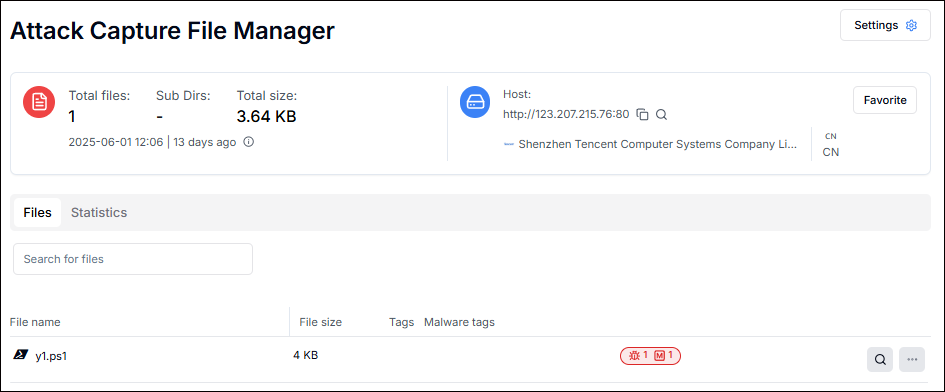

2025/06/20 gbhackers — 最近の脅威ハンティング・セッションで明らかにされたのは、中国のサーバ “IP: 123.207.215.76” のオープン・ディレクトリにホストされている、“y1.ps1” という名の高度な PowerShell スクリプトの存在である。このシェルコード・ローダーとして動作するスクリプトは、2025年6月1日に初めて検出されたものであり、高度なインメモリ実行技術を用いて、従来からのディスク・ベースの検出メカニズムを回避していくという。

Shenzhen Tencent Computer Systems Company によると、この発見が浮き彫りにするのは、クラウド・インフラとリフレクション・ロードを悪用して検出を逃れる、ステルス性の高いポスト・エクスプロイト・ツールの増加傾向である。

ステルス性の高いマルウェアの展開

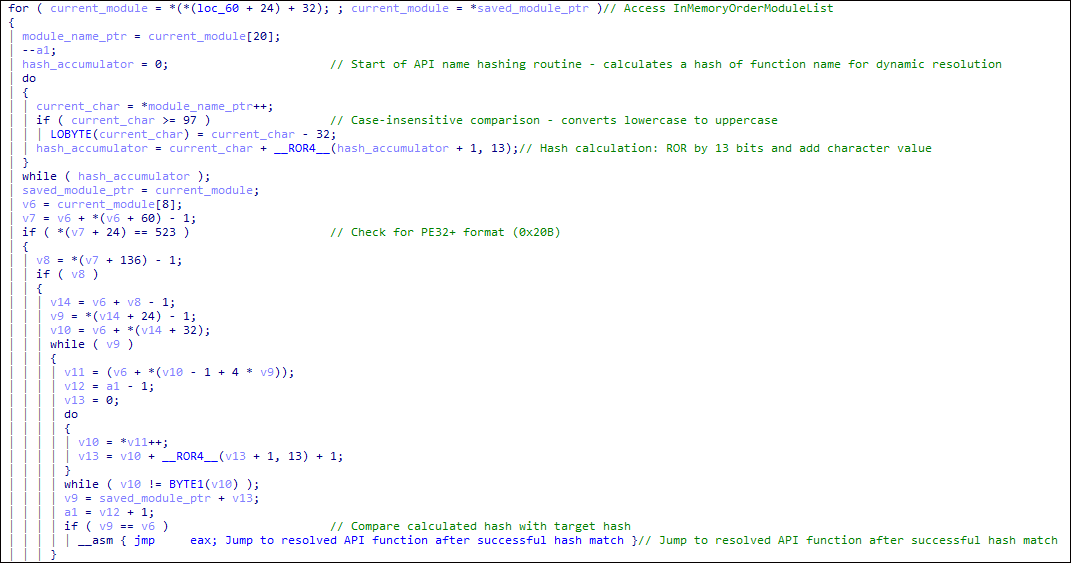

詳細な分析により解明されたスクリプトは、Windows API 関数を動的な解決/35 のキー による XOR 演算によるシェルコードの復号化/VirtualAlloc を介した悪意のペイロードのメモリ内でのダイレクト実行を取り込むものだった。それにより、従来のウイルス対策ソリューションでは検出されることは、ほとんどあり得ない。

さらに、このスクリプトの動作を調査したところ、Baidu Cloud Function Compute “y2n273y10j[.]cfc-execute[.]bj.baidubce[.]com” でホストされている、第二段階の Command and Control (C2) サーバへの接続が明らかになった。

このシェルコードは、API ハッシュを用いて関数コールを難読化し、LoadLibraryA や InternetOpenA などの Windows API に固有のハッシュを作成する。また、正規のブラウザ・トラフィックを模倣する、偽造ユーザー・エージェント文字列を用いることでネットワーク監視を回避する。

Cobalt Strike インフラストラクチャ

最終的なペイロードは、ロシアの Beget LLC に関連付けられた IP アドレス “46.173.27.142” の Cobalt Strike ビーコンと通信する。SSL メタデータは、証明書のサブジェクトとして、”Major Cobalt Strike ” を明示的に参照している。

この悪意のインフラは、メモリ内実行のためのリフレクション型 DLL インジェクションと組み合わされており、Cobalt Strike の既知の展開パターンと一致している。これらのパターンは、フレームワークのクラック版を使用する脅威アクターにより、ポストエクスプロイトの段階で頻繁に悪用されるものだ。

中国とロシア以外にも、侵入の痕跡 (IOC) として、米国/香港/シンガポールのサーバが確認されており、グローバル・クラウド・プラットフォームを活用して回復力と匿名性を確保する、分散型ネットワークの存在が示唆される。

短命の IPとテンポラリ C2 ノードの使用は、攻撃者の特定と緩和策を、さらに複雑にしている。

Hunt.io のレポートによると、この発見が示すのは、効果的な回避手法の組み合わせにより、目立つことなく侵害していく手口となる。

Attack Capture File Manager などのツールや、”func_get_delegate_type” などのリフレクション実行関数のコード検索により発見された、この PowerShell ローダーは、金銭目的の脅威キャンペーンの拡大の傾向を表している。

緩和策として挙げられるのは、厳格な PowerShell 実行ポリシー/メモリ内攻撃を検知する堅牢な EDR ソリューション/cobaltstrike などのホールマークを持つ SSL 証明書の厳重な監視である。

このような脅威に対抗するためにも、既知の悪意のある IP アドレスやドメインをブロックし、機密システムへのインターネット・アクセスを制限することが不可欠である。

侵害の兆候 (IOC)

| Type | Value |

|---|---|

| PowerShell Script SHA-256 Hash | cdd757e92092b9a72dec0a7529219dd790226b82c69925c90e5d832955351b52 |

| C2 Server Domain | y2n273y10j[.]cfc-execute[.]bj.baidubce[.]com |

| C2 Server IP | 46.173.27.142 |

| Host IP (Open Directory) | 123.207.215.76 |

このレポートが示すのは、PowerShell スクリプトを悪用する、高度なインメモリ攻撃の典型例という感じがします。クラウド・インフラと Cobalt Strike を組み合わせた DLLインジェクションなどを検知するのは、かなり難しいはずです。金銭目的の脅威キャンペーンが拡大する傾向にあると、この記事は指摘しています。ご注意ください。よろしければ、カテゴリ Malware も、ご利用ください。

You must be logged in to post a comment.