Threat Actors Abuse ConnectWise Configuration to Build a Signed Malware

2025/06/24 CyberSecurityNews — 正規の ConnectWise リモート・アクセス・ソフトウェアを悪用し、有効な署名を持つ悪意のアプリケーションを作成するという、高度なマルウェア攻撃が出現した。このマルウェアが示すのは、サイバー犯罪の戦術の大きな進化である。2025年3月以降において、セキュリティ研究者たちが確認しているのは、EvilConwi と呼ばれる手法を用いる攻撃の急増である。それは、ConnectWise アプリケーションの正規のデジタル署名を維持する攻撃者に対して、カスタムなリモート・アクセス・マルウェアの作成を許す手法である。

この攻撃の主要な拡散経路は、OneDrive へのリンクを取り込んだフィッシング・メールである。それらの悪意のリンクがトリガーとなり、フェイク Canva ページへと被害者はリダイレクトされ、そこでの View PDF ボタンのクリックにより、悪意の ConnectWise インストーラーがダウンロードされる。

これらの攻撃は、きわめて効果的である。なぜなら、2025年5月の時点でも、大半のアンチウイルス製品が、この悪意のある ConnectWise サンプルを、マルウェアとして検出できていないからだ。

.webp)

被害者たちからの報告には、偽の Windows Update 画面の表示や、不正なマウスの動きなどがあるが、それらが示すのは、攻撃者により確立されたアクティブなリモート接続である。

G Data のアナリストたちは、サイバー・セキュリティ・フォーラムで複数のユーザー・レポートを調査し、この脅威を特定した。そこでは、ConnectWise 感染の除去方法を、被害者たちが探し回っていたという。

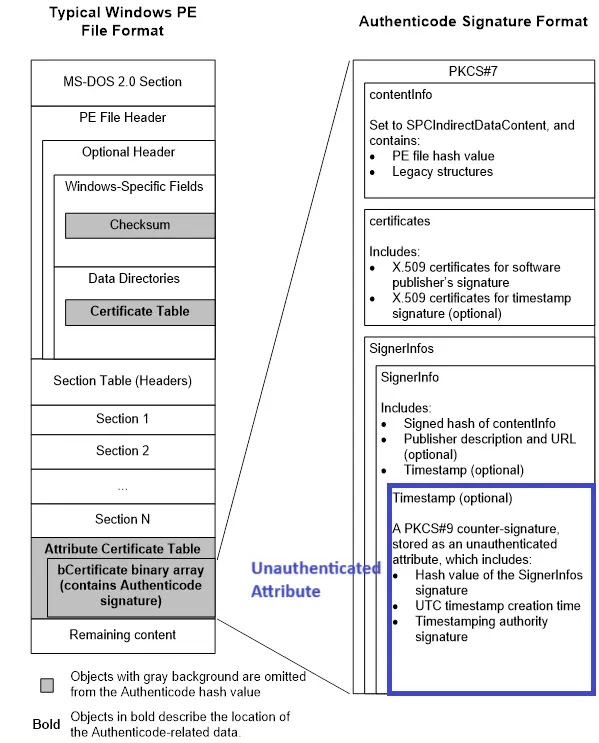

正規の ConnectWise インストーラーの証明書内に、悪意のコンフィグを埋め込んだ攻撃者は、デジタル署名を無効化することなくアプリケーションの動作を変更する、Authenticode スタッフィングという手法を用いていたことを、研究者たちは発見した。

このマルウェアが偽装する対象は、AI ベースの画像コンバーター/Zoom インストーラー/Microsoft Excel セットアップ・ファイル/Adobe アップデートなどの、多様な正規アプリケーションとなる。

インストールされた悪意の ConnectWise クライアントは、システム・トレイ・アイコンの無効化/接続通知の抑制/偽の Windows アップデート画面などにより存在を隠し、永続的なリモート接続を確立する。それらの画面は、ユーザーによるシステム・シャットダウンも妨げる。

Authenticode スタッフィング:攻撃の技術的基盤

この攻撃のコアは、Authenticode スタッフィングと呼ばれる手法を用いて、Authenticode 署名プロセスを巧妙に悪用するところにある。

この手法で悪用されるのは、Windows がデジタル署名を検証する方法であり、それにより、証明書テーブル内の認証されていない属性に、悪意のコンフィグ・データが配置される。なお、これらの属性は、署名検証プロセスから除外されている。

Portable Executable ファイルの証明書を検証する Windows は、認証ハッシュを計算する際に、証明書テーブル自体や未認証の属性などの、特定の領域を意図的に省略する。それを悪用する脅威アクターは、検証から除外されるセクションに、包括的なコンフィグ・データを埋め込み、マルウェア配布のための正当な署名メカニズムを作成する。

G Data の研究者たちは分析ツールを開発し、これらの隠されたコンフィグを抽出し、攻撃者が悪用している広範なカスタマイズ機能を明らかにした。

以下の Python ベースの証明書抽出スクリプトは、証明書コンフィグ内に重大な動作変更をダイレクトに埋め込む方法を示している。

import pefile

from asn1crypto import cms

import sys

import os

def dump_certificate_table(file_path, output_dir):

pe = pefile.PE(file_path, fast_load=True)

security_dir_entry = pe.OPTIONAL_HEADER.DATA_DIRECTORY[

pefile.DIRECTORY_ENTRY['IMAGE_DIRECTORY_ENTRY_SECURITY']

]

if security_dir_entry.VirtualAddress == 0:

print("No certificate table found.")

return

cert_table_offset = security_dir_entry.VirtualAddress

cert_table_size = security_dir_entry.Size

cert_data = pe.__data__[cert_table_offset: cert_table_offset + cert_table_size]

埋め込まれたコンフィグに取り込まれるのは、サイレント・インストール・フラグ/接続 URL とポート/カスタム・アプリ・アイコン/偽のウィンドウ・タイトルなどに加えて、セキュリティ・インジケーターを無効化する設定などである。

この悪意のサンプルを分析した結果として、正規の ConnectWise ブランドを、Google Chrome アイコンと、偽の Windows Update メッセージに置き換える、コンフィグの存在も明らかになった。また、アクティブなリモート・セッションをユーザーに警告するための、システム・トレイ通知や接続時の壁紙といった、体系的な機能を無効化する設定も確認された。

この手法は、マルウェア配布における、迅速な進展を示している。サイバー犯罪者は、正規ソフトウェア・ベンダーの信頼できるデジタル署名を使用して、完全に機能するリモート・アクセス・ツールを作成し、従来のセキュリティ制御を効果的に回避しながら、侵害したシステムへの継続的なアクセスを維持している。

この記事で紹介される EvilConwi の手法とは、Authenticode の署名構造を悪用し、正規ソフトに見せかけたマルウェアを侵入させるというものです。特に、ConnectWise のようなリモート・アクセス・ツールが狙われると、内部ネットワークへと短時間で波及する可能性が生じます。ご利用のチームは、ご注意ください。よろしければ、ConnectWise で検索も、ご参照ください。

.webp)

You must be logged in to post a comment.