Surge in Phishing Attacks Exploiting Spoofed SharePoint Domains and Sneaky 2FA Tactics

2025/07/24 gbhackers — Microsoft SharePoint を装うドメインによる、フィッシング・キャンペーンの急増を、サイバー・セキュリティ研究者たちが確認している。それらのドメインは、高度に構造化された命名規則を用いて、検出を回避しているという。2025年6月26日以降に急増している、それらの悪意のドメインは、予測可能なパターンを持っている。具体的に言うと、第3レベルおける 29文字の固定プレフィックス/数値セグメントのバリエーション/”-mysharepoint” という一貫したサフィックスなどが、”.org” のトップ・ドメインの下に展開されている。

例えば、”9yusq7ngwdm365cj87v39gs5do8we-mysharepoint.tahofire[.]org” や “2yusq7ngwdm835cj87v63gs5do8we-mysharepoint.fencecorps[.]org” は、”tahoelivingwithfire.com” と “fencecorp.us” といった、米国拠点の正当な組織を模倣している。つまり、アルファベットと数字の文字列と組織名とを組み合わせることで、本物のように見せかけている。

このような構造化されたアプローチにより、大量の偽ドメインの生成が可能になる。さらに、著名プラットフォームへの信頼を悪用するフィッシングにより、ユーザーたちを騙しやすくなる。

ドメイン偽装の新たな傾向

公開されたサンドボックス・データの分析によると、2025年7月9日にかけてドメインの出現と関連タスク数が急増し、40以上の関連セッションが確認されている。それが示すのは、組織的かつ持続的なキャンペーンが展開されていることだ。

こうしたドメインでは、たとえば “yusq7ngwdm” という固定文字列の後に、1つの数字と “cj87v” が続くというパターンが多用されるため、脅威ハンティングにおける有用な指標となり得る。具体的に言うと、以下のようなターゲット・クエリを、脅威インテリジェンス検索ツールに入力することで、セキュリティ・チームは新たな脅威を特定/軽減できる。

“domainName:”?yusq7ngwdm??5cj87v??gs5do8we-mysharepoint.*.org”

その一方で、さらに問題を深刻化させるのは、正規のホスティング・サービスの悪用が急増している点である。特に、ユーザー定義のサブドメインを許可する、オンライン・ポートフォリオ作成プラットフォームである、Alboompro.com が標的とされている。

このプラットフォームの機能を悪用して、フィッシング・コンテンツをホストするケースが増加しており、2025年5月以降において、250件以上のサンドボックス・タスクと Alboompro に関連付けられた、 130件のサブドメインに悪意の兆候が確認されている。

正規のホスティング・プラットフォームの悪用

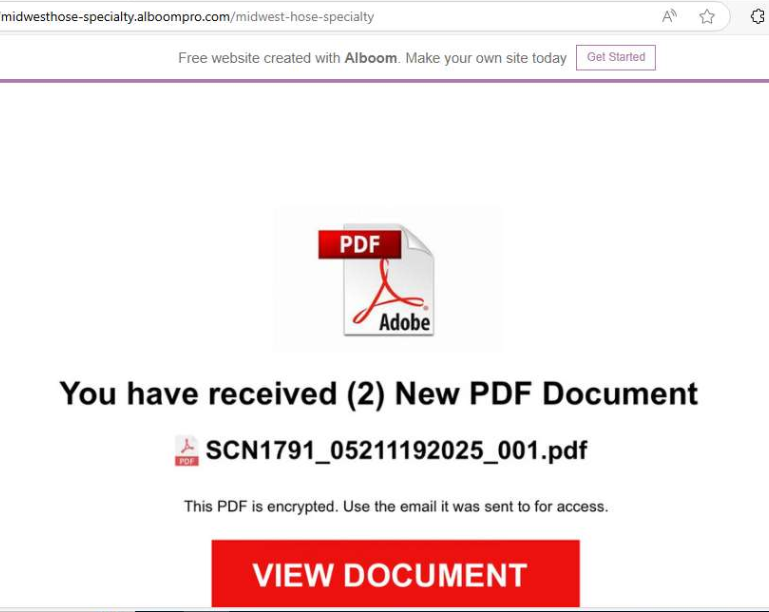

ANY.RUN サンドボックス (タスク ID:6f152a2b-b8de-4156-9970-2cf77e36f6df) で分析された典型的なケースでは、米国企業 “midwesthose.com” を装うフィッシング・メールが使われていた。この事例では、”midwesthose-specialty[.]alboompro.com” のような偽装サブドメインへと、被害者たちが誘導されていた。

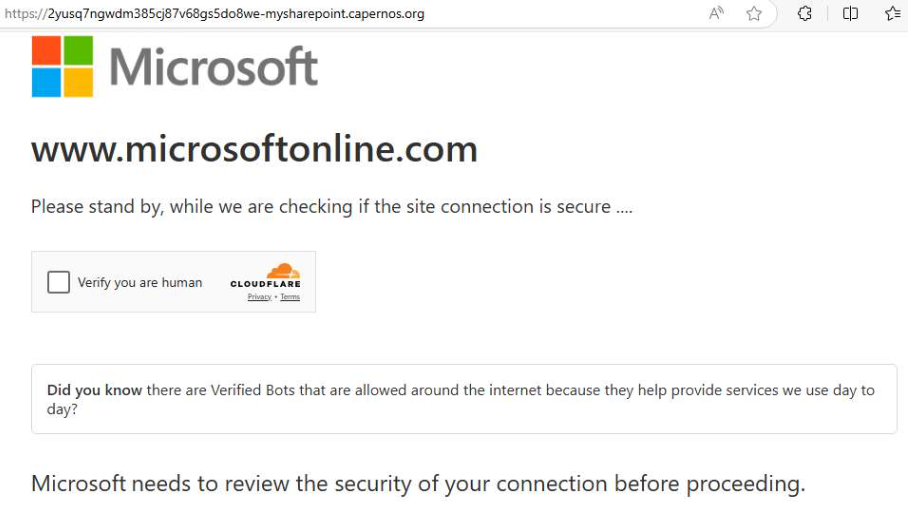

このルアーでは、保護された PDF へのアクセスを装うことでユーザーを騙し、”2yusq7ngwdm385cj87v68gs5do8we-mysharepoint.capernos[.]org” のようなドメインへとリダイレクトする。この悪意のドメインでは、ユーザーに対して CAPTCHA 認証が表示され、その後に、認証情報を収集するページへと誘導される。

この攻撃手法は、”Sneaky2FA 攻撃” に分類されるものだ。つまり、攻撃者が管理するサーバ経由で、正規の Microsoft ログイン画面をプロキシ表示し、本物のように見せかけながら認証情報を盗み取っていく。この手口により、ユーザーが疑念を抱くことはなく、また、二要素認証 (2FA:two-factor authentication) プロンプトは回避されてしまう。

本物に見えてしまうコンテンツと、無意識にインタラクトする被害者が、悪意のインフラ経由でリアルタイムに認証情報を盗まれるという、この攻撃キャンペーンの巧妙さが、浮き彫りにされる。

ひとつの検証方法として、脅威インテリジェンス・プラットフォーム上で “domainName:*.alboompro.com””” のようなクエリを実行すれば、Alboompro の広範な悪用が見えてくる。本来は無害であるはずのサービスを悪用する攻撃者が、大規模なフィッシングを仕掛けている実態が理解できるだろう。

このような手法で偽装された SharePoint ドメインや、Alboompro の悪用の急増が示すのは、フィッシング手口の進化である。したがって、ドメイン・パターンやサービスの悪用を、より厳密に監視する体制が求められている。

セキュリティ担当者に推奨されるのは、これらの指標を検知ワークフローに組み込み、脅威インテリジェンスを活用し、増加する巧妙な攻撃に先回りして対応することである。これらの攻撃は、組織の認証情報を標的とし、頻度を高めながら、技術面で進化し続けている。

Microsoft SharePoint を装う偽ドメインによる、フィッシング攻撃が急増しているようです。注目すべき点は、ドメイン名の構造が非常に巧妙であり、検出を回避するよう設計されているところです。また、正規のホスティング・サービス (例:Alboompro.com) も悪用されており、無害に見える URL であっても警戒が必要だと、この記事は指摘しています。よろしければ、Phishing で検索も、ご参照ください。

You must be logged in to post a comment.