Vidar Stealer Exploits: Direct Memory Attacks Used to Capture Browser Credentials

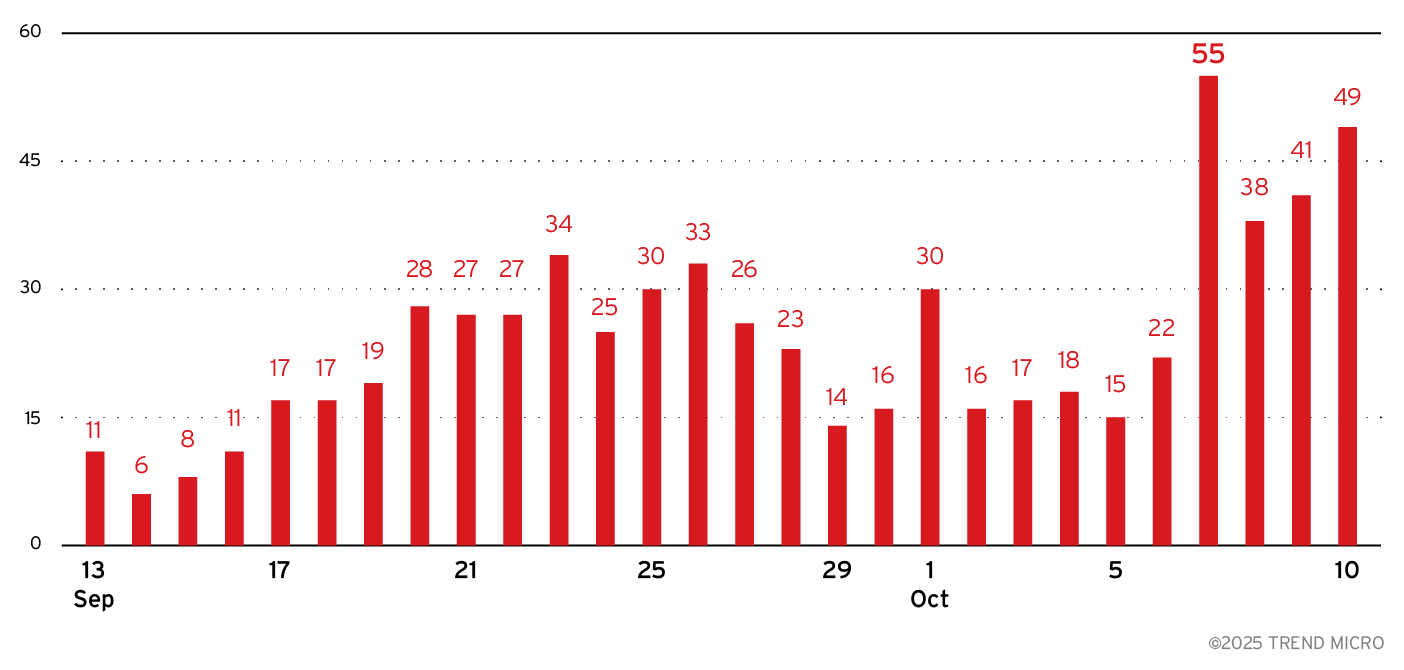

2025/10/22 gbhackers — 2025年10月6日にサイバー犯罪者 Loadbaks は、Vidar Stealer v2.0 のリリースをアンダーグラウンド・フォーラムで発表した。この新バージョンは、メモリへのマルウェアの直接注入により、最新ブラウザのセキュリティ対策を回避する。この高度な情報窃取マルウェアは、C++ から純粋な C 実装への移行によりアーキテクチャを全面的に刷新し、パフォーマンスとステルス性を向上させている。今回のリリースの背景には、Lumma Stealer の活動量の低下があると思われる。それが示唆するのは、脅威環境の変化に適応するサイバー犯罪者たちが、より効果的な代替手段を積極的に模索している状況である。

Vidar 2.0 に新たに追加された機能には、高度な解析回避/マルチスレッドによるデータ窃取に加えて、Chrome における最新の AppBound 暗号化保護を回避し、ブラウザの認証情報を抽出するという、複数の懸念すべきものがある。

さらに、このマルウェアの生涯ライセンスは僅か $300 に設定され、攻撃者に費用対効果の高い認証情報窃取ツールを提供することで、組織/個人ユーザーの双方に重大な脅威をもたらしている。

2018年にロシア語圏のアンダーグラウンド・フォーラムで存在が確認された Vidar だが、その初期には Arkei Stealer のソースコードを流用していた。ただし、その後の7年以上にわたり、Raccoon や RedLine といった競合製品との差別化を維持してきた。その理由は、継続的なアップデートと、開発者による信頼性の高いサポートに加えて、ブラウザ認証情報/暗号通貨ウォレット/二要素認証アプリケーションを標的とする包括的なデータ窃取能力にある。

そして 2025年10月にリリースされたバージョン 2.0 は、Vidar の歴史において最も重要な技術的進化を象徴するものである。従来の制限を解消すると同時に、特別に設計された機能を導入し、現代のセキュリティ保護を回避していく。

高度なメモリ・インジェクションの手法

Vidar 2.0 の最も注目すべき進化は、Chrome の AppBound 暗号化を回避する高度な手法にある。AppBound 暗号化は、特定のアプリケーションと暗号化キーを紐付けることで、認証情報の不正な抽出を防ぐセキュリティ機能である。

Vidar 2.0 の開発者によると、パブリック・ドメインには存在しない独自の AppBound 回避手法を実装しており、それにより情報窃取の能力が大幅に向上したという。

このマルウェアのバイナリ解析では、多段階の認証情報抽出プロセスが採用されていることが確認された。最初に Vidar は、ブラウザ・プロファイルの体系的列挙や、標準的な DPAPI 復号を用いることで、Local State ファイルからの暗号化キー抽出などの従来からの手法を試みる。しかし、最新ブラウザの保護機能により、それらの手法が失敗した場合の Vidar は、認証情報の窃取手法をエスカレートさせ、従来の枠組みを超える高度な技術へと移行する設計になっている。

この高度な手法では、デバッグ機能を有効化した状態で標的ブラウザを起動し、シェルコードまたは反射型 DLL インジェクションを用いることで、実行中のブラウザ・プロセスに悪意のコードを直接注入する。

こうして注入されたペイロードは、ストレージからの復号を試みるのではなく、ブラウザ・メモリから直接暗号化キーを抽出する仕組みを持っている。したがって、この新たな手法により、Chrome の AppBound 暗号化保護が効果的に回避されていく。

それに加えて、抽出されたキーは名前付きパイプを介してマルウェアのメイン・プロセスに送信されるため、ディスク上に痕跡は残らない。結果として、セキュリティ・ソフトのアラートやフォレンジックによる証拠の発見を回避する設計となっている。

パフォーマンスと回避機能の強化

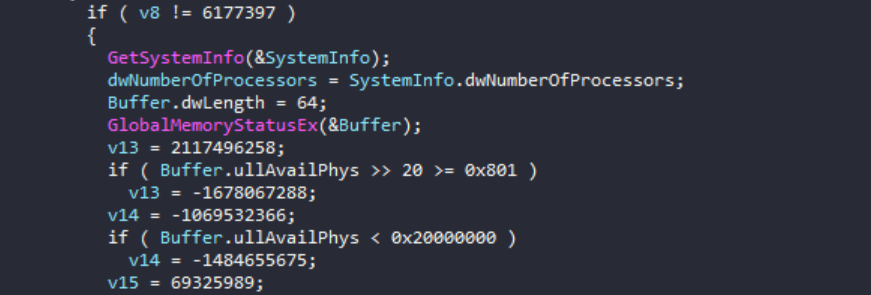

Vidar 2.0 では、ブラウザ認証情報の窃取機能に加えて、検出を回避しながら効率を最大化するための、アーキテクチャ上の重要な改良が導入されている。具体的に言うと、このマルウェアは最初に被害者コンピュータのスペックを判定し、その判定結果に応じてワーカー・スレッド数を自動調整するという、高度なマルチ・スレッド・システムを実装している。

つまり、高性能システムでは多数のスレッドが生成され、低性能マシンではスレッドを絞ることでリソース消費を抑制する。それにより、ブラウザ/暗号通貨ウォレット/ファイルといった複数のソースから同時にデータを窃取できるため、侵害したシステム上での活動時間が短縮され、検出リスクも低減されるという効果が生まれる。

さらに、このマルウェアは、数値ステートマシンを用いた複雑な switch‑case 構造の実装により、制御フローを平準化するという高度な難読化を採用している。結果的に、オリジナルのプログラム・ロジックが隠蔽され、リバース・エンジニアリングは著しく困難なものになる。

それに加えて、自動ポリモーフィック・ビルダーは、各種のバイナリ・シグネチャを持つサンプルを生成するため、静的検出手法は無効化されてしまう。さらに、デバッガー検出/タイミング検証/ハードウェア・プロファイリングといった包括的な分析回避チェックと、これらの回避技術が組み合わされる。そのため、マルウェアの分析環境での観察は不可能となり、実機 (被害者システム) 上でのみの動作が保証される設計となっている。

Lumma Stealer の活動量が減少し続け、サイバー犯罪者が代替手段へと移行している。したがって、セキュリティ・チームにとって必要なことは、2025年 Q4 以降での Vidar 2.0 の蔓延/拡大を想定することである。

このマルウェアの、技術的能力の高さ/2018年以来の確かな開発実績/競争力のある価格設定は特筆すべきものだ。それにより、Lumma Stealer の市場支配力を引き継ぎ、有力な後継者としての地位を確立している。

Vidar 2.0 の設計と能力は、その技術力に裏付けられています。従来のディスク・ベース復号から、ブラウザ・プロセスへマルウェアを直接注入して、メモリから鍵を抜き取るアーキテクチャ変更が核心です。それに加えて、動的スレッド調整/自動ポリモーフィズム/デバッガ検出/タイミング検証/難読化の組み合わせにより、痕跡を残すことなく機密データを抽出/送信すると、この記事は指摘しています。よろしければ、Vidar で検索を、ご参照ください。

You must be logged in to post a comment.