IIS Servers Hijacked via Exposed ASP.NET Machine Keys — Malicious Modules Injected in the Wild

2025/10/24 gbhackers — インターネット上に公開されている ASP.NET マシンキーを悪用し、世界中の数百台の Internet Information Services (IIS) サーバを侵害する高度なサイバー攻撃キャンペーンを、セキュリティ研究者たちが発見した。この攻撃は、2025年8月下旬から 9月上旬にかけて検出されたものであり、これまで文書化されていなかった HijackServer と呼ばれる悪意あるモジュールが展開された。このモジュールは、正規の Web サーバ を検索エンジン操作のツールに変えるものであり、永続的なバックドア・アクセスを維持するという。

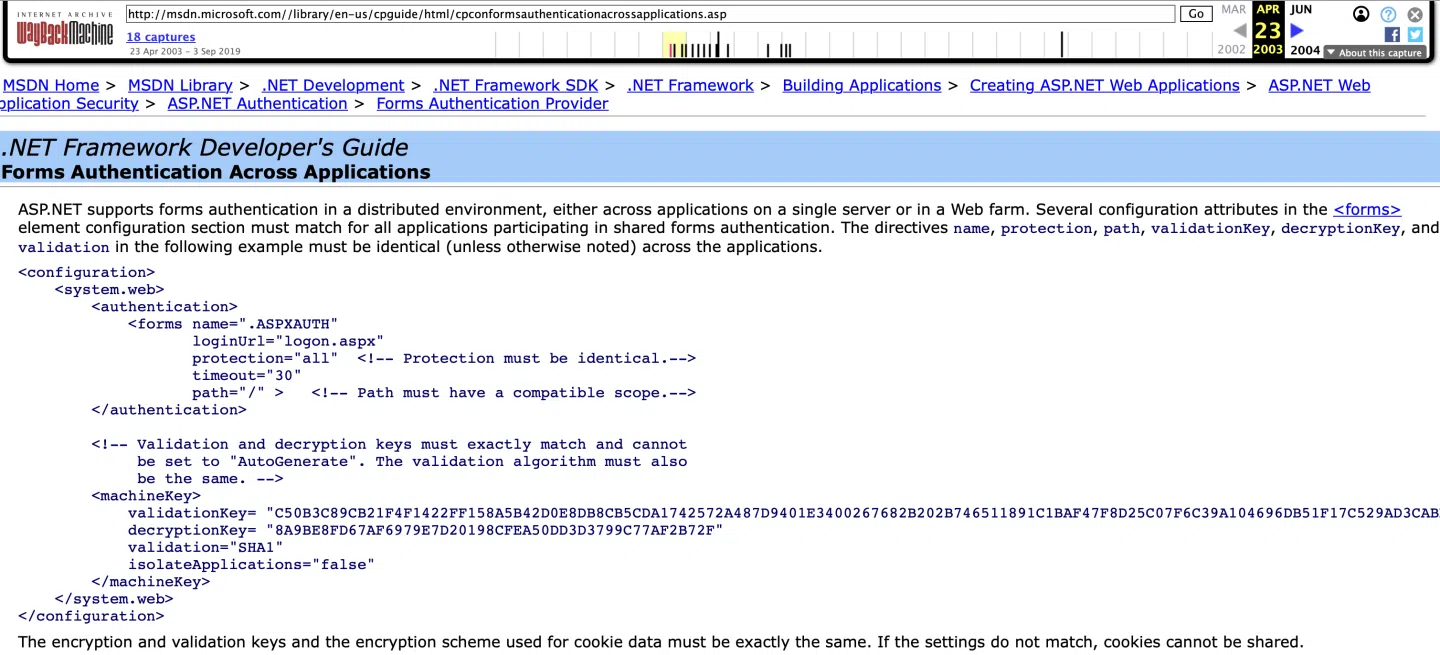

この攻撃で悪用される深刻な脆弱性は、20 年間にわたり Web 管理者を悩ませてきたものである。研究者たちが侵害されたサーバで発見したのは、2003 年に Microsoft Developer Network のヘルプページで公開された、サンプル暗号化キーが使用されていたことだ。

これらのサンプル暗号キーは設定例として意図されたものだが、長年にわたり多数の管理者によりコピーされ、Stack Overflow を含むプログラミングフォーラムで共有されてきた。これらの公開されている ASP.NET マシンキーを悪用する攻撃者は、ASP.NET のビューステートのデシリアライズ操作により、脆弱なサーバ上でのリモート・コード実行を達成した。

2025 年初頭に Microsoft は、この攻撃ベクターについて警告を発し、コード・リポジトリに存在する 3,000 件以上の公開マシンキーを特定した。この問題は 2025 年夏に深刻化し、SharePoint の脆弱性により追加のマシンキー流出へと至った。

高度なツールセットと感染チェーン

脅威アクターは、このマシンキーの運用を自動化するツールキットを展開した。感染プロセスは ASP.NET のビューステートの悪用に始まり、関連する ASP.NET machine key を用いたデシリアライズによりリモート・コード実行へと至り、Potato 手法による権限昇格で隠し管理者アカウントが作成された。

その後に攻撃者たちは、オープンソースの Hidden プロジェクト・ベースの、カスタマイズ済みルートキットと HijackServer モジュールをインストールし、悪意のファイル/レジストリキーを検知から隠蔽した。

このツールキットに含まれるものは、中国語インターフェイスを備えた GUI デプロイメントツール/自動インストール・スクリプトに加えて、Anneng electronic Co. Ltd. 発行の期限切れだが機能する証明書で署名されたカーネル・ドライバがある。研究者たちが特定したのは、このツールセットが 2024 年後半から使用されていたことだ。なお、2024年12月の時点で、そのコンポーネントがオンライン・スキャナへアップロードされていたことも判明した。

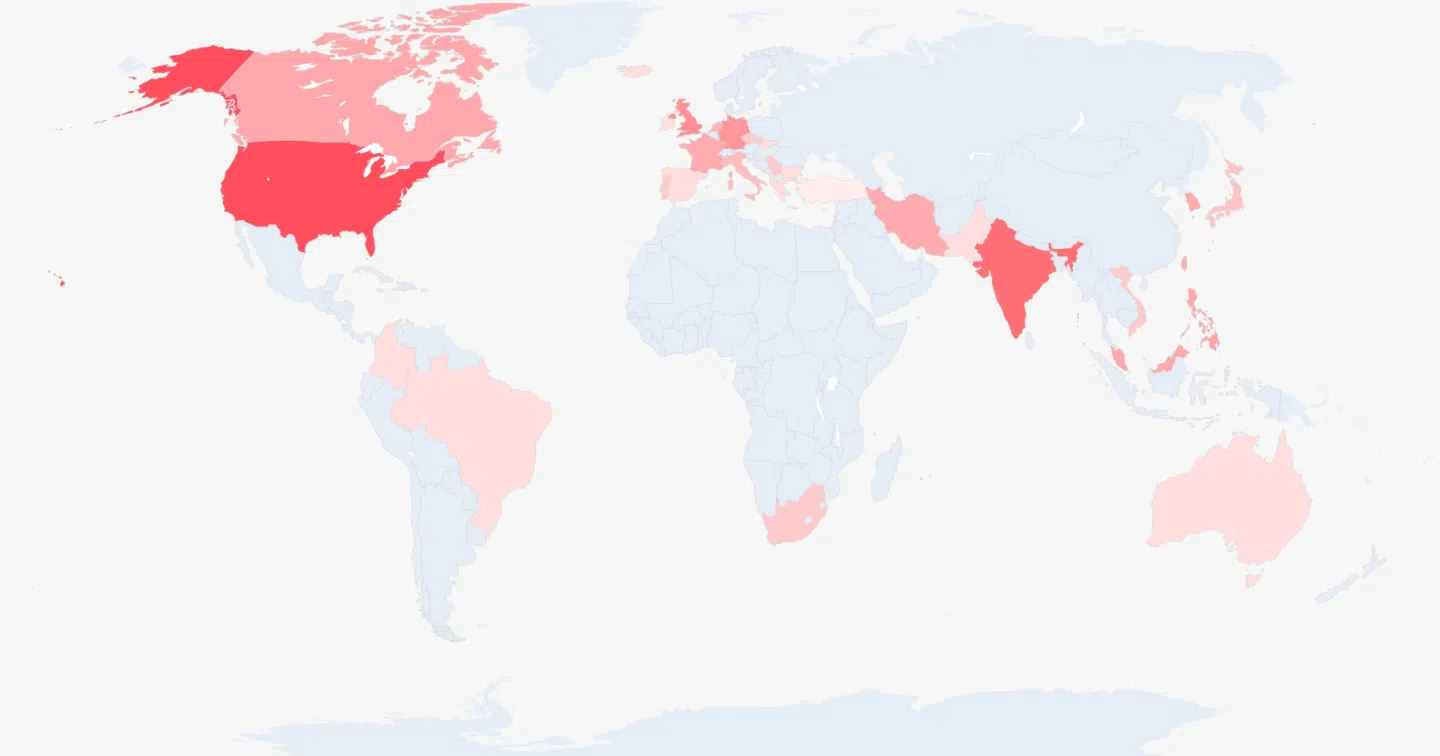

研究者たちは、全体で 171 件の HijackServer インストールを特定した。その影響を受けるのは、約 240 のサーバ IP アドレスと 280 のドメイン名になるという。また、このキャンペーンは主にアジアのサーバを標的としており、最も古い既知の侵害は 2024 年にシンガポールに配置されたサーバで発生している。

この悪意のモジュールは HTTP リクエストを傍受し、Google の Web クローラを標的とする偽のコンテンツを生成することで動作する。その結果として、侵害されたサーバに検索エンジンがアクセスすると、HijackServer は投資関連コンテンツを含む動的ページを提供し、疑わしい暗号通貨サイトへのリダイレクト・リンクを配置する。このブラックハット SEO 手法により生成されたページは、検索エンジンのランキングを操作し、実際の Google 検索結果に表示される。

隠されたバックドアがセキュリティ懸念を招く

HijackServer の主な目的は、金銭的利益を狙う SEO 詐欺である。しかし、HijackServer に取り込まれた脅威には、すべての侵害されたサーバに影響を及ぼすものがある。

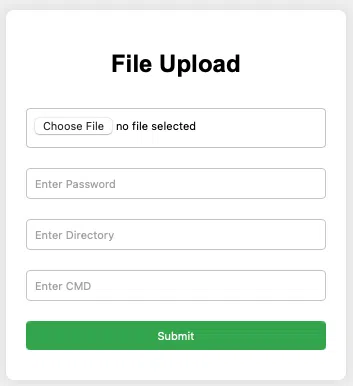

具体的に言うと、このモジュールが備えるものには、特定の URL パス経由でアクセス可能な認証不要のリモート・コマンド実行の機能があり、侵害したサーバを発見した攻撃者は、認証を必要としない任意のコマンド実行を達成できる。その結果として、攻撃者にとって悪用が可能な、脆弱なシステムのプールが形成される。なお、コマンド名/設定変数/ドキュメントなどに見られる言語的痕跡から、この脅威アクターは中国語圏の人物と推測されている。

セキュリティ企業 Elastic Security Labs は他の2つの組織と連携して、TOLLBOOTH という名の IIS モジュールに関する調査結果を発表し、この脅威の広範な性質を裏付けている。

IIS サーバを運用する組織にとって必要なことは、ASP.NET マシンキー設定の監査/IIS モジュールの導入状況確認/キャンペーンに関連する侵害指標を特定する検知ルールの実装となる。

この大規模なキャンペーンの原因となったのは、公開/流用された ASP.NET マシンキーです。ビューステートのデシリアライズを足がかりに署名が偽装され、IIS 上で任意コード実行が可能になり、HijackServer が検索エンジン向けの偽ページ生成とバックドアの維持が行われていました。侵入後は Potato 系の権限昇格で隠し管理者を作成し、ルートキットで痕跡を隠す流れが確認されたと、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、IIS で検索を、ご参照ください。

You must be logged in to post a comment.