Attackers upgrade ClickFix with tricks used by online stores

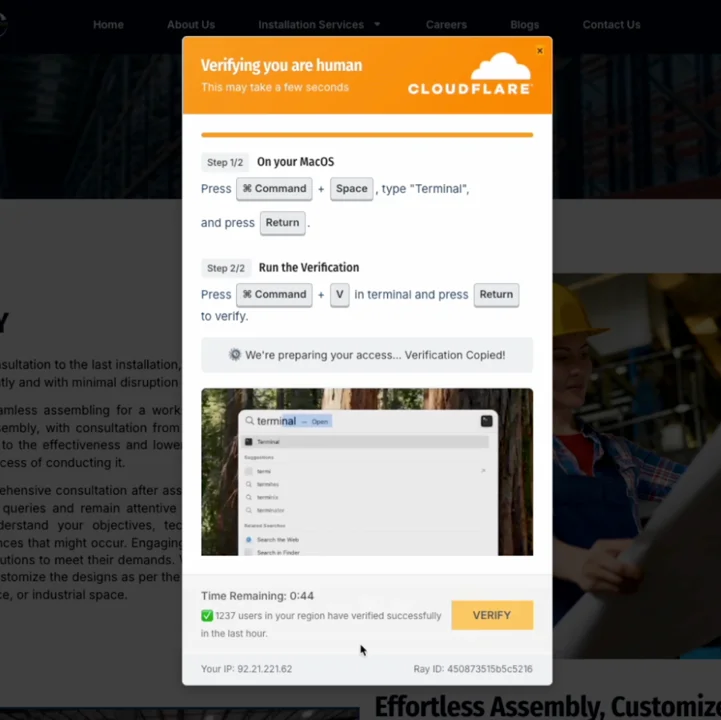

2025/11/07 HelpNetSecurity — ClickFix の手法を進化させる攻撃者が、オンライン販売業者を模倣するページで被害者に圧力をかけ、マルウェア感染につながる手順を実行させるという手口が発見された。それらのページに配置されるのは、要求された操作を説明するチュートリアル動画/操作完了までの残り時間を示すカウントダウン・タイマー/過去1時間に認証を行ったユーザー数を表示するカウンターなどであり、いずれもユーザーに考える余地を与えずに、迅速な行動を促すことを目的としている。

Push Security の研究者たちは、「これは極めて巧妙な例であり、まるで Cloudflare が新しいボット検証サービスを提供しているかのように見える」と指摘している。

正当性を装うために、このページは訪問者の OS に応じて適切な指示を表示し、JavaScript で悪意のコードを自動的にユーザーのクリップボードにコピーする。これらの機能により、ページはあたかも正規のチェックアウト完了や注文確認といった通常操作の一部であるかのように見えるという。

ClickFix の台頭

ClickFix という名称は、攻撃者の口実 “クリックして問題を修正する” に由来する。それらの悪意のページは偽のエラー・メッセージを表示し、ユーザーの問題を修正するためのコードのコピーと実行を指示する。

やがて、人間であることの証明を求める FakeCaptcha という口実が広まったが、すでに ClickFix の名称が定着しており、広範な悪意を示すものとして使われ続けている。この手法は、国家支援の脅威アクターの間で広く用いられるようになっている。

Push Security は、「2025 Microsoft Digital Defense Report によると、ClickFix は2024年における最も一般的な初期アクセス手法であり、攻撃の 47% を占めていた」と指摘している。

マルチチャネル配信

ClickFix のルアーが配信される経路には、電子メール/インスタントメッセンジャー/ソーシャルネットワーク/アプリ内フィッシング/マルバタイジング (検索エンジン/YouTube/Steam) などがあり、きわめて多様である。

研究者たちによると、現在の主な配信経路は Google 検索に表示される悪質な広告と上位ランクのページであるという。

Push Security は「これまでの他の事例では、ユーザーに悪意のページの読み込みを促すメールの文面などをチェックして、警告を発するという手段があったが、ClickFix の蔓延が示すのは、情報の配信経路における監視体制の重大な欠陥である」と付け加えている。

新たな ClickFix の手法は、偽の通販ページで “正当性” と “切迫感” を組み合わせ、利用者に自発的な悪性手順を踏ませるというものです。OS の種類に合わせた指示や、動画チュートリアル/カウントダウンに加えて、JavaScript によるクリップボード自動コピーが判断を奪い、コード貼り付けを誘導します。その悪意の配信では、広告や検索上位が使われるため、従来のメール監視の網を抜け、初期侵入に直結しやすくなっていると、この記事は指摘しています。よろしければ、ClickFix で検索を、ご参照ください。

You must be logged in to post a comment.