Akira RaaS Targets Nutanix VMs, Threatens Critical Orgs

2025/11/15 DarkReading — 複数の米欧政府機関が公表したのは、最近の Akira ランサムウェアの活動が、重要インフラに差し迫った脅威を及ぼしているという警告である。その一方で、大半のサイバー犯罪グループと同様に、Akira Ransomware-as-a-Service (RaaS) は中小企業 (SMB) を標的にする傾向がある。また、医療/製造/農業といった重要分野の大企業も標的としている。

重要分野への継続的な脅威を警告するために、Cybersecurity and Infrastructure Security Agency (CISA) /Health and Human Services (HHS) /FBI/法執行機関 (フランス・ドイツ・オランダ)/Europol は、Akira の最新侵害指標 (IoC) および戦術/技術/手順 (TTP) に関する共同勧告を発表した。

特に注目すべきは、同グループが新しいマルウェア・ツールやソフトウェア脆弱性を巧みに利用し、被害者データを迅速に盗み出している点である。また、これまで脅威アクターがほとんど手を出さなかった、新しいハイパー・バイザー攻撃にも活動範囲を広げている点が懸念されている。

FBI サイバー・セキュリティ部門元副部長で、現在は Halcyon ランサムウェア研究センター上級副社長を務める Cynthia Kaiser は、「Akira が深刻な脅威であると認識するのが遅れたのは、活動の初期段階に公開された非効率的な復号ツールが、誤った安心感を生み出したことによる。その間も、同グループは能力を拡大し、活動ペースを加速させていた。いまの Akira は、トップクラスの活動水準を維持しており、我々が追跡する中で最も急速に進化するランサムウェア・グループの一つだ」と述べている。

Nutanix AHV を狙い始めた Akira

Arctic Wolf Labs のチームは、「Akira の真の特徴は、暗号化のための侵害環境を、きわめて迅速に構築するところにある」と、Akira を調査した経験から振り返っている。

彼らは、「その鍵となる要因は、仮想インフラに対する素早い侵害である。具体的には、仮想マシン (VM) ストレージとハイパー・バイザー・プラットフォームを制御下に置くことで、複数の重要システムを同時に混乱させることを可能にしている。そして、この点において、ここ数カ月で Akira はさらにパワーを強めている」と付け加えている。

これまで Akira は、市場をリードするハイパー・バイザー ESXi (VMware)/Hyper-V (Microsoft) を攻撃してきた。しかし、同グループの 2025年6月の攻撃では、より小規模な競合製品である Nutanix の Acropolis Hypervisor (AHV) に関連付けられた、仮想マシンのディスク・ファイルが暗号化されていた。

Nutanix の Web サイトによると、同社は 27,000 社以上の顧客にサービスを提供しており、その中には米海軍/Nasdaq/ロンドン・ガトウィック空港など、重要分野の組織も含まれている。顧客は世界中に広がっており、近年において同社が着実に成長していることを金融アナリストたちは指摘している。

また、これらの顧客における AHV の導入率が 90% 弱に達していることも報告されている。つまり、AHV は知名度こそ低いものの、重要な組織にサービスを提供する市場における主要プレイヤーとなる。

AHV は、ランサムウェア攻撃者にとって高収益な標的であると同時に、サイバー・セキュリティ防御側が注目しにくい領域でもある。ESXi が頻繁にハッカーの標的となる一方で、Hyper-V は標的になりにくいとされるが、AHV を主要な標的とする初の脅威アクターは Akira だと見られている。

Akira の新たな動向

Akira の手口について当局は、複数の新たな動きを確認している。具体的には、エッジ・デバイスに存在する既知の脆弱性を悪用している。具体的な標的は、Veeam の深刻な脆弱性 CVE-2024-40711 (信頼できないデータのデシリアライズ)/SonicWall の脆弱性 CVE-2024-40766 (不適切なアクセス制御) などである。

さらに Akira は、AnyDesk/LogMeIn などの商用 Remote Management and Monitoring (RMM) ツールを悪用し、被害者ネットワーク上で管理者権限による操作を実行している。主な目的は、ファイアウォール/アンチウイルス・エンジン/Endpoint Detection and Response (EDR) といったセキュリティ・プログラムを弱体化することである。

また、その武器庫にはマルウェア・ツールも加わっている。Akira の攻撃者は、SystemBC をプロキシ・ボットおよび RAT として用いるほかに、プロセス終了のために StoneStop/PoorTry を使用している。

当局は、Akira の戦術的な成功の証拠として、わずか2時間あまりで被害者のデータを流出させた事例があると指摘している。また、2025年9月下旬までに (最新の活動は含まない)、Akira は身代金として $245 million を受け取っている。

Arctic Wolf Labs のチームは、「Akira の攻撃を受けた被害者は、公表されているだけでも 1,000件以上に上るが、実際の件数はさらに多いとみられる」と述べている。

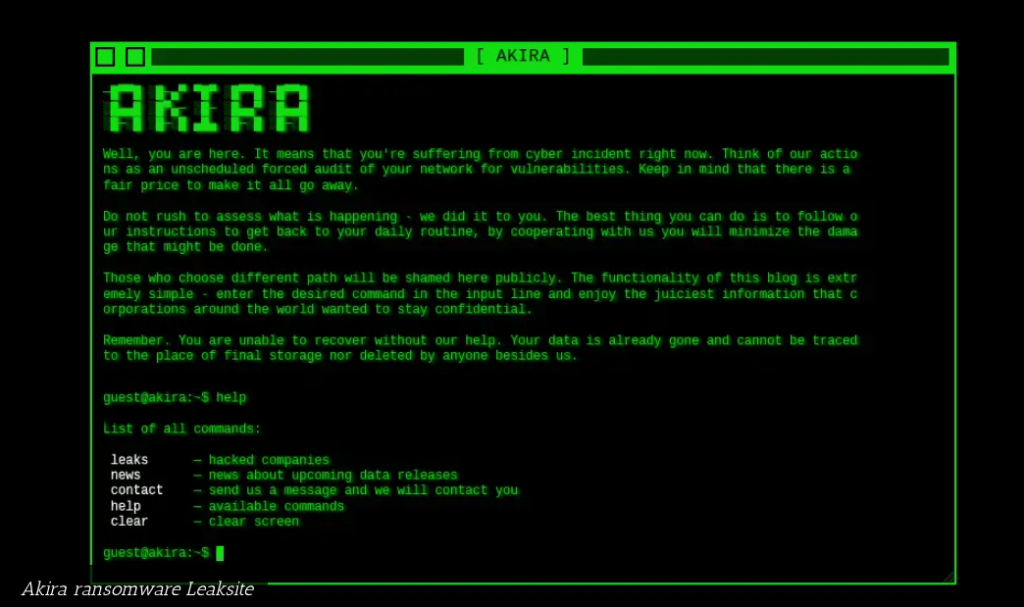

Akira ランサムウェアは、狙いどころが鋭いですね。エッジ・デバイスの既知の脆弱性や、Veeam/SonicWall のようなプロダクト、さらに AnyDesk/LogMeIn などの正規 RMM ツールを悪用して、短時間で侵入から横展開まで進めている点が問題の核心に思えます。また、ESXi だけでなく Nutanix AHV のようなハイパー・バイザー層を狙うことで、多くの重要システムに影響を及ぼす戦術も厄介です。よろしければ、Akira で検索を、お試しください。

You must be logged in to post a comment.