LockBit 5.0 Infrastructure Exposed in New Server, IP, and Domain Leak

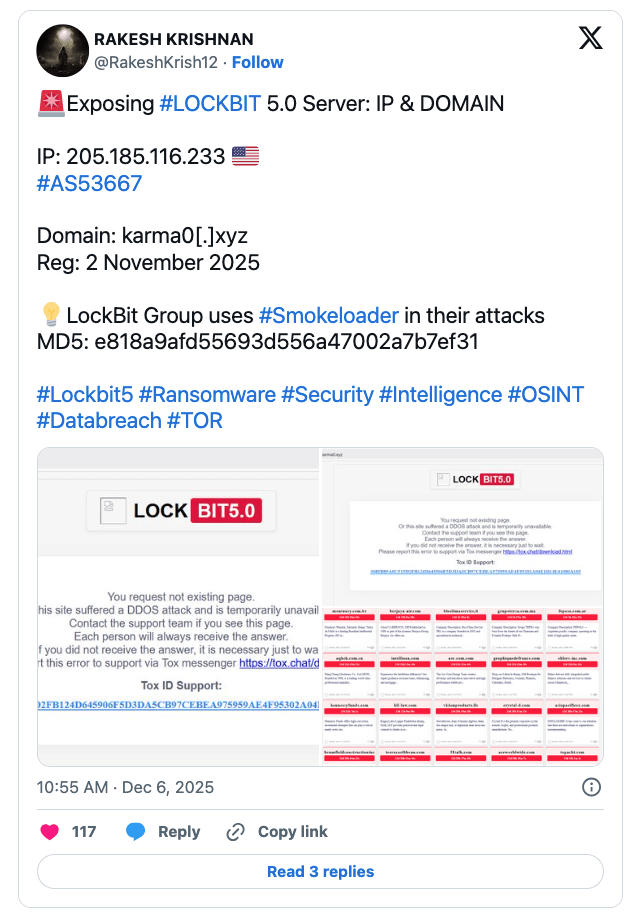

2025/12/07 CyberSecurityNews — LockBit 5.0 の主要インフラが漏洩した。それにより明らかになったのは、IP アドレス “205.185.116.233” とドメイン “karma0.xyz” が、このランサムウェア・グループの最新リークサイトをホストしているという事実である。研究者 Rakesh Krishnan によると、このサーバは違法行為に頻繁に悪用されるネットワーク AS53667 (PONYNET:FranTech Solutions が運営) でホストされている。

このサーバには LOCKBITS.5.0 というブランド名の DDoS 防御ページが表示されており、このランサムウェア・グループの活動に関与していることが裏付けられる。

LockBit はマルウェア機能を強化して復活を遂げている最中だが、そこで主要インフラに漏洩が発生したようだ。

Krishnan は 2025年12月5日に X (旧 Twitter) で、この調査結果を初めて公表した。そこで明らかにされたのは、上記のドメインが登録されたばかりだが、LockBit 5.0 の活動に直接的に関連していることだった。

WHOIS 記録によると、”karma0.xyz” は 2025 年4月12日に登録され、有効期限は 2026年4月である。Cloudflare のネームサーバ (iris.ns.cloudflare.com/tom.ns.cloudflare.com) を使用し、Namecheap のプライバシー保護機能が特定する連絡先所在地はアイスランドのレイキャビクとなっている。

ドメイン・ステータスはクライアント移転禁止を示しており、監視下での管理制限が適用されていることが示唆される。

スキャンを実施した結果、”205.185.116.233″ では複数のポートが開いていることが判明した。そこには、脆弱なリモート・アクセス・ポートも含まれており、サーバに対する侵害が生じる可能性がある。

| Port | Protocol | Component |

|---|---|---|

| 21 | TCP | FTP Server |

| 80 | TCP | Apache/2.4.58 (Win64) OpenSSL/3.1.3 PHP/8.0.30 G7gGBXkXcAAcgxa.jpg |

| 3389 | TCP | RDP (WINDOWS-401V6QI) |

| 5000 | TCP | HTTP |

| 5985 | TCP | WinRM |

| 47001 | TCP | HTTP |

| 49666 | TCP | File Server |

ポート 3389 の RDP は、Windows ホストへの不正アクセスを許す可能性がある高リスクなベクターとして認識されている。

2025年9月頃に登場した LockBit 5.0 は、Windows/Linux/ESXi の標的化をサポートし、ランダム化ファイル拡張子/地理位置情報に基づく回避機能 (ロシアシステムを回避)/XChaCha20 による高速の暗号化機能を備える。

今回の漏洩が浮き彫りにするのは、このグループが抱えている運用セキュリティの失敗が、LockBit 5.0 展開の早期に出現したことである。その一方で、これまでに繰り返されてきた中断にもかかわらず、依然として活動を継続していることも判明した。防御側にとって必要なことは、この IP とドメインを直ちにブロックすることである。

LockBit 5.0 の主要インフラが漏洩した原因は、攻撃者側の運用セキュリティの不備にあるとのことです。特に、公開されたサーバでは複数のポートが開放されており、RDP など高リスクのサービスまで露出していた点は、攻撃基盤として脆弱な状態だったと言えます。登録されたばかりのドメインや、違法利用が多いネットワークの使用も手口の特徴を示しています。よろしければ、LockBit での検索結果も、ご参照ください。

You must be logged in to post a comment.