Fortinet FortiWeb Vulnerability (CVE-2025-64446) Exploited in the Wild for Full Admin Takeover

2025/12/17 CyberSecurityNews — Fortinet の FortiWeb WAF に存在する深刻なパス・トラバーサル脆弱性 CVE-2025-64446 を、2025年10月初旬から積極的に悪用していると、脅威アクターたちが主張している。この脆弱性を悪用する未認証の攻撃者は、不正な管理者アカウントを作成し、公開されているデバイスの完全な制御が可能になる。watchTowr Labs の研究者が新たに公開したのは、2025年11月13日に明らかにされた同脆弱性の分析結果である。この脆弱性は、パス・トラバーサルに起因する認証バイパスの問題であり、セキュリティ保護を回避する攻撃者に対して、機密性の高い CGI スクリプトへの到達を許すものである。

インターネットに接続された同アプライアンスを標的とする、無差別グローバル・スキャンの報告を受けた Fortinet は、PSIRT アドバイザリ (FG-IR-25-910) で脆弱性 CVE-2025-64446 の悪用を認めている。

このエクスプロイトは、GUI API エンドポイントにおけるパス・トラバーサル (POST /api/v2.0/cmdb/system/admin%3F/../../../../../cgi-bin/fwbcgi など) から攻撃を開始して、fwbcgi バイナリへの未認証アクセスを可能にするものだ。

この悪意の CGI ハンドラは、特権コマンドを実行する前に cgi_inputcheck() と cgi_auth() によるチェックを実行する。cgi_inputcheck() は、有効な JSON ペイロードや設定ファイルが存在しない場合に成功する。もう一方の cgi_auth() は、CGIINFO ヘッダーによりユーザーを偽装するものだ。このヘッダーには、Base64 エンコードされた { “username”: “admin”, “profname”: “prof_admin”, “vdom”: “root”, “loginname”: “admin” } が含まれている。

攻撃者たちは JSON ペイロードを使用して、prof_admin プロファイル/完全信頼ホストアクセス (0.0.0.0/0)/カスタム・パスワードを持つバックドア・アカウントを作成し、他のパスワードや SSH キーを必要としない永続性を実現する。

なお、このパスへの単純な GET リクエストに対して、脆弱なシステムは HTTP 200 を返し、パッチ適用済みシステムは 403 を返すという。

脆弱性 CVE-2025-64446 の CVSS v3.1 の基本スコアは 9.4 と評価されている。その要因となるのは、攻撃における複雑さが低い点と、権限が要求されない点であり、機密性/整合性/可用性への影響が大きいことである。

影響を受けるバージョン

| FortiWeb Version | Vulnerable Range | Fixed Version |

|---|---|---|

| 8.0 | 8.0.0 – 8.0.1 | 8.0.2+ |

| 7.6 | 7.6.0 – 7.6.4 | 7.6.5+ |

| 7.4 | 7.4.0 – 7.4.9 | 7.4.10+ |

| 7.2 | 7.2.0 – 7.2.11 | 7.2.12+ |

| 7.0 | 7.0.0 – 7.0.11 | 7.0.12+ |

| 6.4 | <= 6.4.3 | N/A (EOL) |

| 6.3 | <= 6.3.23 | N/A (EOL) |

現時点で、python-urllib3 を使用する不審な POST リクエストが観測されている。そこで確認されているのは、User-Agent/CGIINFO ヘッダー/管理者作成データを埋め込んだ悪意のペイロードである。

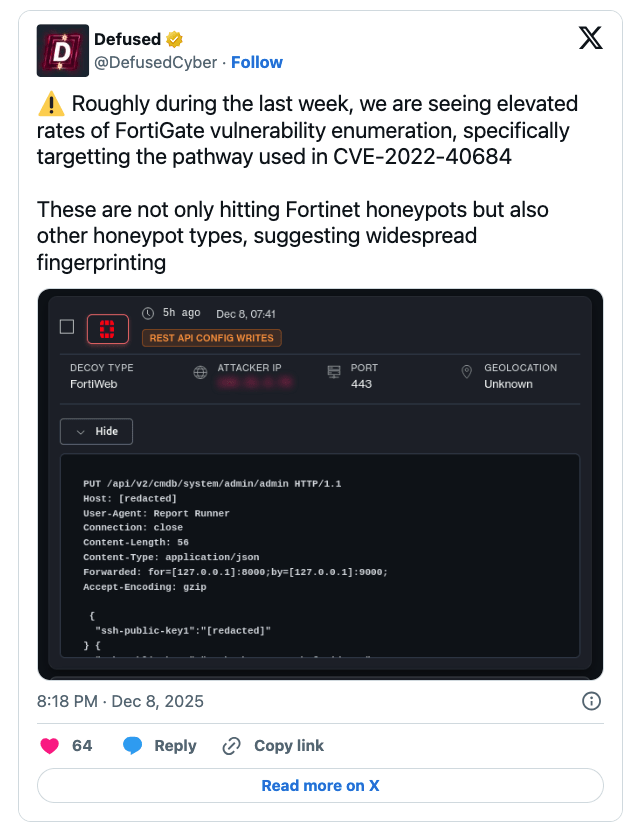

2025年10月における Defused Cyber による脆弱性情報の開示以降において、Shodan などのクエリを用いる攻撃者が、脆弱なホストをスキャンし始め、エクスプロイトはピークに達した。

CISA においても、脆弱性 CVE-2025-64446 は KEV (Known Exploited Vulnerabilities) カタログに追加され、米連邦政府機関に対して 2025年11月21日までの修正が義務付けられた。

この脆弱性が発見された当初、Fortinet は情報を公開する前のバージョン 8.0.2 などでサイレント・パッチを適用し、詳細な注意事項を伏せていた。そのときのアドバイザリで推奨されていた回避策は、インターネット接続インターフェースでの HTTP/HTTPS の無効化、および、アップグレード後の管理者ログの確認である。

管理者アクセスを除いて、リモート・コード実行は確認されていないが、侵害された WAF が、Fortinet エコシステム内でラテラル・ムーブメントを引き起こすリスクは依然として残っている。

watchTowr が GitHub で公開したのは、今回のエクスプロイト・アーティファクトを標的とする、YARA/Sigma ルール用検出アーティファクト・ジェネレーターである。

防御側にとって必要なことは、新規ローカルユーザー/異常な fwbcgi ログ/プロキシ内のトラバーサル URI に注意することである。進行中の攻撃に対して不可欠なことは、即時のアップグレード/ネットワークのセグメンテーション/管理インターフェイスのゼロトラスト対応である。

この問題の原因は、管理画面のエンドポイントにおいて、入力されたファイルパスを正しく制限できない、パス・トラバーサルの脆弱性にあります。米連邦政府機関での悪用も確認され、すでに CISA が KEV カタログに登録していますが、依然として攻撃の勢いが衰えていないようです。未認証の攻撃者による新しい管理者アカウントの作成が行われ、デバイスが完全に乗っ取られるリスクが生じています。ご利用のチームは、ご注意ください。よろしければ、CVE-2025-64446 での検索結果も、ご参照ください。

You must be logged in to post a comment.