100+ Cisco Secure Email Devices Exposed to Zero‑Day Exploited in the Wild

2025/12/21 CyberSecurityNews — セキュリティ研究者たちが確認したのは、少なくとも 120 台の Cisco Secure Email Gateway/Secure Email and Web Manager デバイスが、脅威アクターによる実環境での継続的かつ積極的な攻撃を受けていることだ。この攻撃には深刻なゼロデイ脆弱性 CVE-2025-20393 が悪用されており、現時点でパッチが提供されていないため、多くの組織が潜在的なセキュリティ侵害のリスクにさらされている。

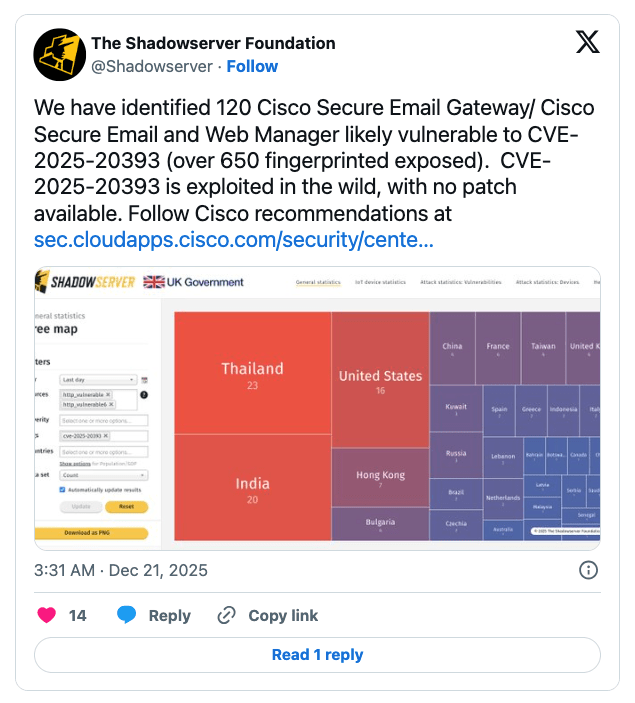

Shadowserver Foundation の脅威インテリジェンスによると、インターネット経由でアクセス可能な約 650 台の Cisco Email Security Appliance のうち、一部のデバイスで脆弱性を示すフィンガープリントが検出された。

この脆弱性を悪用する攻撃者は、企業の送受信メールにおける脅威の検査で運用される、Email Security Appliance を直接標的としている。悪意のメールをフィルタリングし、フィッシングやマルウェア拡散からネットワークを保護する、これらのシステムが狙われているという事実は、組織にとって深刻な懸念材料である。

悪用手法に関する具体的な技術的詳細は、広範な被害を防止する目的から制限されている。しかし、実際の悪用が確認されているという事実は、すでに脅威アクターが脆弱性 CVE-2025-20393 を悪用し、システムへ侵入し始めていることを示している。

この脆弱性の存在を認めた Cisco は、ユーザー組織に対してセキュリティ・アドバイザリを公開し、速やかに防御策を講じるよう促している。恒久的な修正プログラムが提供されるまでの措置として、同社が推奨するのは、セキュリティ設定の見直しや一時的な緩和策の適用である。

この状況が浮き彫りにするのは、特に Email Gateway のような重要インフラにおいて、ユーザー組織がゼロデイ脆弱性に直面するという継続的な課題である。これらのデバイスは、企業ネットワークの重要な接点として機能し、機密性の高い通信を処理する、主要な防御手段である。ひとたび侵害に成功すれば、攻撃者は機密通信の傍受/ランサムウェア展開/永続的ネットワーク・アクセスの確立を可能にする。

Cisco Secure Email Gateway/Web Manager を運用しているセキュリティ・チームは、このアドバイザリを最優先で確認し、推奨されている対策を直ちに適用する必要がある。また、ユーザー組織にとって必要なことは、システムの挙動を継続的に監視し、不審なアクティビティを調査することである。パッチが提供されるまでの間、これらデバイスへの外部アクセスを、一時的に制限することも検討すべきである。

Cisco は、セキュリティ更新プログラムの提供時期を明示していない。したがって、暫定的な保護対策を実施することで、この積極的に悪用されている脆弱性の露出を最小限に抑える必要がある。

この問題の原因は、Ciscoの電子メール・セキュリティ製品に存在する、パッチ未適用のゼロデイ脆弱性 CVE-2025-20393 にあります。メールの検査や管理を行うデバイスの根幹部分に存在する、この脆弱性を悪用する攻撃者は、組織のネットワーク防御の要であるシステムへの侵入を試みるでしょう。システムの詳細な不備については、被害の拡大を防ぐために現時点では伏せられていますが、すでに実環境で悪意のある攻撃が確認されているという非常に緊迫した状況です。ご利用のチームは、ご注意ください。よろしければ、Cisco Secure Email での検索結果も、ご参照ください。

You must be logged in to post a comment.