WebRAT malware spread via fake vulnerability exploits on GitHub

2025/12/23 BleepingComputer — GitHub リポジトリを通じて配布される、最近公開された脆弱性の PoC エクスプロイトには、WebRAT マルウェアを拡散するための、悪質なキャンペーンも紛れ込んでいるという。WebRAT というマルウェアは、情報窃取機能を備えたバックドアとして、今年の初めに特定されたものだ。これまでは Roblox/Counter Strike/Rust などのゲーム向け海賊版ソフトウェアやチート・ツールを通じて拡散されてきたが、その拡散経路に GitHub が加わったことになる。

2025年5月に Solar 4RAYS が発表したレポートによると、WebRAT は Steam/Discord/Telegram アカウントの認証情報や暗号通貨ウォレットのデータを窃取するものとされる。また、Web カメラを通じて被害者を監視し、スクリーンショットを撮影する機能も備えている。

遅くとも 9月以降において、攻撃者たちは活動を拡大し、メディアで報道された複数の脆弱性に対するエクスプロイトを提供すると偽り、巧妙に作成された GitHub リポジトリを通じてマルウェアを配布し始めた。エクスプロイトの対象として提示されていた脆弱性には、以下が含まれる。

- CVE-2025-59295:Windows MSHTML/Internet Explorer コンポーネントにおける、ヒープベースのバッファ・オーバーフロー脆弱性である。ネットワーク経由で送信された細工済みデータにより、任意のコードが実行される可能性がある。

- CVE-2025-10294 :WordPress の OwnID パスワードレス・ログイン・プラグインに存在する、深刻な認証バイパス脆弱性である。共有シークレットに対する不適切な検証により、未認証の攻撃者が資格情報を必要とせずに、管理者などの任意のユーザーとしてログインする恐れがある。

- CVE-2025-59230:Windows のリモート・アクセス接続マネージャ (RasMan) サービスにおける、権限昇格 (EoP) 脆弱性である。ローカルで認証された攻撃者が不適切なアクセス制御を悪用し、影響を受ける Windows 環境の権限を SYSTEM レベルまで昇格できる。

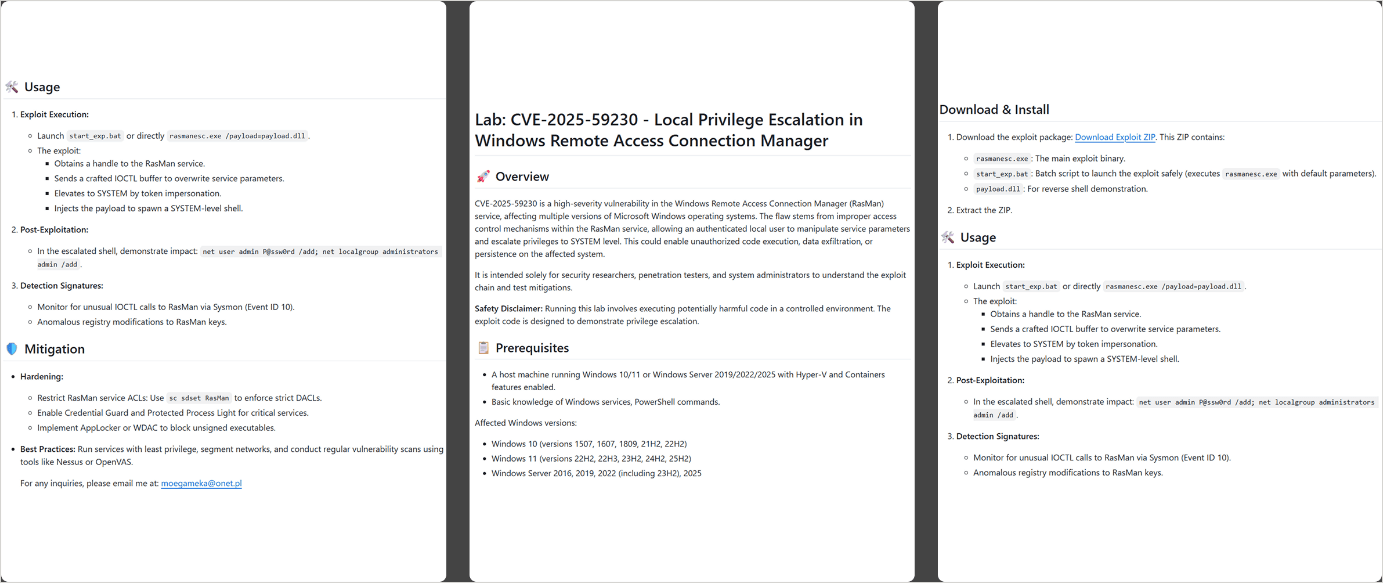

Kaspersky のセキュリティ研究者は、WebRAT を配布していた 15件の GitHub リポジトリを発見した。これらのリポジトリは、表面上はインシデントに関する情報や、疑わしいエクスプロイトの挙動、利用可能な緩和策などを提供する体裁をとっている。これらのリポジトリ上のテキストは、人工知能モデルを用いて生成されたものであると、一連の情報を分析した Kaspersky は判断している。

Kaspersky が WebRAT を解析した結果、このマルウェアは複数の手法により永続性を確立するものだと判明した。そこで用いられる手法は、Windows レジストリの変更/タスク・スケジューラの利用/ランダムなシステム・ディレクトリへの自己注入などである。

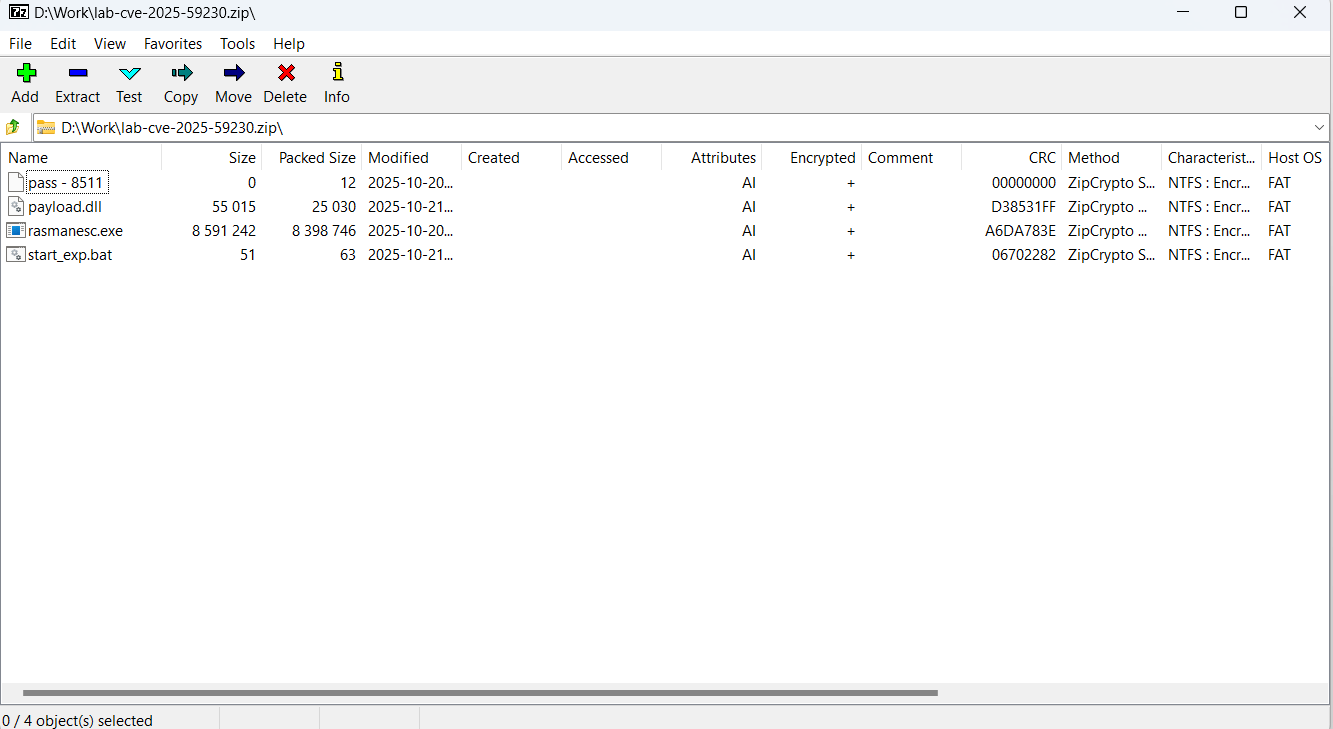

Kaspersky の研究者たちによると、偽のエクスプロイトはパスワードで保護された ZIP ファイルとして配布される。この ZIP ファイルに含まれるのは、パスワードをファイル名にした空のファイル/デコイとして機能する破損した DLL ファイル/実行チェーンで使用されるバッチ・ファイル/”rasmanesc.exe” という名称のメイン・ドロッパーである。

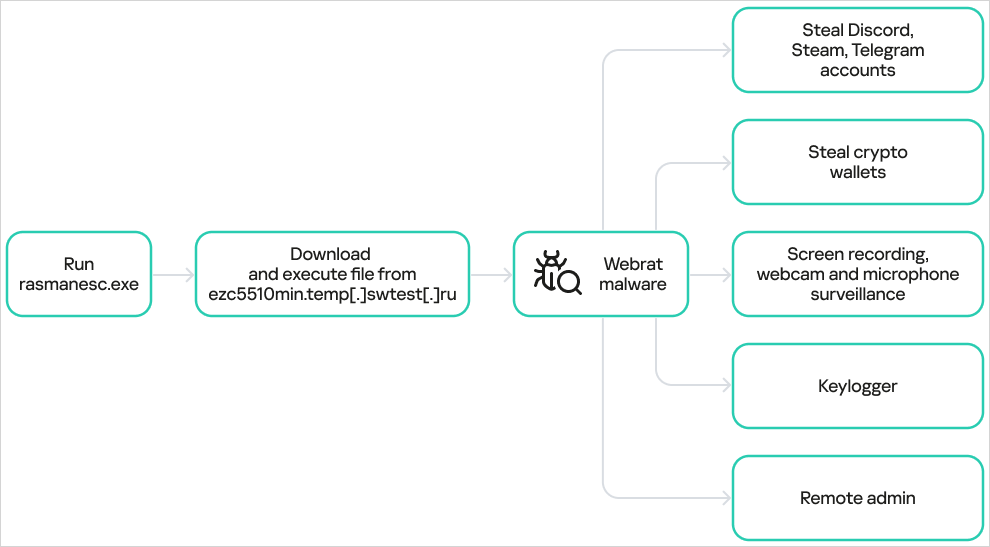

アナリストによると、このドロッパーは権限昇格を実行し、Windows Defender を無効化した後に、ハードコードされた URL から WebRAT をダウンロードして実行する。

このキャンペーンで使用された WebRAT の亜種は、過去に報告されたサンプルと差異がなく、既存のレポートで説明されているものと同一の機能を保持していると、Kaspersky は指摘している。

GitHub 上で偽のエクスプロイトを用いて無防備なユーザーを誘導し、マルウェアをインストールさせる手法は新しいものではなく、過去にも数多く報告されている。最近では、GitHub 上で偽の LDAPNightmare エクスプロイトを拡散する脅威アクターが、情報窃取型マルウェアを配布したというインシデントも確認されている。

Kaspersky が発見した、WebRAT キャンペーンに関連する悪意の GitHub リポジトリは、すべて削除された。しかし、脅威アクターが異なる公開者名で新たなルアー (餌) を投稿する可能性があるため、開発者や情報セキュリティ担当者は、利用するソースの信頼性に注意する必要がある。

信頼できない可能性のあるソースから入手した、エクスプロイトやコードを検証する際の基本原則は、管理された隔離環境で実行することである。

GitHubで公開されている脆弱性の検証コード (PoC) を悪用する、巧妙かつ悪質なキャンペーンが展開されているようです。注目度の高い脆弱性の解決策を探している技術者の心理を突き、偽のリポジトリへと誘導し、マルウェアをダウンロードさせるというキャンペーンです。最新の脆弱性情報や対策が丁寧に解説されている、信頼性の高いリポジトリのように見えますが、その中身は AI により自動生成された偽の解説と、パスワード付き ZIP ファイルに隠された WebRAT というマルウェアです。記事の本文には、デコイとして用いられる脆弱性の CVE も記されていますので、ご確認ください。よろしければ、カテゴリー Repository も、ご参照ください。

You must be logged in to post a comment.