Hunting Windows LPE Flaws Through Kernel Drivers and Named Pipes

2025/12/29 gbhackers — Windows システムの Local Privilege Escalation (LPE:ローカル権限昇格) の脆弱性特定に焦点を当てた、集中的なバグハンティング・プロジェクトが、Hackyboiz Whitehat School のセキュリティ研究者たちにより完了した。この調査の結果により、カーネル・ドライバーと名前付きパイプという、2つの主要な攻撃対象領域に深刻な脆弱性が見つかった。サイバーセキュリティ・チームにとって必要なことは、これらの領域への早急な対応を優先することである。

カーネル・ドライバーの課題

システムの中核で動作するカーネル・ドライバーは、ユーザー・アプリケーションからの要求を処理するものであるため、深刻なセキュリティ・リスクを生み出しやすい。

今回の調査の結果として判明したのは、ユーザーからのコマンドを受信する時に、多くのドライバーが適切な検証を行っていないことである。

ユーザー入力の正当性を確認せずにドライバーが受け入れる状況にあると、この信頼ギャップを悪用する攻撃者は、保護されたカーネル・メモリ内の任意のデータを読み書きできてしまう。

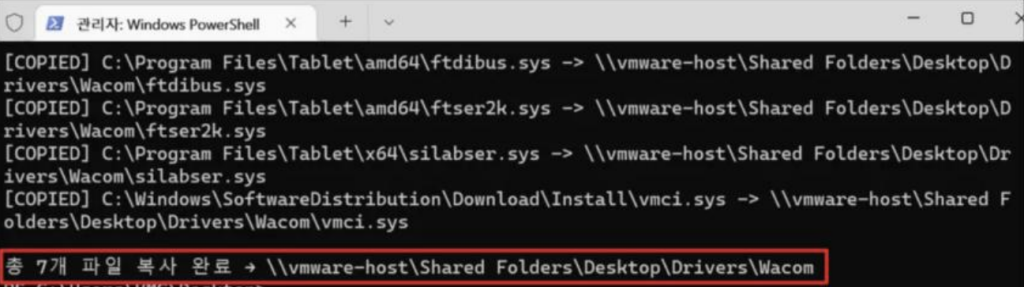

Hackyboiz の研究チームは、実用的な悪用の手法を実証した。まず、システム上の脆弱なドライバーを特定し、そのコードを解析し、データを盲目的にコピーする memmove 関数などの安全でないメモリ操作を検出した。

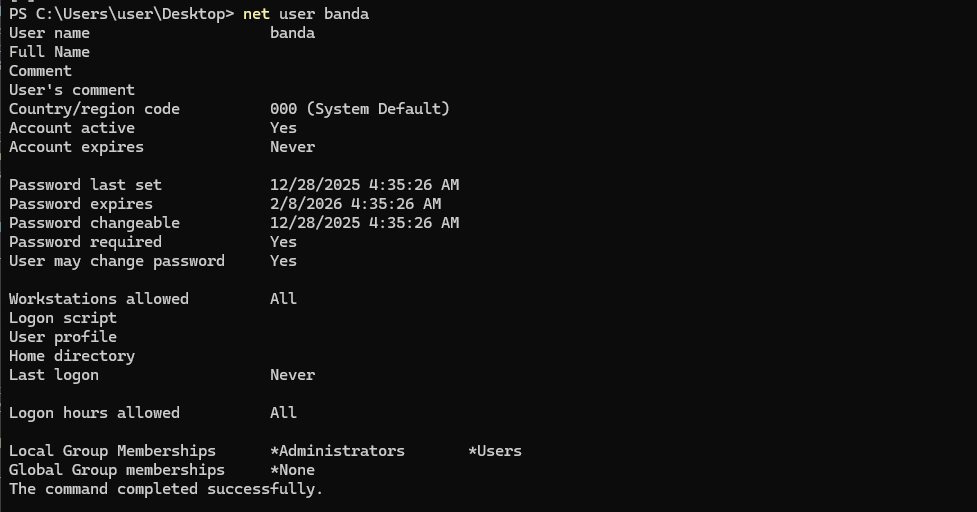

悪意のコマンドを作成した研究者たちは、任意の読み取りおよび書き込み権限を取得できた。続いて、権限をシステム管理者レベルまで昇格させることに成功した。

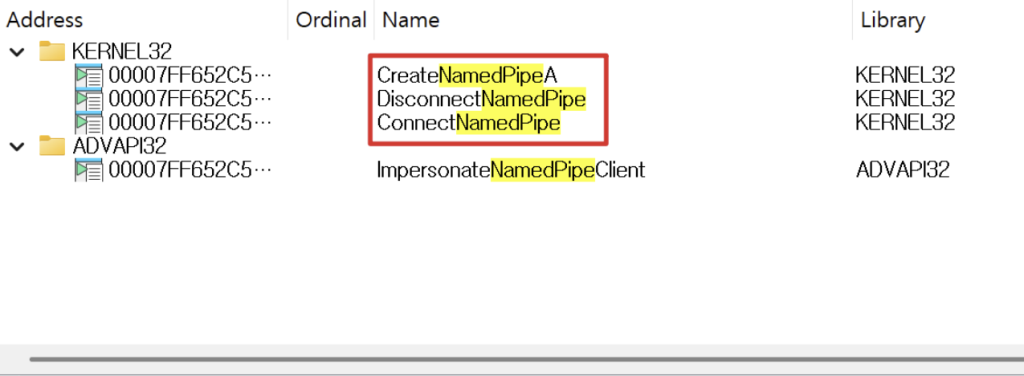

名前付きパイプは、昇格された権限で実行されているユーザー・アプリケーションが、システム・サービスとインタラクトするための通信チャネルである。

Hackyboiz の調査で明らかにされたのは、多くのシステム・サービスにおいて、これらのパイプに過度に緩いアクセス制御が設定されていることだった。具体的に言うと、すべてのユーザーによる接続とリクエスト送信が可能だった。

特に懸念されるのは、十分な検証が行われない状態でコマンド・ハンドラーが実装されるケースである。つまり、承認されたユーザーのみが接続すると、その開発者は信じていることになる。

この研究チームが特定したのは、すべてのユーザーがアクセスできる名前付きパイプを備えた、実環境における脆弱なウイルス対策サービスである。

細工されたリクエストを送信することで、攻撃者は SYSTEM サービスを操作できた。その結果として、重要な Windows レジストリ設定を変更させ、最終的に管理者権限で任意のコードを実行できた。

研究者たちが用いた複数の脆弱性は、信頼境界の検証が不十分であるという共通の根本原因を抱えている。その一方で、カーネル・ドライバーとシステム・サービスは、ユーザー入力が安全であると想定し、適切な検証を行わずにいる。

このギャップにより、ユーザー・モードからシステム権限モードへの直接的なパスが生まれる。

ここで概説した調査結果は、セキュリティ・チームに対して体系的なアプローチを提供するものだ。具体的に言うと、公開されているインターフェースを列挙し、アクセス権限を検証し、コードを分析し、安全でないパターンを確認する。その上で、WinDBG や Process Monitor などの動的監視ツールを用いてテストを行う。

ユーザー組織にとって必要なことは、サードパーティ製のドライバーとシステム・サービスに対して、緊急の監査を実施することだ。特に、ウイルス対策ベンダー/セキュリティ・ツール/システム・ユーティリティに対応するドライバーや、関連するシステム・サービスにリスクが潜んでいる。

これらの調査結果が示すのは、依然として Windows がローカル権限昇格攻撃の主要な標的であることだ。その上で、多層防御の戦略が、依然として不可欠である理由が強調される。

この問題は、カーネル・ドライバーや名前付きパイプといった外部との通信窓口において、信頼境界の検証が不十分であることに起因します。本来、システムの中核で動くプログラムは、ユーザーから送られてくる命令を厳重にチェックする必要があります。しかし、今回の調査で明らかになったのは、多くのプログラムが「入力されるデータは安全である」と誤って想定し、適切な検証なしに処理を受け入れてしまうという実態です。Hackyboiz のレポートでも、特定の脆弱性は記載されていないので、個別の問題ではなく、カーネル・ドライバーの設計における全体的な問題を指摘しているのだと推測できます。

You must be logged in to post a comment.