Zero-Day Exploits Surge, Nearly 30% of Flaws Attacked Before Disclosure

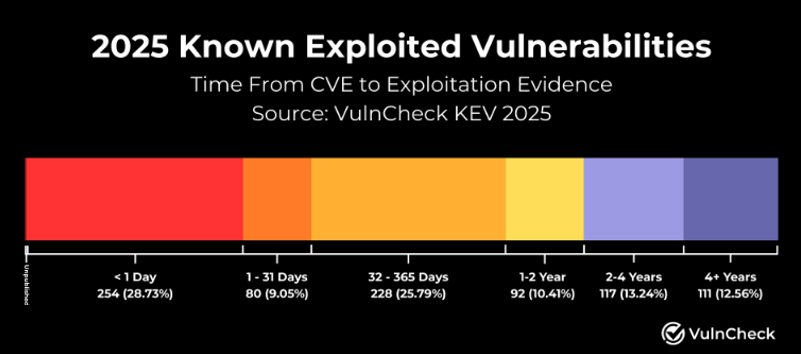

2026/01/22 InfoSecurity — VulnCheck が特定した 2025 年の Known Exploited Vulnerability (KEV) の 28.96% が、公開前または報告当日に悪用されていた。つまり、サイバー攻撃者たちは、脆弱性の悪用速度を継続的に加速している状況にある。2026年1月21日に公開された VulnCheck の State of Exploitation 2026 レポートが示すのは、2025 年の Zero-Day/One-Day 脆弱性の悪用が、2024 年の 23.6% から大きく跳ね上がっている実態である。

このレポートでは、共通脆弱性識別子 (CVE:Common Vulnerabilities and Exposures) が公開された日を、脆弱性の発見日として扱っている。しかし、VulnCheck の脆弱性研究者である Patrick Garrity は、実態はより複雑であると、Infosecurity に対して述べている。

同氏は、「いくつかの脆弱性では、最初に公開アドバイザリとして開示され、その後に悪用が発生し、事後的に CVE が発行されている」と説明している。つまり、CVE 発行前または発行当日に悪用されている KEV のすべてが、厳密な意味での Zero-Day 脆弱性ではないことになる。

それでもなお、この割合が約 24% から約 30% へと上昇している事実が示すのは、未パッチの脆弱性を悪用する速度を、脅威アクターたちが高め続けているという現実である。

2025 年において VulnCheck は、悪用の証拠が初めて観測された 884 件の脆弱性を特定しているが、このデータが示すのは前年比での 15% の増加である。

脆弱性悪用の活動は、数百のベンダーおよび製品に及んでいた。2025年の VulnCheck KEV では、 191 件のネットワーク・エッジ・デバイス (ファイアウォール/VPN/プロキシなど) が特定され、最も頻繁に標的にされた技術分野であることが示されている。それに続くのが、コンテンツ管理システム (CMS) の 163 件と、オープンソース・ソフトウェアの 129 件である。

悪用までの時間パターンは一貫性を維持

2025年における悪用までの時間パターンは、2024年との比較において、きわめて高い一貫性を保っている。このレポートが示すのは、攻撃者の行動が安定的かつ持続的であることだ。

オペレーティング・システム (OS) は、Zero-Day/One-Day 脆弱性の悪用において最も大きな影響を受けた分野であった。2025年に VulnCheck が特定した OS に影響する KEV のうち、ほぼ半数が、脆弱性の公開前または公開直後に悪用されていた。

その一方で、開示から 4 年以上が経過した後に、悪用が発覚した旧来の脆弱性については、開発ツール/ネットワーク機器/ハードウェアが、主な標的として挙げられている。

最後になるが、2025年においても脆弱性とランサムウェアとの帰属に関する分析が、初期の悪用開示から遅れる傾向が続いていることを、VulnCheck のレポートは示している。それが示唆するのは、2025年に悪用された脆弱性に関する帰属情報が、今後の調査結果の公開に伴い増加していく可能性である。

サイバーセキュリティ企業 VulnCheck が発表した State of Exploitation 2026 レポートが示すのは、脆弱性の公開から悪用までの時間が、かつてないほど短縮されているという衝撃的な実態です。2025年に VulnCheck KEV で確認された脆弱性のうちの 28.96% が、公開の当日もしくは以前に攻撃を受けており、2024 年の 23.6% から大幅な増加を示しています。

このデータが示すのは、脆弱性が公にされた瞬間に、攻撃者側では、すでに武器化の準備が整っているという過酷な現実です。このレポートでは、特にネットワーク・エッジ・デバイス (ファイアウォール/VPN/プロキシ) が最も頻繁に標的とされており (191 件)、続いて CMS やオープンソース・ソフトウェアが狙われやすい傾向にあることが指摘されています。

なお、Known Exploited Vulnerability (KEV) というと、すぐに CISA KEV が思い浮かびますが、こちらは米連邦政府機関での悪用を示すものであり、VulnCheck KEV は民間での悪用を示すものです。それが、CISA KEV の 245 件に対する 884 件という差に繋がっていると推測できます。

You must be logged in to post a comment.