Hackers Exploiting Ivanti EPMM Devices to Deploy Dormant Backdoors

2026/02/09 CyberSecurityNews — Ivanti Endpoint Manager Mobile (EPMM) アプライアンスを積極的に悪用する攻撃者たちが、数日から数週間にわたり、使用されずに潜伏する可能性のある、休眠型のバックドアを設置しているという。先日に Ivanti は、EPMM に影響する 2 件の深刻な脆弱性 CVE-2026-1281/CVE-2026-1340 を公開した。それぞれの脆弱性は、認証バイパス/リモート・コード実行に関連するものであり、影響を受けるパッケージは aftstore/appstore であるという。

それぞれのパッケージにおいて、防御側が直面する実質的な影響は同一であり、アプリケーション・レベルのエンドポイントに対する未認証アクセスを許すものになる。Ivanti はセキュリティ・アドバイザリにおいて、緩和策およびパッチ適用のガイダンスを公開したが、開示直後から実環境での悪用が確認されている。

Defusedcyber が観測した今回の侵入インシデントでは、悪用に成功した攻撃者は、一貫して “/mifs/403.jsp” というパスにアーティファクトを配置していた。このファイル名および配置場所は、Ivanti/MobileIron を標的としてきた過去の攻撃でも確認されているが、今回のケースで異なるのはペイロードの目的である。

攻撃者は、コマンド実行可能なインタラクティブ Web シェルを展開するのではなく、HTTP パラメータ経由で Base64 エンコードされた Java クラス・ファイルを配信している。デコード後の各ペイロードには、正当な Java バイトコード (CAFEBABE クラス・ヘッダ) が含まれており、即時に利用されるバックドアではなく、休眠状態のインメモリ・クラス・ローダとして機能する。

この差異は、防御する側にとって重要である。従来の Web シェル・ハンティングでは、後続コマンドやファイル・システム上のアーティファクトに着目することが多かった。しかし、このケースでは、攻撃者のワークフローが即時的に操作されることはなく、侵入して確認することが優先されている。

埋め込まれたクラスは、base.Info (Info.java からコンパイル) として確認されている。このクラスは、ファイル閲覧/コマンド実行/典型的なオペレーター・コンソールを提供しない。その代わりに、後続の “アクティベーション” リクエストを待機し、そこで提供される第 2 段階の Java クラスをインメモリ上で直接実行する。

このローダについて注目すべき点は、標準的なサーブレット・メソッドである doGet/doPost ではなく、equals(Object) をエントリ・ポイントとして使用しているところだ。この設計により、単純な検知ロジックによる発見が回避される。

このローダは、渡されたオブジェクトから HttpServletRequest/HttpServletResponse を抽出する (PageContext や servlet wrapper/facade パターンへのフォールバックを含む)。それにより、さまざまな Java Web コンテナ実装に対する可搬性が高められている。

トリガーされたローダは、”k0f53cf964d387″ という名前の HTTP パラメータの有無を確認する。このパラメータが存在する場合には先頭 2 文字を削除し、残りを Base64 デコードして生バイト列に変換した上で、ClassLoader # defineClass をリフレクション経由で呼び出し、第 2 段階のクラスをディスクに書き込むことなくロードする。

また、このローダは、生成されたクラスを基本的なホスト・コンテキスト付きでインスタンス化し、そのクラスの toString() 出力を固定デリミタ 3cd3d/e60537 で囲んで text/html として応答する。この形式は、自動化ツールによる解析が容易であるという。Base64 デコード処理は java.util.Base64 (Java 8 以降) と、旧 JVM 向けの sun.misc.BASE64Decoder の双方をサポートしている。

制御を引き渡す前に、このローダはホストのフィンガープリンティング (例: user.dir/ファイル・システム・ルート/OS 名/ユーザー名) を実施し、その情報を第 2 段階クラスに渡す。これは、後続のオペレーターに対象環境を迅速に把握させる目的だと考えられる。

Defusedcyber が観測したすべてのインシデントにおいて、ローダの配置が検証されていたが、第 2 段階クラスを供給する後続リクエストは確認されていない。この、”先にインプラントを設置して後で運用する” というパターンは、初期アクセス・ブローカーの活動と一致する。すなわち、あるアクターが大規模に安定したアクセスを確立し、その後に、別のアクターが異なるインフラから収益化/武器化する構図である。

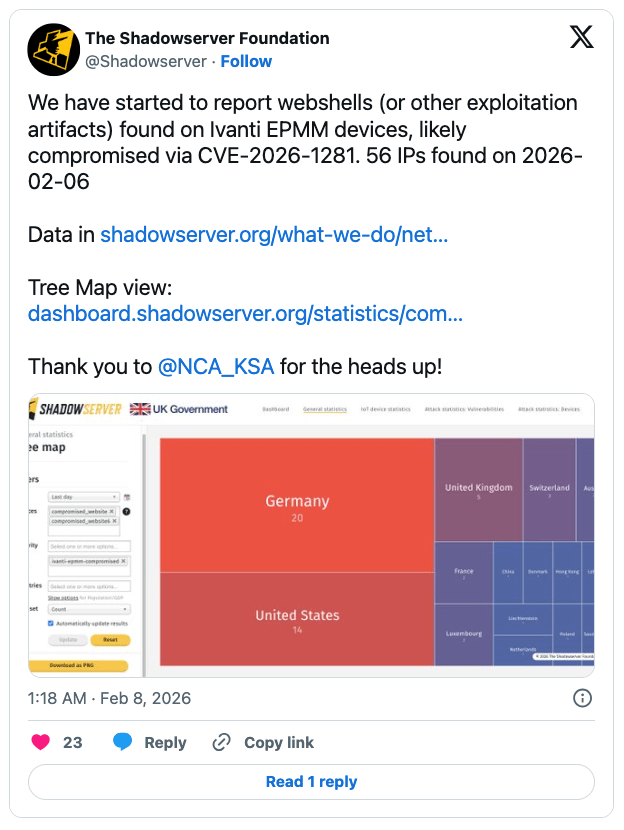

Shadowserver が観測しているのは、攻撃者が Ivanti EPMM デバイス上に Web シェルを展開していることであり、脆弱性 CVE-2026-1281 の悪用が疑われている。スキャン結果によると、56 の IP アドレスが侵害されていることが確認された。

この活動に関する、あらゆる痕跡を、防御側は侵害済または侵害未遂の兆候として扱うべきであり、即時の不正操作が確認されない場合であっても警戒を継続する必要がある。Ivanti のガイダンスに従い、EPMM を直ちにパッチを適用し、その後に、影響を受けたアプリケーション・サーバを再起動してインメモリ・インプラントを消去することが推奨される。このローダは、ディスクへの書き込みを必要としないため、こうした処理が重要である。

あわせて、”/mifs/403.jsp” へのリクエストをログで精査し、特に “k0f53cf964d387” パラメータを含むもの (例: GET /mifs/403.jsp?…k0f53cf964d387=<2 文字><base64>) を調査する必要がある。また、レスポンス内における固定デリミタ 3cd3d/e60537 の有無を確認すべきである。

自身の環境が安定しているように見える場合であっても、時間的に切迫したものとして、この検知を扱う必要がある。悪意のアクセスが、単に未アクティベートな状態である可能性があるためである。

Indicators of Compromise

Artifact Details

| Field | Value |

|---|---|

| Class Name | base[.]Info |

| Source File | Info[.]java |

| SHA-256 | 097b051c9c9138ada0d2a9fb4dfe463d358299d4bd0e81a1db2f69f32578747a |

Network IOCs – Source IP Addresses

| IP Address | Organization | ASN |

|---|---|---|

| 104.219.171[.]96 | Datacamp Limited | AS212238 |

| 108.64.229[.]100 | AT&T Enterprises, LLC | AS7018 |

| 115.167.65[.]16 | NTT America, Inc. | AS2914 |

| 138.36.92[.]162 | HOSTINGFOREX S.A. | AS265645 |

| 146.103.53[.]35 | Datacamp Limited | AS212238 |

| 148.135.183[.]63 | Datacamp Limited | AS212238 |

| 151.247.221[.]59 | Datacamp Limited | AS212238 |

| 166.0.83[.]171 | UK Dedicated Servers Limited | AS42831 |

| 172.59.92[.]152 | T-Mobile USA, Inc. | AS21928 |

| 185.240.120[.]91 | Datacamp Limited | AS212238 |

| 185.239.140[.]40 | Datacamp Limited | AS212238 |

| 194.35.226[.]128 | LeaseWeb Netherlands B.V. | AS60781 |

| 193.41.68[.]58 | LeaseWeb Netherlands B.V. | AS60781 |

| 77.78.79[.]243 | SPCom s.r.o. | AS204383 |

| 62.84.168[.]208 | Hydra Communications Ltd | AS25369 |

| 45.66.95[.]235 | Hydra Communications Ltd | AS25369 |

| 46.34.44[.]66 | Liberty Global Europe Holding B.V. | AS6830 |

Detection Patterns

| Indicator Type | Pattern |

|---|---|

| File Path | /mifs/403[.]jsp |

| HTTP Parameter | k0f53cf964d387 |

| Response Delimiters | 3cd3d and e60537 |

| Request Pattern | GET /mifs/403.jsp?...k0f53cf964d387=<2 chars><base64> |

| Java Class Header | CAFEBABE (in Base64-decoded payload) |

Ivanti Endpoint Manager Mobile (EPMM) の深刻な脆弱性を悪用した、潜伏型のサイバー攻撃について解説する記事です。この問題の原因は、EPMM のパッケージ(aftstore/appstore)における認証制御の不備と、外部からの入力を適切に制限できずに、リモートからのコードを実行させてしまうという、設計上の欠陥にあります。これらを組み合わせる攻撃者は、本来は必要となる認証をバイパスし、サーバーの深部に休眠状態のバックドアを設置します。

脆弱性の観点では、CVE-2026-1281 (認証バイパス) と CVE-2026-1340 (リモートコード実行) として特定されており、すでに実環境での悪用が確認されています。今回の攻撃の特徴は、すぐに暴れ出す Webシェル ではなく、Java のメモリ上にのみ存在し、後続の命令を待つクラスローダーを配置する点にあります。これにより、ディスクに不審なファイルを残さず、セキュリティ製品の検知を巧妙に回避します。ご利用のチームは、ご注意ください。よろしければ、2026/01/29 の「Ivanti EPMM の脆弱性 CVE-2026-1281/1340:緩和策と悪用情報と CISA KEV」も、ご参照ください。

You must be logged in to post a comment.