China-Linked Hackers Strike Worldwide: 17 Nations Hit in 3-Year Cyber Campaign

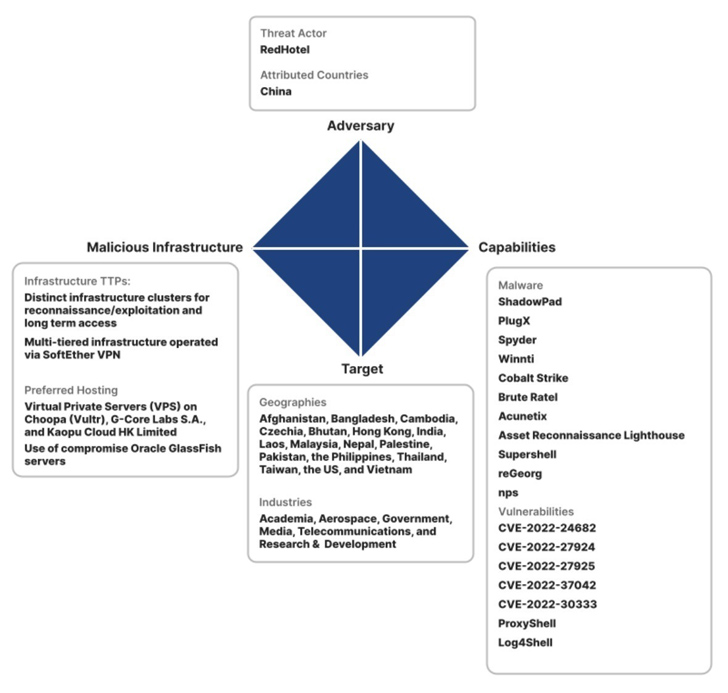

2023/08/09 TheHackerNews — 中国の国家安全部 (MSS:Ministry of State Security) に関連するハッカーたちが、2021〜2023年にかけて、アジア/ヨーロッパ/北米などの 17カ国に攻撃を仕掛けてきたことが判った。サイバー・セキュリティ企業 Recorded Future は、この一連の攻撃について、RedHotel (以前は Threat Activity Group-22/TAG-222) として追跡している国家グループによるものであり、Aquatic Panda/Bronze University/Charcoal Typhoon/Earth Lusca/Red Scylla (または Red Dev 10) などの活動群と重複していると述べている。

2019年から活動を開始した RedHotel は、学術/航空宇宙/政府/メディア/電気通信/研究などのセクターを主な標的としてきたが、この期間の被害者の大半は、政府機関であった。

Recorded Future の指摘は、「RedHotel は、情報収集と経済スパイという2つのミッションを担っている。彼らは、従来の諜報活動を行う政府機関と、COVID-19 の研究や技術研究開発に携わる組織の両方を標的としている。そのオペレーションの執拗さと激しさは、世界的な広がりをみせている」というものである。

その一方で、2022年1月初旬に Trend Micro は、「この脅威アクターは、主にサイバー・スパイと金銭的利益を動機とする、高度に熟練した危険な脅威者だ」と評している。

RedHotel は、その後に Log4Shell の脆弱性の悪用や、ネパール/フィリピン/台湾/香港などの電気通信/学術/研究開発/政府組織を狙った攻撃に関与し、長期的なアクセスのためのバックドアを仕掛けている。

RedHotel による攻撃チェーンは、イニシャル・アクセスのために、正規のアプリケーションを武器化することから始まる。その後に、Cobalt Strike や Brute Ratel C4 (BRc4) のような攻撃的なツールと、FunnySwitch/ShadowPad/Spyder/Winnti などの特注マルウェア・ファミリーを組み合わせて使用している。

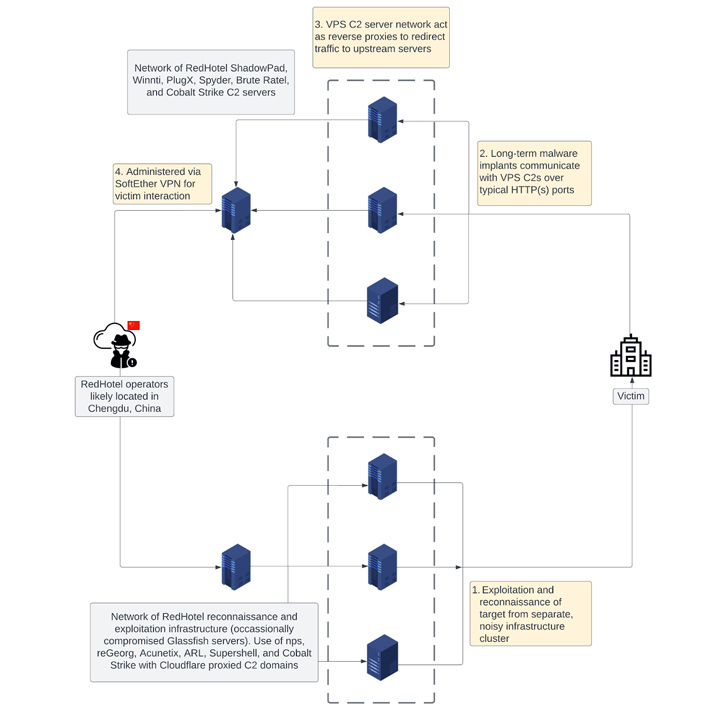

この脅威アクターの手口で特筆すべき点は、多層構造のインフラを使用している点である。各インフラは、C2 サーバを介した初期偵察と長期的なネットワーク・アクセスに重点を置いており、ドメイン登録では主に NameCheap を利用している。

2022年後半のあるキャンペーンでは、RedHotel は台湾のゲーム会社から盗み出しコード署名証明書を利用して、BRc4 をロードする DLL ファイルに署名したと言われている。窃取後のツール・キットの一部は、ベトナム政府のインフラを悪用して通信するように設定されていた。

Recorded Future は、「RedHotel は、オペレーションの頻度の維持し、世界中の公共/民間セクターの組織を標的とすることで、中国政府が主催するサイバー・スパイ活動の、容赦のない範囲と規模を例証している」と述べている。

Washington Post が、中国のハッカーが日本の防衛機密ネットワークに「深く持続的なアクセスをしていた」と報じている。この侵害を 2020年後半に発見した、米国の NSA (National Security Agency) が政府高官に要請したことで、この問題が公表された。

RedHotel という名前が登場するのは、始めてのことだと思います。重複する活動として、Threat Activity Group-22/TAG-222 が挙げられていますが、それらも初登場です。よく名前を聞くのは、Storm-0558 や、APT31、Dark Pink などであり、それらがエース・クラスかと思っていましたが、もっと強力な組織があったのですね。

You must be logged in to post a comment.