Raccoon Stealer malware returns with new stealthier version

2023/08/15 BleepingComputer — 情報スティーラー・マルウェア Raccoon Stealer の開発者は、そのマルウェアの新バージョン 2.3.0 をサイバー犯罪者たちに宣伝するために、6ヶ月間の休暇を終えてハッカーフォーラムに復帰した。Raccoon は、最も有名かつ広範に利用されている情報スティーラー・マルウェアの1つであり、2019年から存在し、月額 $200 のサブスクリプションを通じて脅威アクターたちに販売されている。

このマルウェアは、60種類以上のアプリケーションを標的として、ログイン認証情報/クレジットカード情報/閲覧履歴/クッキー/暗号通貨ウォレットのアカウントなどのデータを盗み出す。

2022年10月にオランダで、Raccoon の主たる作者である Mark Sokolovsky が逮捕され、FBI が当時の Malware-as-a-Service のインフラをダウンさせたことで、このプロジェクトは不安定な時期に入った。

Raccoon の復活

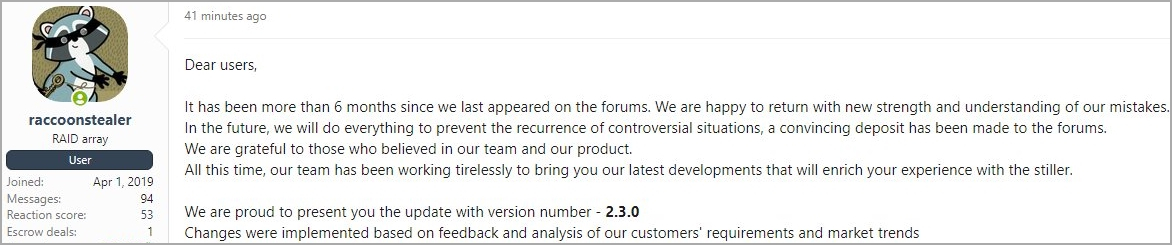

VX-Underground が発見した、最近のハッカー・フォーラムへの投稿では、このマルウェアの現在の作者は、サイバー犯罪者コミュニティに、リッチなエクスペリエンスをもたらすために努力と時間を費やしきたと、主張しているようだ。

これらの新機能は、ユーザーからのフィードバックおよび要望や、サイバー犯罪のトレンドなどを受けて実装されたものであり、この市場のトップクラスを維持したいと願う Raccoon の意志が伝わってくる。

Source: @vxunderground

Cyberint のレポートによると、Raccoon 2.3.0 では、より簡単かつ安全に利用するための、いくつかの質的な改善などが導入されており、スキルの低い脅威アクターであっても使い易くなり、また、研究者や法執行機関から追跡される可能性も低くなっているという。

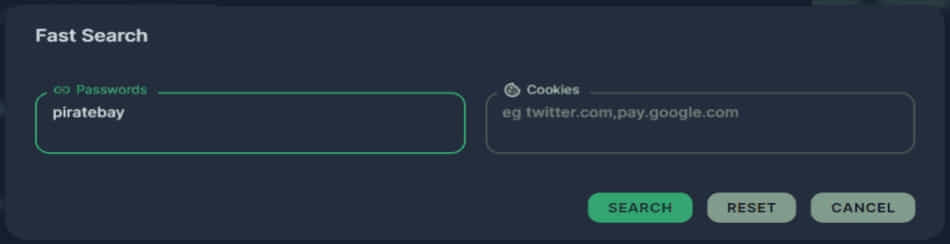

Raccoon Stealer のユーザーたちは、ダッシュボードの新しいクイック検索ツールにより、すでに盗み出されている特定のデータを簡単に参照し、膨大なデータセットから認証情報/文書などのデータを取り出すことができる。

Source: Cyberint

次に、新バージョンの Raccoon では、セキュリティ支援ボットなどに対抗するためと思われる、同一の IP からの複数アクセス・イベントの発生などの、不審なアクティビティを備えている。

このような防御モードに入った Raccoon は、該当するレコードを自動的に削除し、それに応じて全てのクライアント・パッドを更新するという。

このマルウェアのダッシュボードでは、各 IP アドレスのアクティビティ・プロファイル・スコアの確認が可能であり、緑/黄/赤のスマイリー・アイコンにより、ボット・アクティビティなどの状況が示されるという。

Source: Cyberint

セキュリティ研究者に対する防御策として組み込まれた、その他の重要かつ最新の機能としては、サイバー・インテリジェンス企業が Raccoon トラフィックを監視するために使用する、クローラーやボットで用いられる IP を検出/ブロックするレポート・システムである。

さらに、新しいログ統計パネルにより、操作の概要/最も成功した標的地域/侵入したコンピュータの数などを、クイック・グランスを介して参照できる。

Source: Cyberint

この、情報スティーラー・マルウェアは、広範なサイバー犯罪コミュニティで採用されている。したがって、ペイロードが無数のチャネルを経由し、大規模かつ多様な利用者に到達することが保証され、個人/企業ユーザーの双方にとって、深刻な脅威を構成することになる。

この種のマルウェアは、認証情報だけではなく Cookie も盗むため、盗まれたセッション Cookie を用いる多要素認証が回避され、企業ネットワークへの侵入も容易にしていく。いったん、ネットワーク上に足場を築かれると、データ窃取/ランサムウェア展開/BEC 詐欺/サイバー・スパイなどの、さまざまな攻撃の可能性が生じる。

Raccoon Stealer などに代表される、あらゆる情報窃盗犯から身を守るためには、Web ブラウザに認証情報を保存するのではなく、パスワード・マネージャーを使用すべきである。

さらに、すべてのアカウントで多要素認証を有効にして、Google 広告/YouTube 動画/Facebook 投稿など の、正規のソースからリダイレクトされたとしても、疑わしい Web サイトからの実行ファイルのダウンロードは避けるべきだ。

Raccoon に関する前回の記事は、2023/01/16 の「Raccoon/Vidar 情報スティーラーが蔓延:AnyDesk/Notepad++/Zoom などをルアーに使う」でした。そして、半年の休暇の後に復活というわけです。同じく、8月15日にポストした、「Monti ランサムウェアの最新 Linux encryptor:Conti からの継承を削減している」でも、Monti の復活が伝えられていましたが、これから秋にかけて、脅威アクターたちの動きが活性化するのでしょうか?

You must be logged in to post a comment.