New Windows 11 feature blocks NTLM-based attacks over SMB

2023/09/13 BleepingComputer — Microsoft は Windows 11 に新しいセキュリティ機能を追加した。それにより、管理者による SMB 経由の NTLM ブロックが可能となり、pass-the-hash/NTLM relay/password-cracking 攻撃などが防御されるという。その内容は、Kerberos や NTLM (LM/NTLM/NTLMv2) とディスティネーション・サーバとの認証交渉が、Windows SPNEGO により行われていたという、従来のアプローチを変更するものだ。

今後の Windows は、リモートの SMB 共有に接続する際に、 NTLM チャレンジ・レスポンスを行なうことで、リモート・コンピュータとの認証ネゴシエーションを試みるようになる。

ただし、この NTLM チャレンジ・レスポンスには、SMB 共有を開こうとしているログイン・ユーザーのハッシュ化されたパスワードが含まれているため、共有をホスティングしているサーバは、これをキャプチャできる。

これらのハッシュを解読することで、平文のパスワードの不正取得や、pass-the-hash/NTLM relay 攻撃による不正ログインが可能になる。

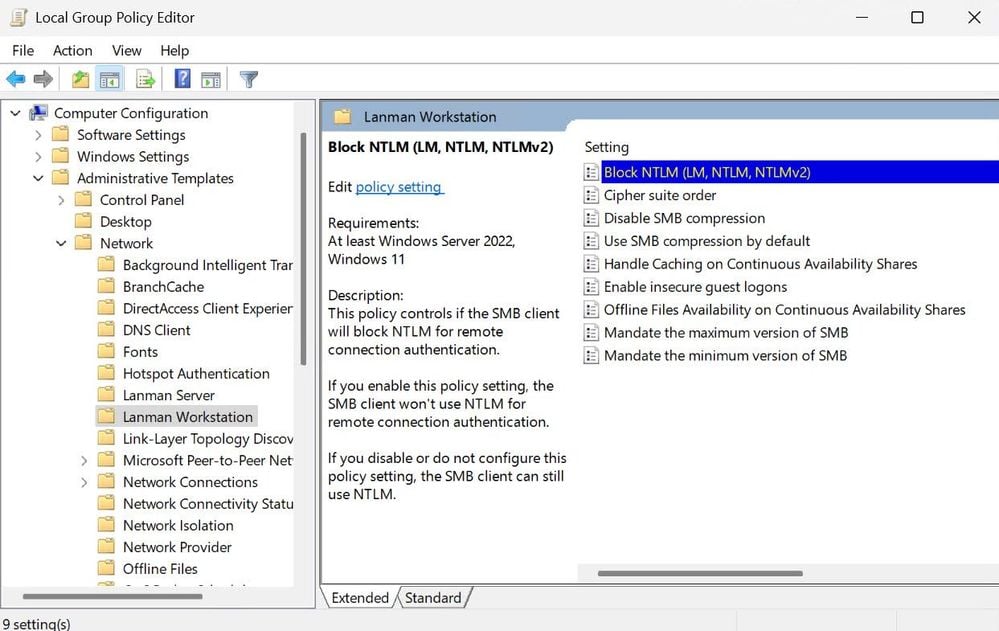

したがって、今回の新機能により管理者は、SMB 経由のアウトバウンド NTLM をブロックし、ユーザーのハッシュ化されたパスワードが、リモート・サーバに送信されないよう防御することになる。

Microsoft の Amanda Langowski と Brandon LeBlanc は、「この新しいオプションにより、SMB 経由で Windows が NTLM を提供するという仕組みを、管理者は意図的にブロックできるようになる。したがって、ユーザーやアプリを騙して、悪意のサーバーに NTLM チャレンジ・レスポンスを送信させていた攻撃者は、NTLM データを受信できなくなり、パスワードのブルートフォース/クラック/パスなどができなくなる」と説明している。

この追加のセキュリティ・レイヤーにより、オペレーティング・システム内で NTLM の使用を完全にシャットダウンする必要がなくなる。

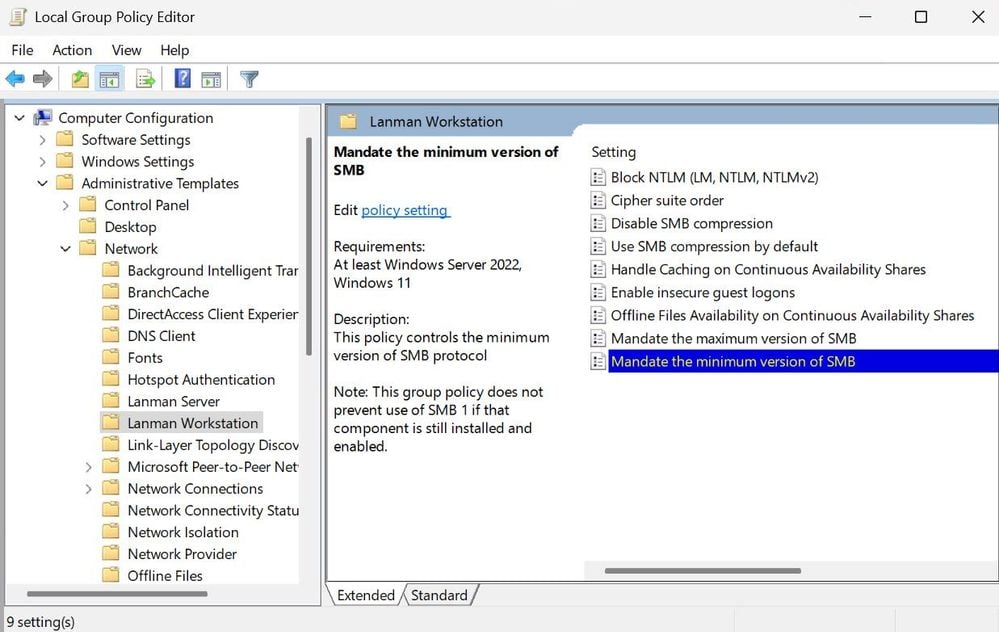

Windows 11 Insider Preview Build 25951 から、リモートのアウトバウンド接続における SMB 経由での NTLM データ送信を、Group Policy と PowerShell を使ってブロックするよう、Windows を設定できるようになる。

また、NET USE と PowerShell を使って、SMB 接続における NTLM の使用を完全にオフにすることも可能である。

Windows Server Engineering Group の Principal Program Manager である Ned Pyle は、「今後の Windows Insider リリースでは、管理者が設定した許可リストにより、特定のサーバへ向けた SMB NTLM のブロックが可能になる。その一方で、クライアントからは、NTLM のみをサポートする SMB サーバ (非ドメイン・メンバー/サードパーティ製品) を指定し、接続を許可できるようになる」と、ブログ・ポストで述べている。

このビルドから利用が可能になる、もう1つの新しいオプションは、SMB 方言の管理である。それにより管理者は、組織内で用いられている古いSMB プロトコルをオフに切り替える、古くて安全ではない Windows デバイスへの接続をブロックできる。

攻撃をブロックするための SMB 署名要件

Windows 11 Insider Preview Build 25381 の Canary Channel リリースに伴い、Microsoft は NTLM リレー攻撃を防御するために、すべての接続に対してデフォルトで SMB 署名 (別名セキュリティ署名) を要求し始めた。

この NTLM リレー攻撃では、ドメイン・コントローラーを含むネットワーク・デバイスから、脅威アクターたちコントロール下にあるサーバへの認証が行われ、その結果として、対象サーバへの成りすましが成立し、Windows ドメインが完全にコントロールされてしまう。

SMB 署名はセキュリティ・メカニズムであり、各メッセージに付加された埋め込み署名とハッシュを使用することで、送信者と受信者の身元を検証し、悪意の認証要求を阻止するという点で重要な役割を果たす。

SMB 署名は、Windows 98/2000 から利用が可能となっており、Windows 11 とWindows Server 2022 で更新され、データ暗号化速度を大幅に加速することで、保護とパフォーマンスを向上させている。

これらのアップデートは、Windows と Windows Server のセキュリティを強化するための広範なイニシアチブの一部であり、2022年を通して行われた、これまでの発表で強調されている。

2022年4月には、Windows 11 Home Insiders 向けの Windows で、30年前の SMB1 ファイル共有プロトコルの無効化が発表され、Microsoft は重要な一歩を踏み出した。

この軌跡を引き継いで、その5ヵ月後に同社は、ブルートフォース攻撃に対する強化された防御策を発表し、インバウンドの NTLM 認証に失敗した場合の影響を軽減するように設計された、SMB 認証レート・リミッターを導入している。

NTLM (Windows New Technology LAN Manager) リレー攻撃を防御するために、2023/06/02 の「Windows 11 の SMB 署名を義務化:NTLM リレー攻撃に対する保護を優先する」にあるように、Microsoft は対策を講じ続けています。その一環として、Windows 11 に新機能が組み込まれたようです。よろしければ、NTLM で検索も、ご利用ください。

You must be logged in to post a comment.