EvilProxy uses indeed.com open redirect for Microsoft 365 phishing

2023/10/03 BleepingComputer — 最近になって発覚したフィッシング・キャンペーンは、求人情報サイト Indeed からのオープン・リダイレクトを悪用し、米国を拠点とする組織の主要幹部の、Microsoft 365 アカウントを標的にするものだ。この脅威アクターは、EvilProxy フィッシング・サービスを使用している。EvilProxy により、多要素認証 (MFA) メカニズムをバイパスするための、セッション・クッキーの収集も可能になるという。

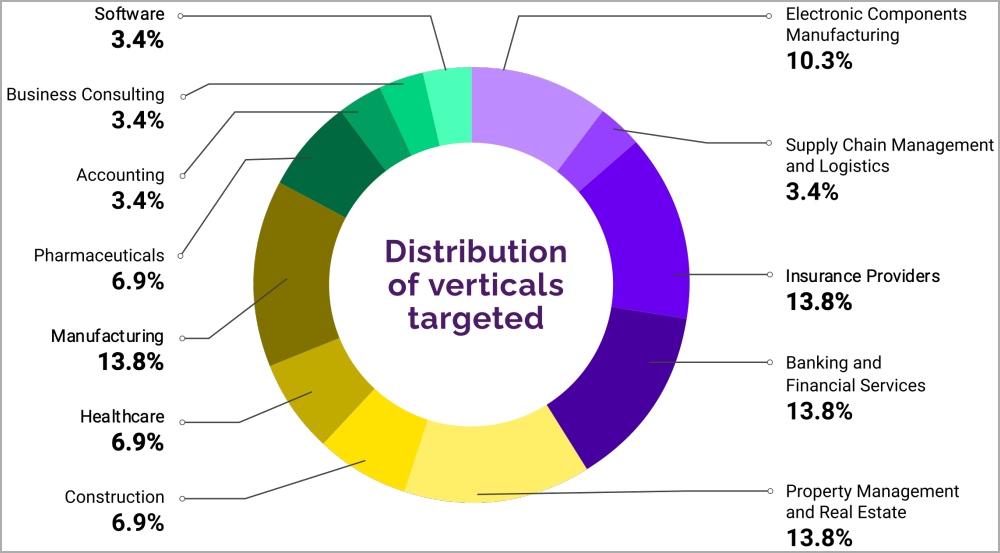

Menlo Security の研究者たちによると、このフィッシング・キャンペーンのターゲットは、電子機器製造/銀行/金融/不動産/保険/不動産管理などの、さまざまな業界の幹部や高位の従業員であるとのことだ。

リダイレクトとは、Web サイトへの訪問者を、自動的に別のオンライン・サイト (通常は第三者の Web サイト) へと誘導する正規の URL のことだ。その一方で、オープン・リダイレクトとは、Web サイトのコードの弱点を悪用して、任意の場所にリダイレクトさせるものであり、それを悪用する脅威アクターは、フィッシング・ページへと誘導している。

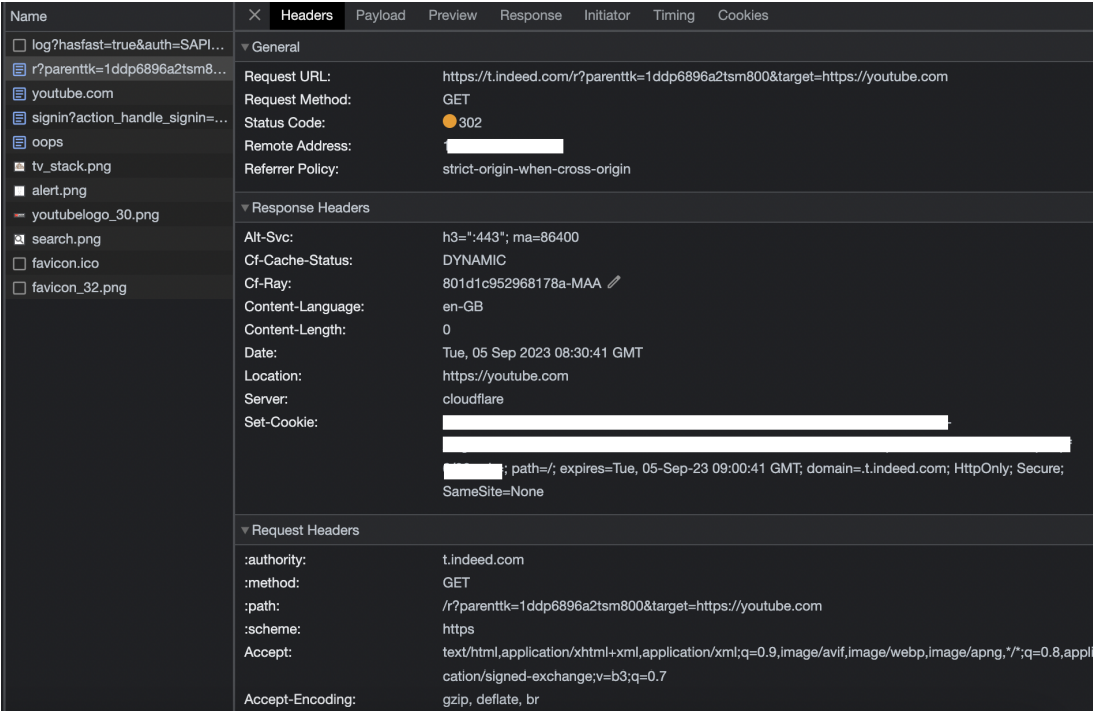

この種のリンクは、信頼できる相手からのものとなる。したがって、電子メール・セキュリティ対策の回避や、検索結果における宣伝などが、疑いを持たれることなく行われてしまう。Menlo Security が発見したキャンペーンでは、米国の求人情報サイトである indeed.com のオープン・リダイレクトが悪用されている。

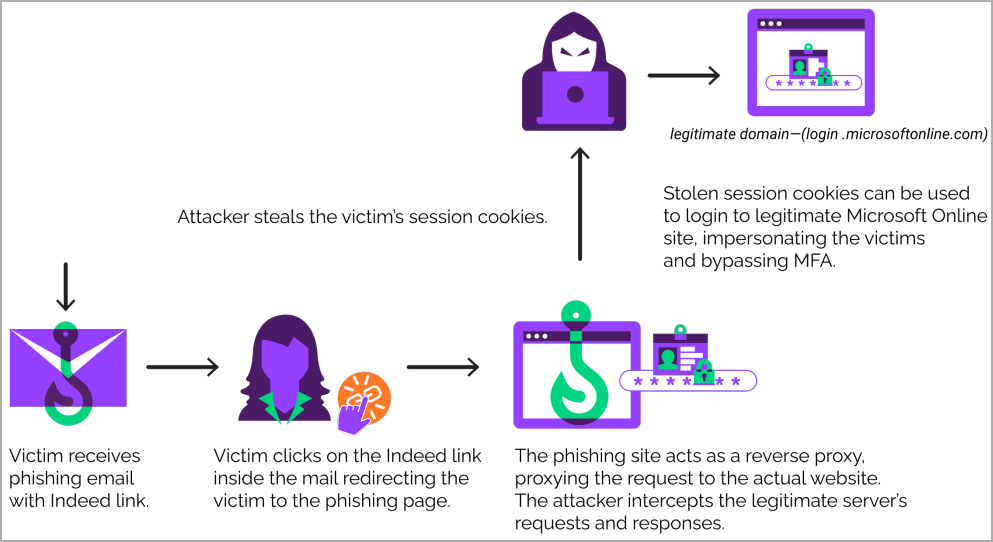

ターゲットは、合法的に見える indeed.com のリンクが記載されたメールを受け取る。そして、この URL にアクセスすると、Microsoft のログイン・ページのリバース・プロキシとして機能するフィッシング・サイトに誘導される。

EvilProy は Phishing-as-a-Service であり、リバース・プロキシを使ってターゲットと本物のオンライン・サービス (この場合は Microsoft) の間に割り込み、ユーザーに関する詳細情報を中継する。

このフィッシング・サーバ経由でアカウントにアクセスしたユーザーは、本物のログイン・ページを模倣したページに騙され、脅威アクターによる認証クッキーのキャプチャが実行される。

ユーザーはログイン時において、必要な MFA (多要素認証) のステップを完了しているため、サイバー犯罪者によるクッキーの取得も完了している。したがって、被害者アカウントへの完全なアクセスが、サイバー犯罪者に許されてしまう。

この攻撃を分析した Menlo は、EvilProxy への帰属をより確実なものにする、以下のようなアーティファクトを回収した:

- Nginx サーバのホスティング

- 対象サービスに以前からリンクされている特定の URI パス

- プロキシ認証の要件

- サーバ・レスポンスに存在する 444 ステータス・コード

- EvliProxy の URI コンテンツを認識するために設計された IDS シグネチャの存在

- ブラウザ・フィンガープリントのための FingerprintJS ライブラリの使用

- 被害者の電子メールを base64 エンコードした形式で取り込む、特定の POST リクエストの使用

2023年8月には Proofpoint も、従業員のMicrosoft 365 アカウントを標的とする、約12万通のフィッシングメールを数百の組織に配信した、別の EvilProxy キャンペーンについて警告していた。

残念なことに、フィッシングのためのリバース・プロキシ・キットの使用は増加しており、オープン・リダイレクトと組み合わせることで、キャンペーンの成功率が高まっていく。

EvilProxy については、これまでに 2022/09/05 の「EvilProxy という Phishing-as-a-Service:低スキル・ハッカーに高度な手口を提供」と、2023/08/09 の「EvilProxy という PhaaS:大規模なクラウド・アカウント乗っ取りに利用されている」という記事がりました。そして、今回は Microsoft への攻撃を警告するという事態に至っています。時間軸で捉えてみると、この PhaaS とエコシステムが、着実に成長しているという状況が見えてきますね。

You must be logged in to post a comment.