Malicious NuGet Packages Caught Distributing SeroXen RAT Malware

2023/10/31 TheHackerNews — NuGet パッケージ・マネージャに公開された、珍しいマルウェア展開の方法を用いる悪意のパッケージの新しいセットを、サイバー・セキュリティ研究者たちが発見した。ソフトウェア・サプライ・チェーンのセキュリティ企業である ReversingLabs は、「このキャンペーンは、SeroXen RAT と呼ばれるリモート・アクセス型トロイの木馬を配信するために、不正な NuGet パッケージのホストとの関連付けを用いながら、2023年8月1日以降において広まってきている」と説明している。

ReversingLabs のリバース・エンジニアである Karlo Zanki は、「この脅威アクターは、NuGet リポジトリにマルウェアを仕込み、継続的に新たな悪意のパッケージを公開するために、粘り強く活動している」と、The Hacker News に共有されたレポートの中で述べている。

一連のパッケージ名は以下の通りである。

- Pathoschild.Stardew.Mod.Build.Config

- KucoinExchange.Net

- Kraken.Exchange

- DiscordsRpc

- SolanaWallet

- Monero

- Modern.Winform.UI

- MinecraftPocket.Server

- IAmRoot

- ZendeskApi.Client.V2

- Betalgo.Open.AI

- Forge.Open.AI

- Pathoschild.Stardew.Mod.BuildConfig

- CData.NetSuite.Net.Framework

- CData.Salesforce.Net.Framework

- CData.Snowflake.API

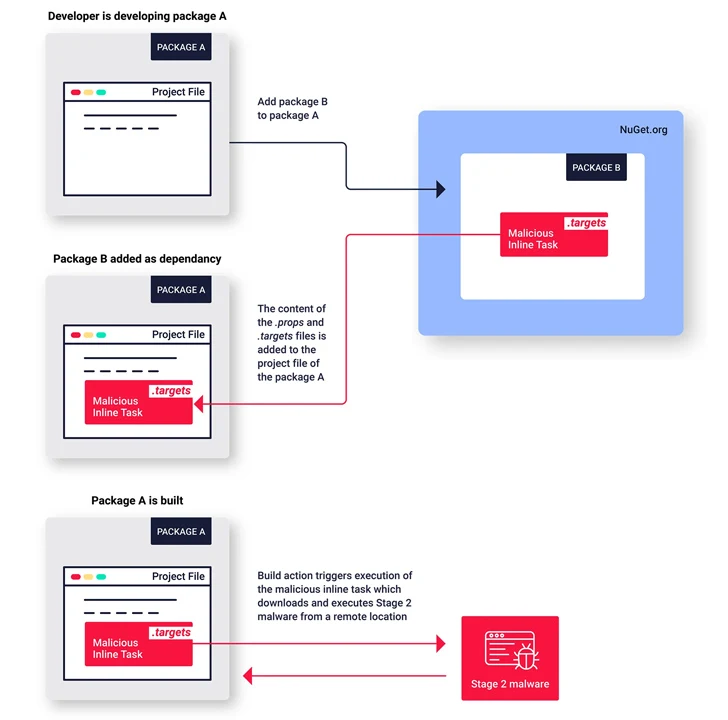

これらのパッケージは複数のバージョンにまたがっており、一般的なパッケージを模倣し、NuGet の MSBuild 統合機能を介して悪意のコードを埋め込み、インライン・タスクと呼ばれる機能でコードの実行を実現している。

Zanki は、「このパターンは、インライン・タスク機能を悪用してマルウェアを実行するという、NuGet リポジトリに公開されたマルウェアの最初の例である」と述べている。

それらのパッケージは既に削除されているが、スペースやタブを利用して、悪意のコードをデフォルトの画面幅の外に移動させて隠蔽しようとするという点で、いずれも同じ特徴を示している。

以前に Phylum が公開したように、このパッケージはダウンロード数を人為的に水増しし、合法的なものに見せかけている。これらのデコイ・パッケージの目的は、GitHub リポジトリにホストされている、セカンド・ステージの .NET ペイロードを取得する導管として機能することだ。

Zanki は、「このキャンペーンを操る脅威アクターは、細部に注意を払いながら注意深く活動し、存続させることを目指している」と述べている。

スペースやタブを利用して、開発者から見えないところに悪意のコードを隠すという、シンプルかつ効果的な手口ですね。これまでの NuGet に関する記事としては、2023/10/12 の「NuGet に悪意のパッケージ:.NET 開発者に SeroXen RAT を配信している」と、2023/03/20 の「.NET 開発者がターゲット:NuGet に展開された悪意のパッケージを追跡」があります。よろしければ、ご参照ください。

You must be logged in to post a comment.