New GootLoader Malware Variant Evades Detection and Spreads Rapidly

2023/11/07 TheHackerNews — GootBot と呼ばれる GootLoader マルウェアの新たな亜種は、侵害したシステム上で容易に横方向へ移動し、検出を回避することが判明した。IBM X-Force の研究者である Golo Mühr と Ole Villadsen は、「GootLoader グループが、攻撃チェーンの後半ステージに独自のカスタム・ボットを導入した理由は、CobaltStrike や RDP のような C2 用の既製ツールを使用した場合の、検出回避の試みにある。この新しい亜種は軽量かつ効果的なマルウェアであり、攻撃範囲はネットワーク全体へと急速に拡大し、さらなるペイロードの展開へといたる」と述べている。

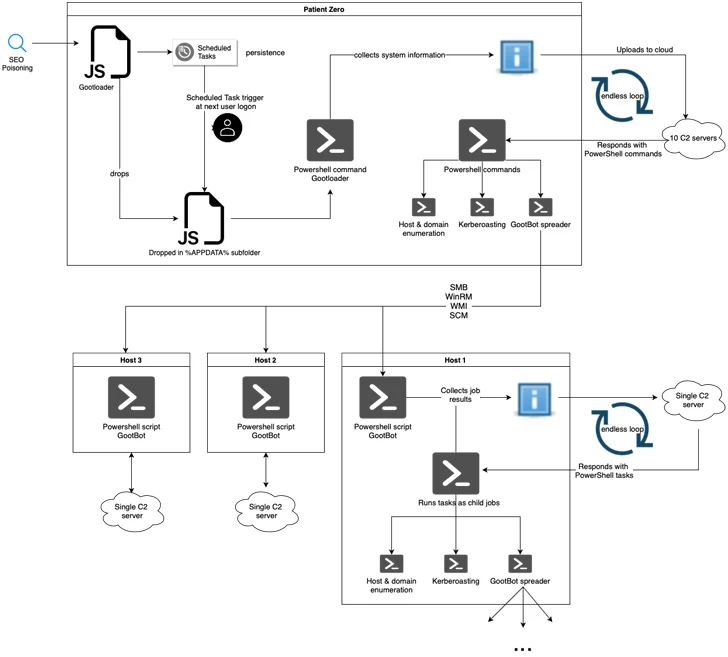

GootLoader は、その名の通り、検索エンジン最適化 (SEO) ポイズニング戦術で潜在的な被害者を誘い出した後に、次の段階のマルウェアをダウンロードするためのローダー・マルウェアである。そして、今回の展開は、Hive0127 (別名 UNC2565) として追跡されている脅威アクターに関連している。

Gootloader 感染後のペイロードとしてダウンロードされる GootBot インプラントは、CobaltStrike などのポスト・エクスプロイト・フレームワークに代わる、戦術的な転換を指し示している。

難読化された PowerShell スクリプトと説明される GootBot は、Command and Control (C2) のために侵害済みの WordPress サイトに接続し、さらなるコマンドを受信するよう設計されている。

さらに問題を複雑にしているのは、感染した GootBot のサンプルごとに個別のハードコードされた C2 サーバが用いられるため、悪意のトラフィックをブロックすることが困難になっていることだ。

Golo Mühr と Ole Villadsen は、「現時点で確認されているキャンペーンは、契約書/法的書式などのビジネスに関連するテーマで、SEO ポイズニングされた検索結果を活用している。具体的に言うと、合法的なフォーラム装う危険なサイトへと被害者を誘導し、アーカイ・ブファイルとして最初のペイロードをダウンロードさせる」と述べている。

このアーカイブ・ファイルには難読化された JavaScript ファイルが取り込まれており、それが実行されると別の JavaScript ファイルをフェッチし、スケジュールされたタスクを経由して実行していく。

第2段階では、JavaScript によるはシステム情報の収集が行われ、それをリモートサーバに流出させるための PowerShell スクリプトが実行される。この処理では、無限ループで実行される PowerShell スクリプトが応答し、さまざまなペイロードの配布を、脅威アクターに許可していく。

GootBot は、60秒ごとに C2 サーバにビーコンを送信して PowerShell タスクをフェッチし、実行結果を HTTP POST リクエストの形でサーバに返信する。

GootBot の他の機能としては、環境の全体をカバーする横移動や偵察といった、攻撃の規模を効果的に拡大するものがある。

Golo Mühr と Ole Villadsen は、「GootBot の亜種の発見は、攻撃者が検知を回避し、ステルスで活動するために、どこまでやるのかを浮き彫りにしている。この TTP とツールのシフトにより、 GootLoader と連携するランサムウェアのアフィリエイト活動のような、侵害後の脅威リスクが高まると予測される」と述べている。

GootLoader ですが、このブログ内を検索したところ、2023/08/28 の「マルウェア・ローダー Top-3 による寡占化:QakBot/SocGholish/Raspberry Robin」で、活発な新興勢力として紹介されていました。よろしければ、Loader で検索も、ご利用ください。

You must be logged in to post a comment.