BlackCat Ransomware Group Reports Victim to SEC

2023/11/16 InfoSecurity — 積極的に攻撃を繰り返すランサムウェア・グループが、支払いへと向けて圧力をかける目的で、ある被害者の米国証券取引委員会 (SEC) に報告したようだ。11月7日に BlackCat/ALPHV が、デジタル融資ソリューションプロバイダーの MeridianLink を侵害して機密データを流出させたと主張しているが、それに対して同社は否定しているという。そして BlackCat は、重大な影響を伴う侵害について、4日以内に開示することを義務付ける新たな SEC ルールを利用し、ハードルを上げていると示唆される。

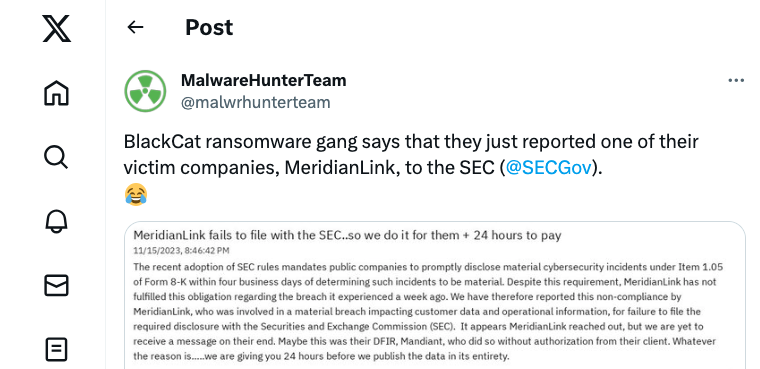

MalwareHunterTeam が X (旧 Twitter) に投稿したスクリーン・ショットを見ると、この脅威アクターは SEC の “Tips, Complaints, and Referrals” サイトに提出したようだ。

この不服の申立は、「最近に採用されたサイバー・セキュリティ・インシデント開示規則に対する、MeridianLink のコンプライアンス違反に注目してもらいたい。MeridianLink は、顧客データと業務情報を危険にさらす深刻な情報漏えいを考慮するなら、新しい SEC 規則で義務付けられているように、Form 8-K の item 1.05 に基づき、必要な開示を4営業日以内に提出しなかったと認識している」というものだ。

その後に、BlackCat は被害者に対して、24時間以内に身代金を支払うか、盗まれたデータが完全に流出するリスクを負うかと、条件を提示している。

しかし、この BlackCat の動きは、MeridianLink に支払いを迫るというよりも、他の被害者に対する警告としての意味合いが強いのかもしれない。ちなみに、SEC の新しい報告規則が正式に施行されるのは、今年の 12月15日である。

ImmuniWeb の Chief Architect である Ilia Kolochenko は、米国と EU の規制機関への情報開示が、今後は頻発するようになり、上場企業にとって危険性が増す可能性があると警告している。

Ilia Kolochenko は、「データ侵害の被害者は、DFIR (digital forensics and incident response) 計画の作成/テスト/管理/継続的改善に参加する、サイバー・セキュリティを専門とする法律事務所などを招き入れることで、DFIR 戦略の見直しを緊急に検討すべきである」と主張している 。

さらに彼は、「多くの大企業において、いまだに技術者だけが全プロセスを管理しており、最終的には CISO の刑事訴追や、組織全体への広範な法的影響などの、望ましくない事態を引き起こしている。データ漏洩に対する透明性を高めて、綿密に練られたタイムリーな対応を行うことで、何百万ドルものコスト削減につながる」と付け加えている。

X で再公開された MeridianLink の声明には、11月10日にインシデントを発見した同社が、脅威を封じ込めるために速やかに対応したと記されている。

また、この脅威アクターは、プロダクション・システムのプラットフォームにはアクセスしておらず、インシデントによるビジネスの中断は、最小限であったとしている。

盗人猛々しいとは、このことですね。その反面、うまいことを考えるものだと感心してしまいます。こうしたコンプライアンスや制度の設定は、ほんとうに難しいものですね。似たような話として、2023/05/22 の「GDPR は消費者の信頼を低下させた:IT リーダーの 66% が回答 – Macro 4 調査」を思い出しました。よろしければ、ご参照ください。

You must be logged in to post a comment.